网络安全笔记:风险分析

该部分为本科期间网络安全课程笔记备份。

资产保护

任何有效的风险分析始于需要保护的资产和资源的鉴别。

资产类型

- 物理资源

- 知识资源

- 时间资源

- 信誉(感觉)资源

潜在的攻击源

- 内部系统

- 办公室访问

- 广域网联到经营伙伴的访问

- 通过Internet的访问

- 通过modem池的访问

15%:来自外部; 85%:来自内部。

资产的有效保护

资产一旦受到威胁和破坏,就会带来损失。

资产的两类损失

- 即时的损失

- 长期恢复所需花费(从攻击或失效到恢复正常需要的花费)

考虑因素

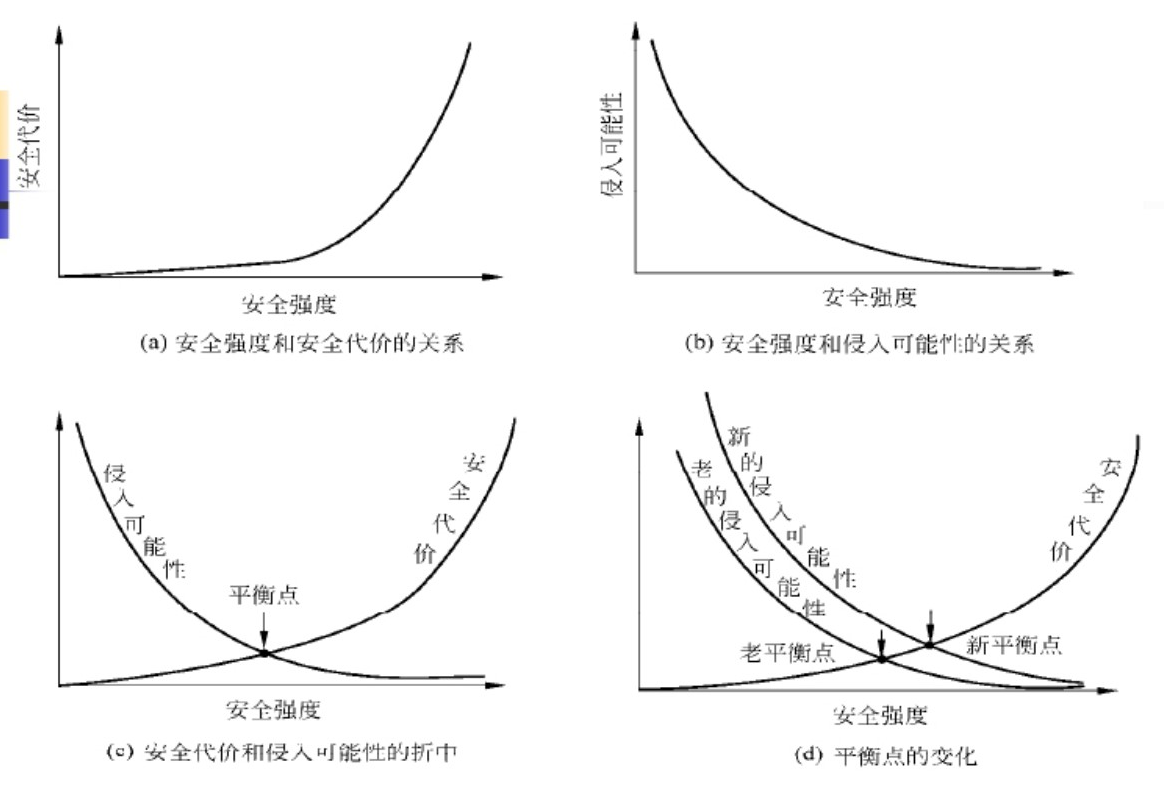

网络安全最终是一个折中的方案,需要对危害和降低危害的代价进行权衡。

要获得安全强度和安全代价的折中,需要考虑以下因素:

- 用户的方便程度

- 管理的复杂性

- 对现有系统的影响

- 对不同平台的支持

为了有效保护资产,需要一个性能良好的安全系统结构和安全系统平台,可以小的安全代价换取高的安全强度。

其中分别为安全强度和安全操作代价的关系、安全强度和侵入系统可能性的关系、安全强度和安全代价的折中选择、由于入侵手段增强引起的变化,从而产生新的平衡点。

攻击

信息安全包括数据安全和系统安全。

数据安全的四个方面威胁

设信息是从源地址流向目的地址,那么正常的信息流向是:

阻断攻击(中断威胁)

使在用信息系统毁坏或不能使用的攻击 , 破坏可用性(availability)。

例子:损坏硬盘、切断通信线路、瘫痪文件管理系统

截取攻击(侦听威胁)

一个非授权方介入系统的攻击,破坏保密性。

非授权方:个人,程序,或微机

例子:改变数据、改变程序、修改信件内容

伪造攻击(假冒威胁)

一个非授权方将伪造的客体插入系统中,破坏真实性(authenticity)的攻击。

例子:插入假信件、文件追加记录等

主动攻击与被动攻击

按照攻击方式划分为主动攻击与被动攻击

被动攻击:报文内容泄露、通信分析

主动攻击:伪装、回答、修改报文、拒绝服务

被动攻击

窃听、监听都具有被动攻击的本性,攻击者的目的是获取正在传输的信息。

被动攻击包括传输报文内容的泄露和通信流量分析。通信流量分析的攻击较难捉摸。

被动攻击不涉及数据任何改变,所以检测困难。因此,对被动攻击强调的是阻止而不是检测。

主动攻击

- 冒充攻击(伪装):一个实体假装成另外一个实体

- 鉴别过程中,获取有效鉴别序列,在以后冒名重播的方式获得部分特权

- 重放攻击(回答):获取有效数据段以重播的方式获取对方信任

- 远程登录时,如果一个人的口令不改变,则容易被第三者获取,并用于冒名重放

- 修改攻击:信件被改变,延时,重排,以至产生非授权效果

- 如信件“允许张三读机密帐簿”可被修改成“允许李四读机密帐簿”

拒绝服务攻击

拒绝服务攻击(Denial of Service, DoS)是拒绝合法用户使用系统、信息、能力等各种资源。

拒绝服务攻击一般不允许攻击者访问或修改计算机系统的信息。

特征

- 破坏设备的正常运行和管理。

- 有针对性或特定目标。

- 一个实体抑制发往特定地址的所有信件,如发往审计服务器的所有信件

- 另外一种是将整个网络扰乱 , 扰乱的方法是发送大量垃圾信件使网络过载,以降低系统性能。

四种类型

- 拒绝访问信息

- 拒绝访问信息使信息不可用,不论是信息被破坏或者将信息改变成不可使用状态,也可能信息仍存在,但已经被移到不可访问的位置。

- 拒绝访问应用

- 拒绝访问应用的目标是操纵或显示信息的应用。通常对正在运行应用程序的计算机系统进行攻击,这样应用程序不可用,以致不能执行由该应用程序完成的任务。

- 拒绝访问系统

- 拒绝访问系统通常是使系统宕机,使运行在该计算机系统上的所有应用无法运行,使存储在该计算机系统上的所有信息不可用。

- 拒绝访问通信

- 拒绝访问通信是针对通信的一种攻击,已有很多年历史。这类攻击可能用切断通信电缆、干扰无线电通信以及用过量的通信负载来淹没网络。拒绝访问通信的目标是通信介质本身,从而阻止用户通过网络访问系统和信息。

拒绝服务攻击DoS主要是针对计算机网络系统。

访问攻击

攻击者企图获得非授权信息,这种攻击可能发生在信息驻留在计算机系统中或在网络上传输的情况下。

常见的访问攻击

- 窥探:查信息文件,发现某些对攻击者感兴趣的信息。攻击者试图打开计算机系统的文件,直到找到所需信息。

- 窃听:偷听他人的对话,为了得到非授权的信息访问,攻击者必须将自己放在一个信息通过的地方,一般采用电子的窃听方式

- 截获:不同于窃听,它是一种主动攻击方式。攻击者截获信息是通过将自己插入信息通过的通路,且在信息到达目的地前能事先捕获这些信息。攻击者检查截获的信息,并决定是否将信息送往目的站

篡改攻击

攻击者企图修改信息,而他们本来是无权修改的。

这种攻击可能发生在信息驻留在计算机系统中或在网络上传输的情况下,是针对信息完整性的攻击。

三种类型

- 改变:改变已有的信息。

- 插入:插入信息可以改变历史的信息。

- 删除:删除攻击是将已有的信息去除,可能是将历史记录的信息删除

否认攻击

针对信息的可审性进行的。

否认攻击企图给出假的信息或者否认已经发生的现实事件或事务处理。

两类攻击

- 假冒

- 假冒是攻击者企图装扮或假冒别人和别的系统。这种攻击可能发生在个人通信、事务处理或系统对系统的通信中。

- 否认

- 抵赖曾经登录和处理的事件。网上计算机系统发送信息时,可用任何IP地址,这样的计算机系统就可伪装成另一个系统。

风险管理

本质上:安全就是风险管理。

风险管理提供信息资产评估的基础。

风险的概念

风险是构成安全基础的基本观念。风险是丢失需要保护的资产的可能性。

如果没有风险,就不需要安全了。风险还是从事安全产业者应了解的一个观念。

风险的组成

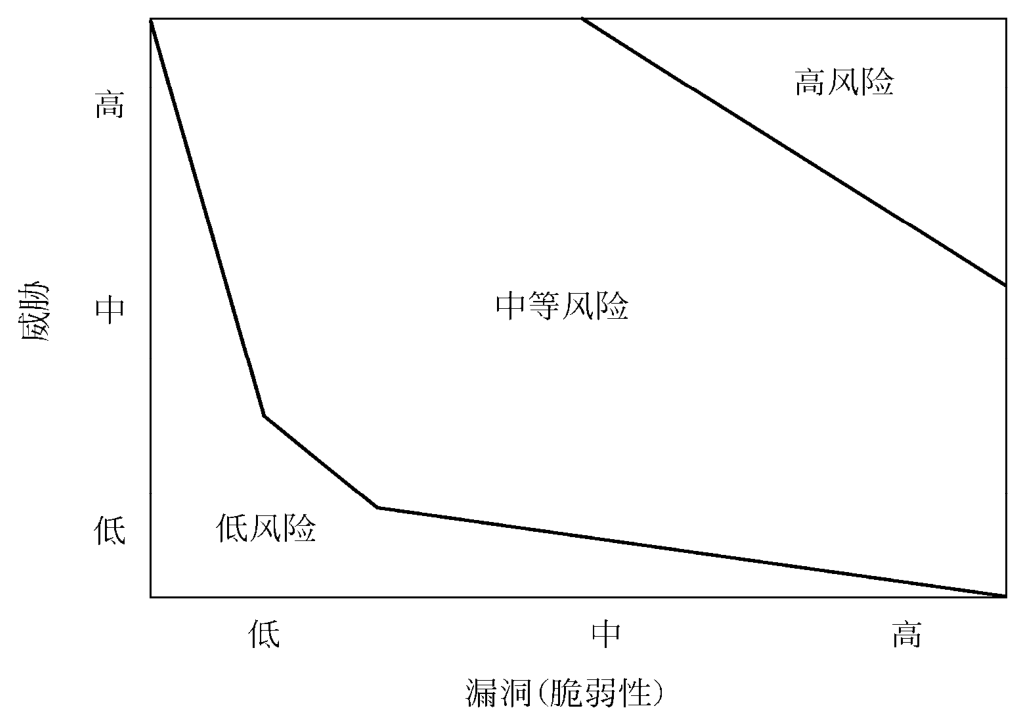

漏洞和威胁是测定风险的两个组成部分:漏洞+威胁=风险

风险是威胁和漏洞的综合结果。如果没有威胁,也就没有风险;同样地,如果没有漏洞,也就没有风险。

漏洞

漏洞是攻击的可能的途径。

- 漏洞有可能存在于计算机系统和网络中,它允许打开系统,使技术攻击得逞。

- 漏洞也有可能存在于管理过程中,它使系统环境对攻击开放。

威胁

威胁是一个可能破坏信息系统环境安全的动作或事件。

威胁组成:

- 目标:针对安全属性或安全服务,包括机密性、完整性、可用性、可审性等。这些目标是在威胁背后的真正理由或动机。一个威胁可能有几个目标。

- 代理:访问、知识、动机

- 事件:事件是代理采取的行为,从而导致对组织的伤害

风险识别

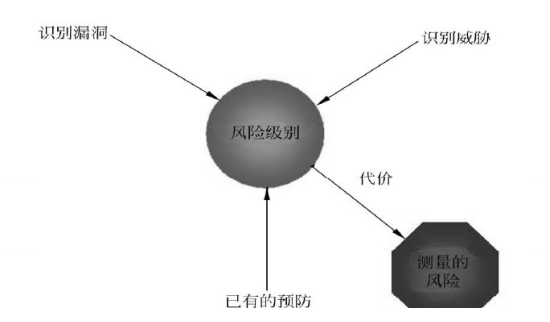

识别风险需要识别漏洞、识别威胁、进行已有的预防,制定风险级别。

风险测量

风险测量必须识别出在受到攻击后该组织需要付出的代价。

风险评估过程

风险评估:

资产确认和评估->确认脆弱性->确认威胁->评估影响->商业风险->风险分级与排序

风险管理:

检查现存的安全控制->确认新的安全控制->方针与程序->实施与降低风险->可接受风险(风险残值)

FAQ

- 什么是漏洞,什么是风险,二者有什么关系?

- 什么是主动攻击,什么是被动攻击?二者有什么区别?又有哪些类型?

浙公网安备 33010602011771号

浙公网安备 33010602011771号