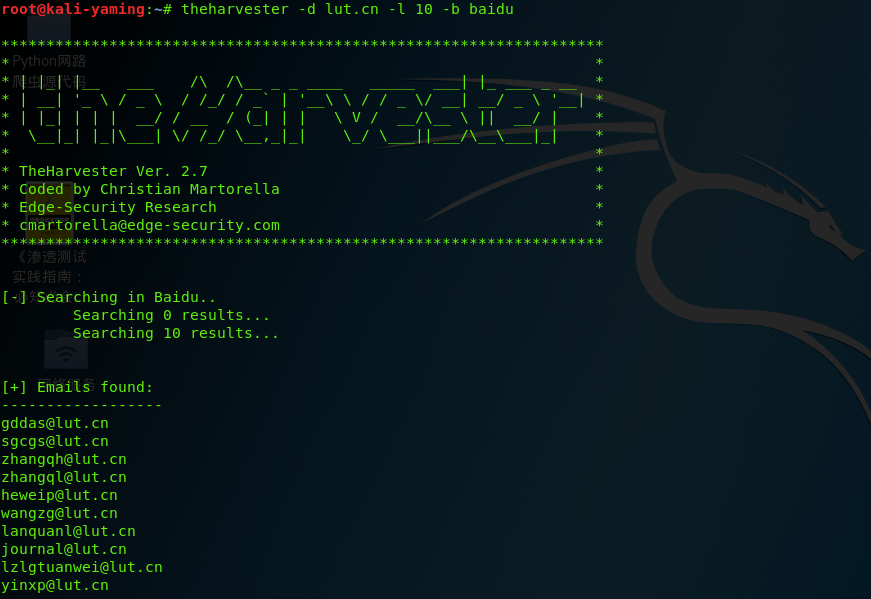

渗透测试(theharvester >>steghide)

1、不喜欢自己搭建平台来做测试,所以啦。。。。。

网络信息安全漏洞的威胁总结起来就是人的漏洞,拿DNS服务器来说,一般不出现问题就不会管他,所以很多会被黑客利用,DNS服务器保存了企业内部的IP地址列表,信息收集的之一就是收集目标的IP地址。利用host命令可以将主机名翻译成IP地址。

我给theharvester起了一个霸气的名字叫做邮箱掘进机。

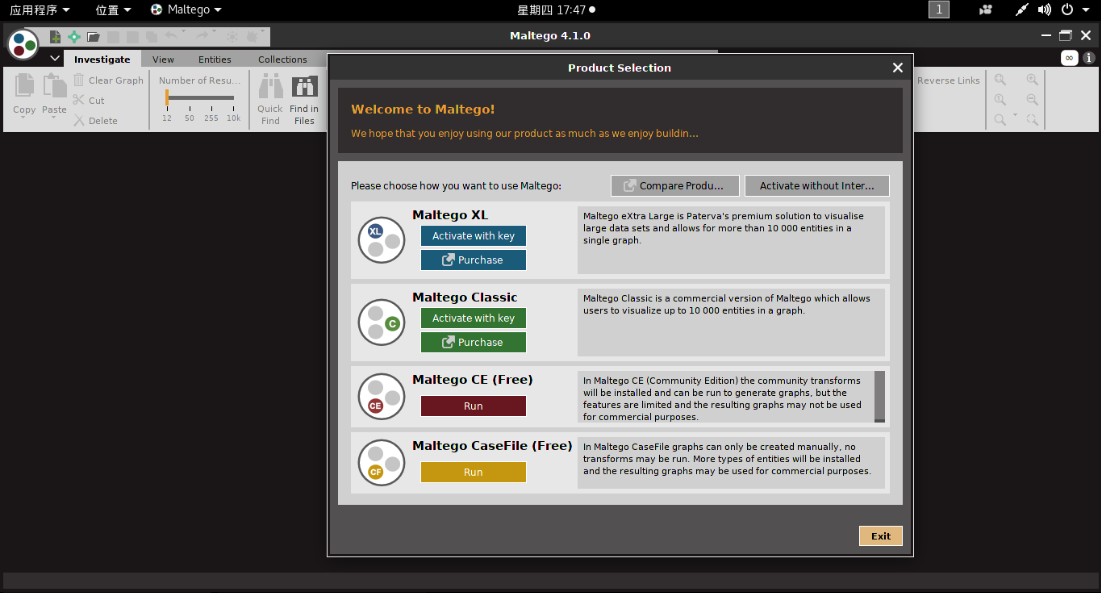

maltego信息收集很全的工具,但是免费版本基本很多实体都被禁止使用。对服务器的信息收集很全。

3、抄点笔记。。。。。。

web端权限维持。。。。

0x01构造文件包含漏洞,,包括基本文件包含姿势,制作图片木马,文件包含漏洞是代码注入的一种,其原理就是注入一段用户能够控制的脚步或代码,并在服务器段执行,代码输入的典型代表即使“文件包含” ,文件包含可能出现在JSP、PHP、ASP等语言中,其原理基本都是一样的。如下拿PHP来做个例子

前提条件,成功利用文件包含漏洞,

其一、 web采用include() 等文件包含函数通过动态变量的方式引入需要包含的文件,

其二、用户能够控制动态变量

在PHP中有四个包含文件的函数,当使用这些函数包含文件时,文件中的PHP代码会执行,

》 include() 当使用该函数包含文件时,只有代码执行到include()函数体时文件包含进来,发生错误时给出警告,继续执行下去。

》include_once()功能和include()相同。区别就是当重复调用同一文件时,程序只调用一次。

》require()与include()的区别就是,require()执行如果发生错误,函数输出错误信息,并终止脚步的运行,使用require()函数包含文件时,只用程序一执行,立即调用文件,而include()只有执行到include()函数的时候才会调用。

基本文件包含姿势:

--------取得目标机权限情况之下:

假设我们已经经过渗透测试拿到了目标主机的一句话webshell

假设目标主机上服务器上存在文件包含漏洞,比方说: 。。。。。。/clude.php?file=index.php

其上面的参数file没用进过很好的过滤。可以包含任何文件 我门可以构造罗东文件 clude.php 同目录再新建一个文件 getshell.php 内容是PHP一句话木马

1 <?php @eval($_GET["code"])?>

2 <?php @system($_POST["cmd"])?>

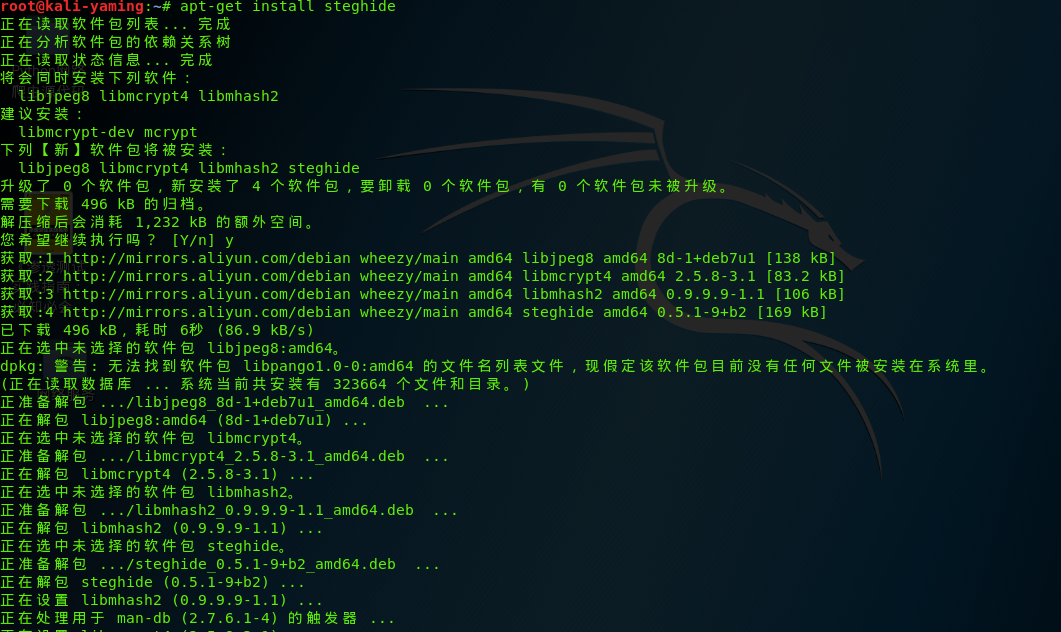

4、文件信息隐藏,之前我写过在Windows 上使用批处理命令将文件隐藏的图片中的,大家可以查看,现在使用kali机中附带的steghide工具,该工具不仅可以将文件隐藏到图片还可以隐藏到视屏当中。附带加密和提取功能

首先安装一下:

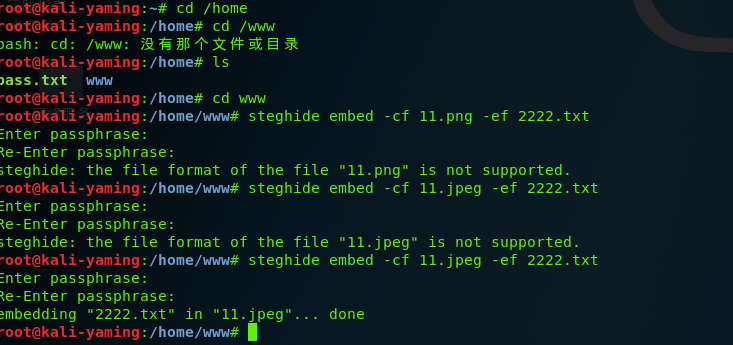

使用举例如下:

首先选择一个文件填充一些信息,然后选择一张图片。其实这个软件编写是拿python写的。真的佩服。。。。。其支持的图片格式和视屏格式还是有限制的,这个大家自己调用man函数可以查看软件手册说明

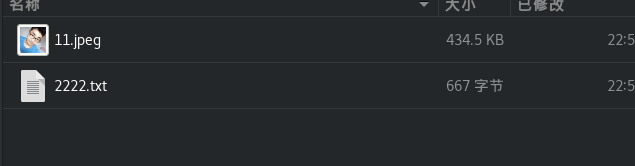

具体操作,可以看到之前我使用的是png格式的图片不支持,所以之后换了一张JPEG的图片

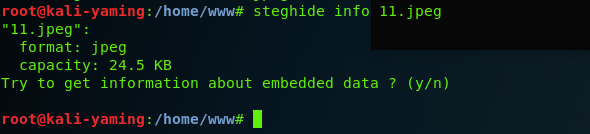

接下来查看图片中隐藏的信息

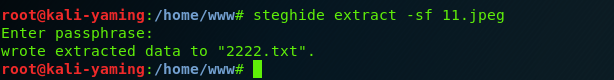

接下来提取文件信息,提取文件的时候要输入之前加密的密码

其余的命令可以借助man 或者help 自己来查询使用。