C#程序如何进行加密混淆, 保护代码资源不被逆向和解密?

C#作为托管语言编译生成的IL中间代码极易被反编译工具还原源码。据统计,超过83%的商业软件曾遭遇过代码逆向风险,导致核心算法泄露、授权机制被解密等问题.

C#代码安全现状深度剖析

托管语言的先天脆弱性

C#编译生成的IL中间代码保留了完整的元数据信息,这使得反编译工具可以轻易还原出:

- 完整类结构:包括命名空间、类继承关系、接口实现等

- 方法逻辑细节:95%以上的业务代码可被还原为等效C#源码

- 敏感数据暴露:字符串/数字常量、资源文件、配置信息等明文存储

行业安全事件统计

根据O'WASP 发布的报告:

- 83.7% 的.NET商业软件存在可被逆向的漏洞

- 平均每个C#项目 暴露出12个敏感字符串(含API密钥/数据库连接)

- 61% 的软件盗版源于反编译获取授权验证逻辑

典型案例如:

- 某电商平台支付模块被逆向,攻击者解密了订单金额校验算法

- 某游戏公司的Unity项目遭反编译,副本生成逻辑被提取用于外挂开发

- 工业控制软件的核心算法被还原,导致同类产品抄袭现象泛滥

反编译工具进化危机

主流工具的反编译精度对比:

| 工具名称 | 还原完整度 | 特色能力 |

|---|---|---|

| ILSpy | 92% | 支持.NET 6新语法解析 |

| dnSpy | 95% | 实时调试+反编译联动 |

| JustDecompile | 89% | 可视化调用关系图谱生成 |

更危险的是,反混淆生态链已形成:

- de4dot可一键解密ConfuserEx等传统混淆方案

- UnConfuser等工具提供商业化反混淆服务

- GitHub上存在846个C#反编译相关开源项目

托管代码的致命缺陷

与C++等原生编译语言对比:

| 安全维度 | C#/.NET | C++ |

|---|---|---|

| 代码存储形式 | IL字节码+元数据 | 机器码 |

| 字符串可见性 | 完全明文 | 可加密存储 |

| 逆向难度 | 1小时以内 | 200+工时 |

| 函数调用追踪 | 完整保留调用链 | 经优化后断裂 |

这意味着未经保护的C#程序相当于"裸奔",攻击者可:

- 通过ILSpy直接导出完整项目解决方案

- 修改关键逻辑后重新编译(如绕过license验证)

- 注入恶意代码后重新打包分发

因此对C#程序进行加密混淆后再发布已经成为开发人员再开发制作商业软件时候必不可少的步骤.

在代码保护领域,常见的开源方案如ConfuserEx虽曾风靡一时,但其最后更新停留在2016年,无法适配.NET Core等新框架,面对DnSpy等现代反编译工具已形同虚设。更致命的是,开源社区缺乏持续维护,开发者遇到兼容性问题时往往求助无门。部分商业工具如Eazfuscator虽提供基础防护,但每年超2000美元的高昂订阅费用让中小开发者望而却步,且其加密模式固定,大量公开的反混淆脚本(如de4dot插件)可一键破解,安全性形同鸡肋。更值得警惕的是,某些老牌工具因长期未更新,甚至无法识别C# 9.0的新语法特性,导致混淆后程序崩溃。

本文主要介绍如何使用恒盾C#混淆加密大师来加密混淆C#程序, 保护C#程序安全.

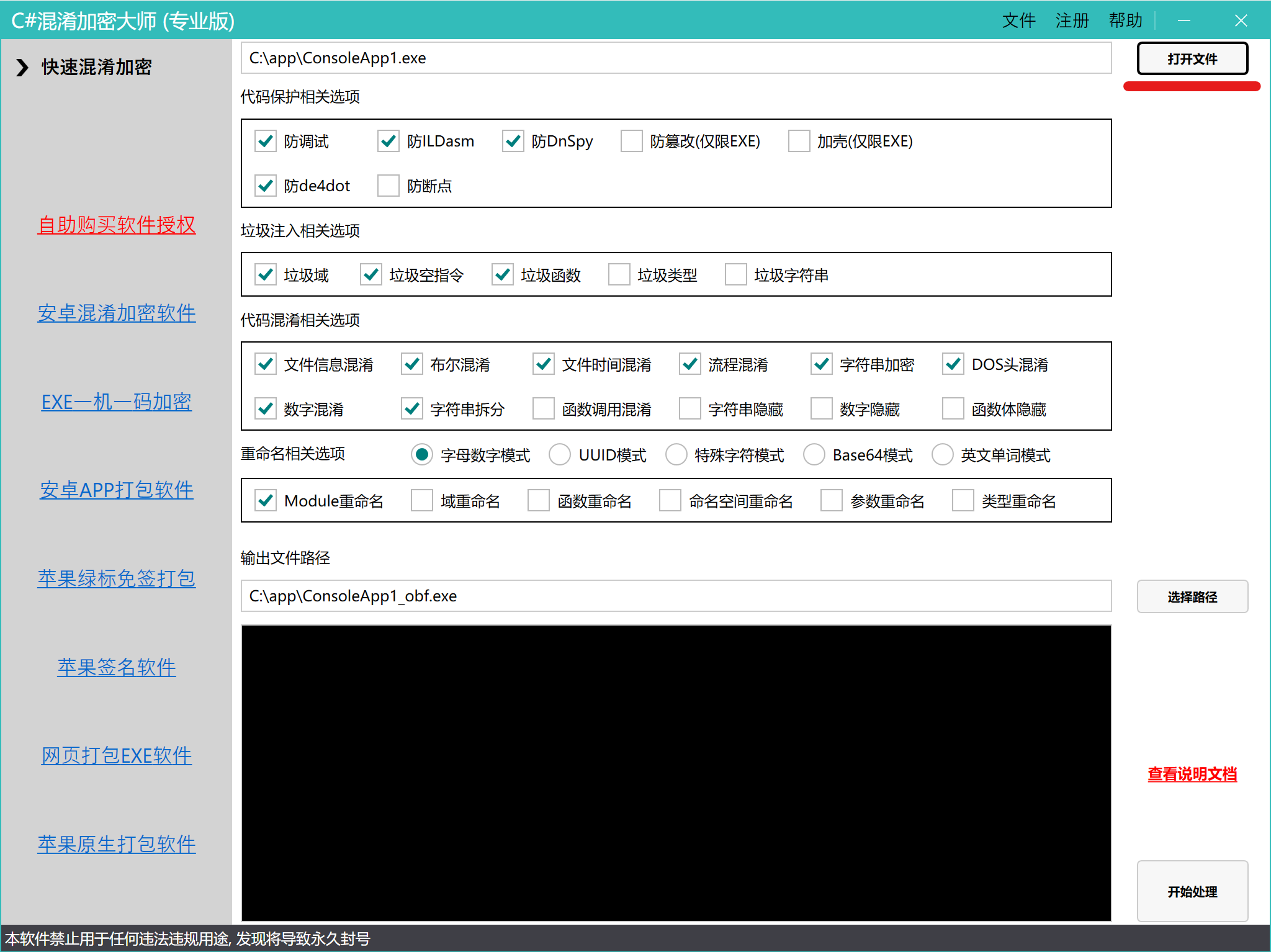

软件截图

快速使用说明

1. 首先打开软件,待软件初始化完成,点击右上角打开文件按钮,选择你要加密的exe或者dll文件

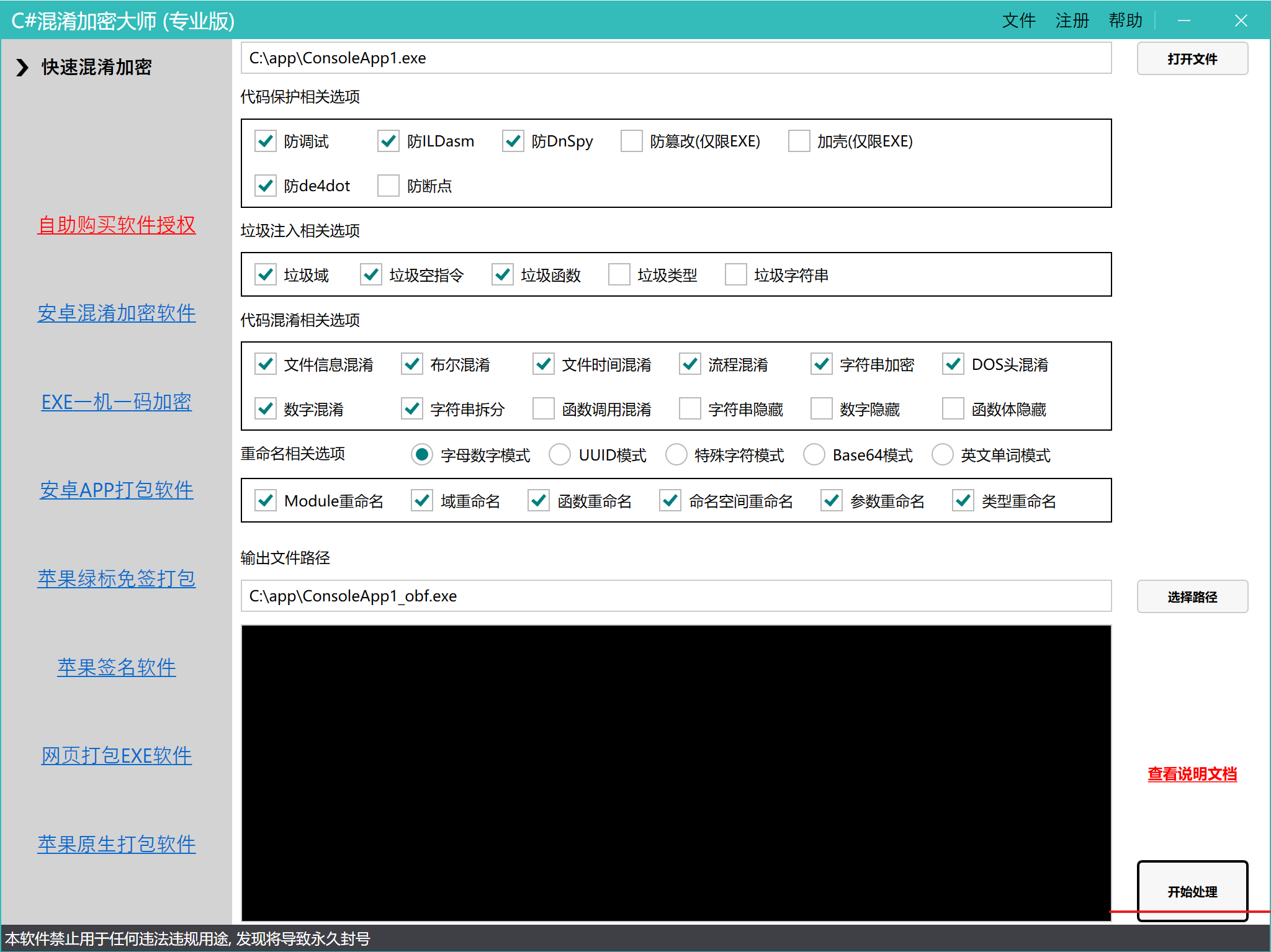

2. 选择想要使用的混淆选项,一般默认的选项兼容性最好,其他的额外选项可以增强加密混淆的保护效果,可以根据自己的需求选择

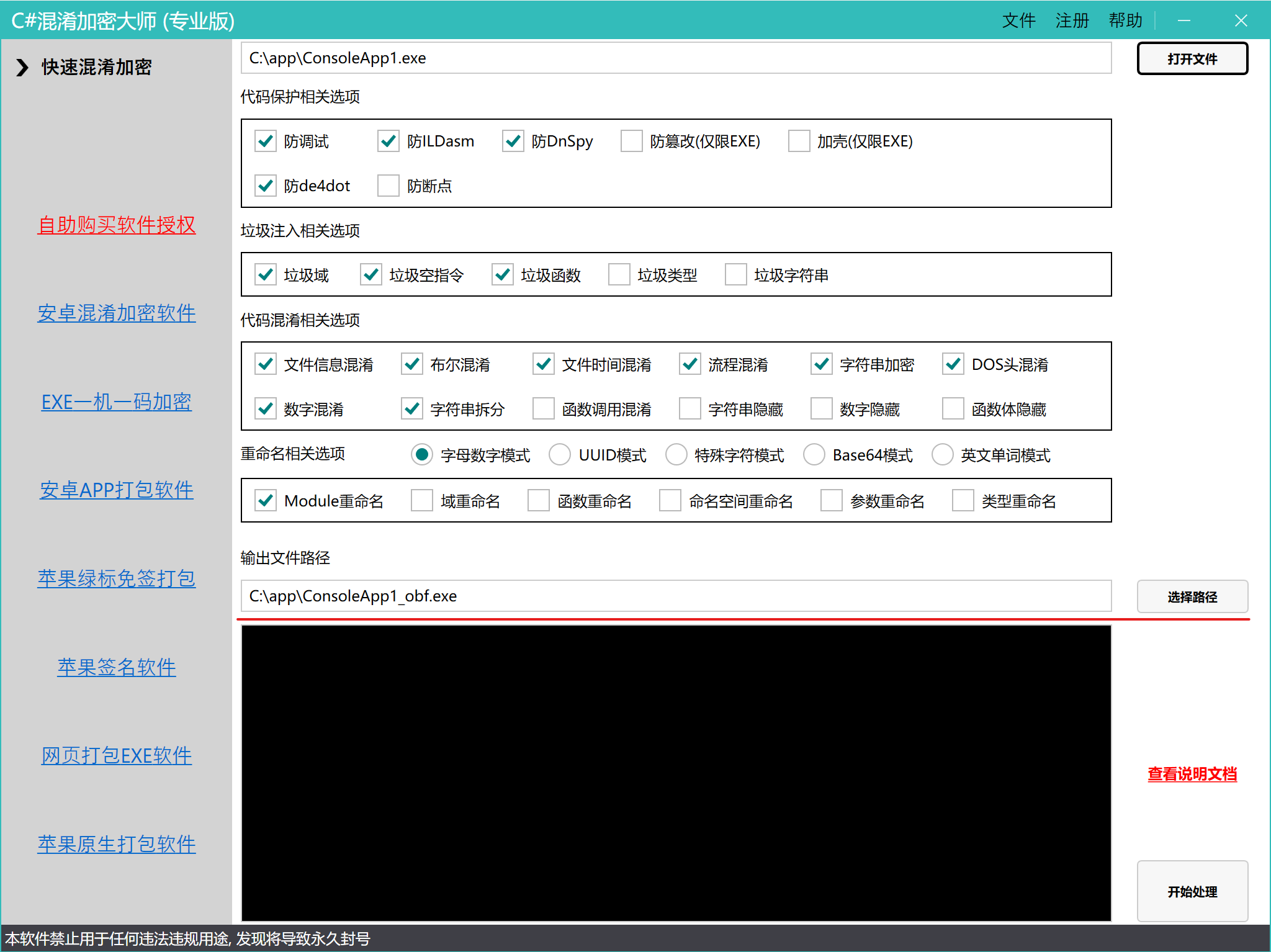

3. 点击选择路径按钮,选择想要保存的文件路径

4. 点击开始处理按钮,进行处理

5. 处理成功后,会提示处理成功信息

6. 使用反编译工具打开exe文件,可以看到程序内部代码被混淆加密的无法阅读,字符串被加密,无法识别,并且无法反编译成功

7. 可以点击保存配置, 以便下次打开软件时自动使用上次的配置 (1.2.0新增, 具体介绍详见 更新说明)

恒盾C#混淆加密大师拥有如下高级特性:

一、全框架兼容支持

- 跨平台适配:完美支持WinForm桌面程序、WPF企业应用、Unity3D游戏(2018-2022全系版本)、控制台工具等开发框架

- 特殊场景优化:针对Unity IL2CPP模式深度适配,解决传统工具混淆后闪退问题

- 服务端支持:兼容ASP.NET Core WebAPI/Blazor等服务器端程序加密

二、全版本覆盖能力

- 历史版本兼容:完整支持.NET Framework 2.0/3.5/4.0/4.5/4.8等旧版框架

- 最新技术适配:原生兼容.NET Core 2.1-8.0及.NET 5/6/7/8,自动识别SDK特性

- 混合开发支持:处理Xamarin/MAUI等跨平台方案的C#代码保护

三、控制流混淆技术

- 多级指令分解:将连续逻辑拆分为无规律子块,打乱原始执行顺序

- 假分支注入:插入永不执行的代码陷阱,迷惑静态分析工具

- 不透明谓词:使用数学证明难题构建条件判断,反编译后无法确定执行路径

四、企业级防护体系

- 动态加壳技术:每次加密使用随机算法,防止特征识别

- 三重防篡改:文件哈希校验+内存完整性检查+运行环境验证

- 反编译陷阱:注入针对ILSpy/dnSpy的崩溃代码

五、智能干扰系统

垃圾注入引擎:

- 随机生成无效类/方法/属性(数量可配置)

- 插入干扰字符串(Base64/UUID/随机字符)

- 创建虚假控制流分支

六、灵活重命名策略

12种命名模式:

- 字母数字混合(Class_01a)

- UUID风格(CA7356F8-3E3D)

- 特殊符号(_$V1@Func)

- 自然语言混淆(Apple_Tree)

多层级控制:

- 命名空间重命名

- 类/结构体混淆

- 方法/字段变形

七、原生代码保护

- IL转Native:关键代码转换为x86指令

- 虚拟化执行:敏感逻辑在虚拟机中运行

- 反Dump机制:阻止内存镜像提取

八、精准控制配置

智能忽略列表:

- 方法/类/程序集三级白名单

- 自动跳过反射调用的方法

如果您想了解更多, 可以访问软件官网, 下载试用免费版. 也可以查看我们之前的文章: https://www.cnblogs.com/reachteam/p/18023525

浙公网安备 33010602011771号

浙公网安备 33010602011771号