【自用】Bugku CTF做题笔记

8.17

web

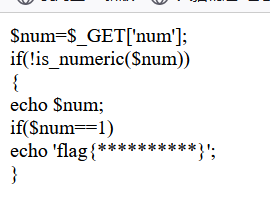

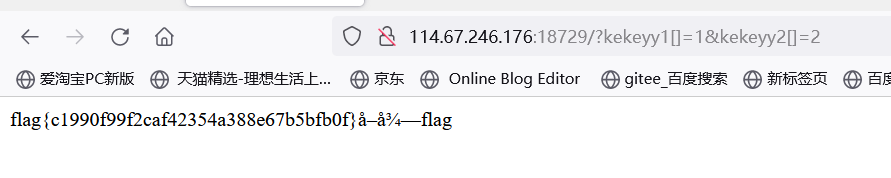

矛盾

https://ctf.bugku.com/challenges/detail/id/72.html

所以这道题用混合字符串,先绕过is_numeric,再用弱类型比较,使得字符串==1

alert

不再提示,进源码找到flag,html解码

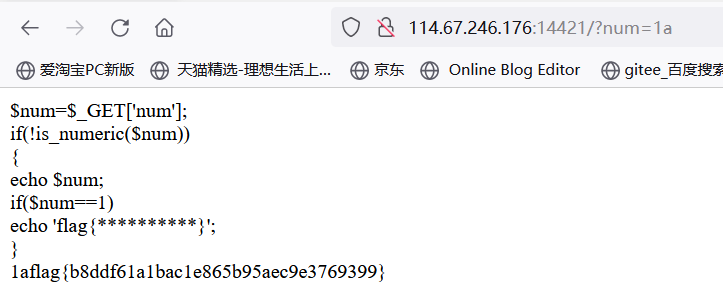

你必须让他停下

进去之后就一直闪,出图的时候源码有flag。

截图,找文字智能提取,获得flag。

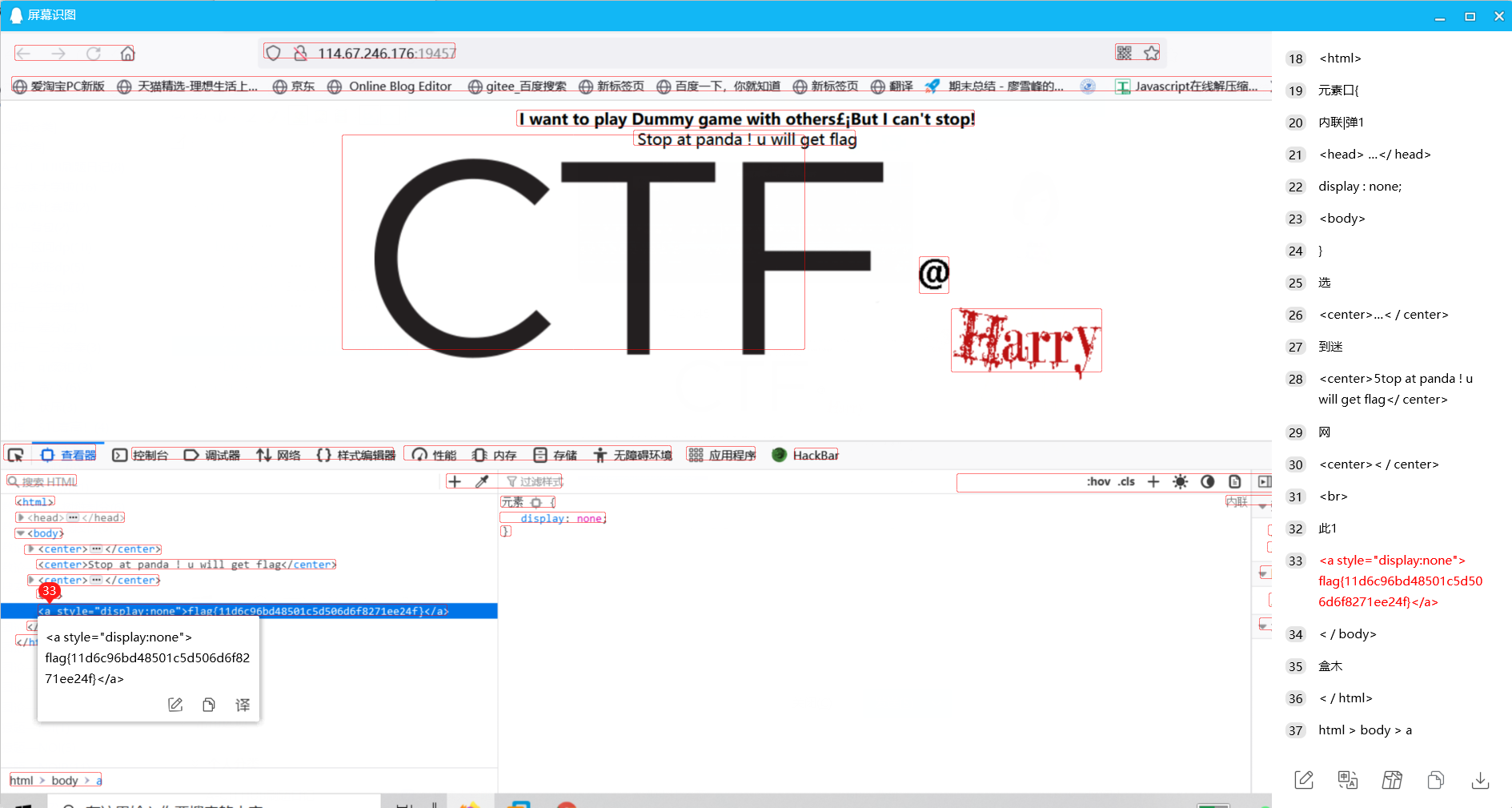

eval

👇

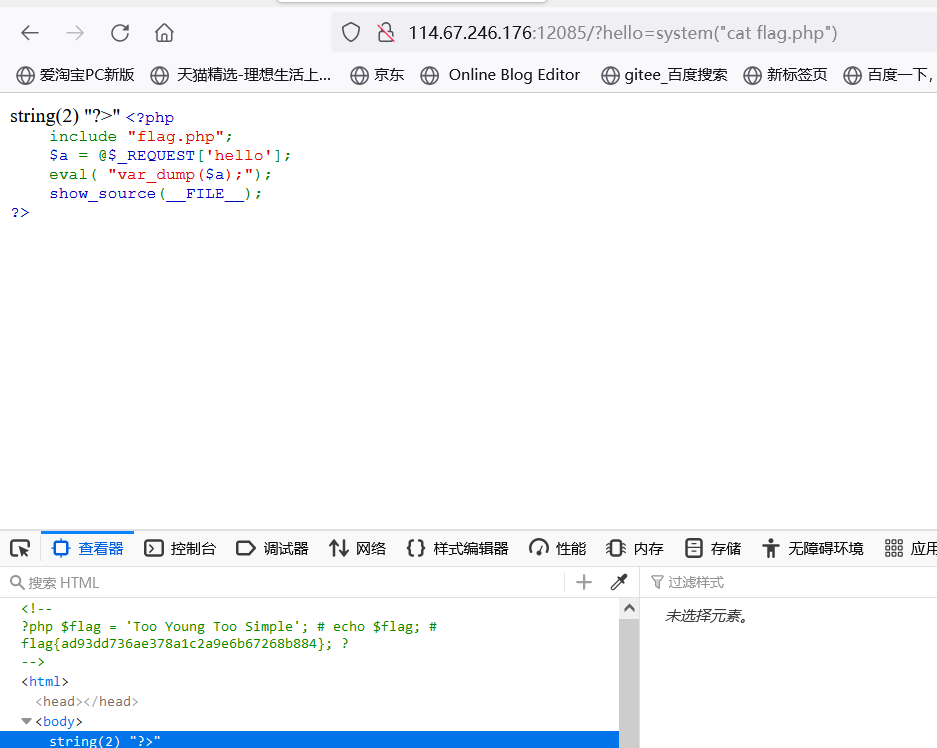

头等舱

在响应头里找到了...所以为啥叫头等舱?

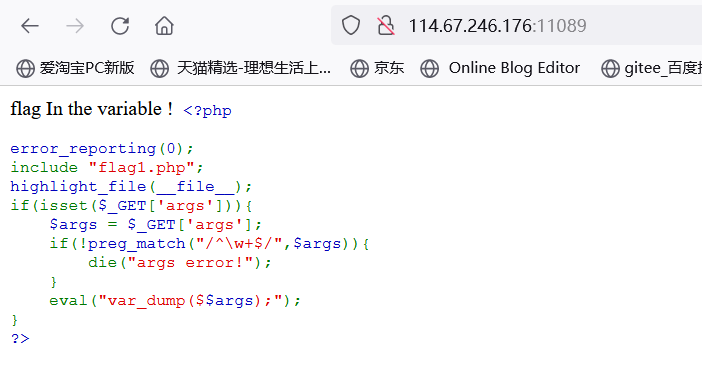

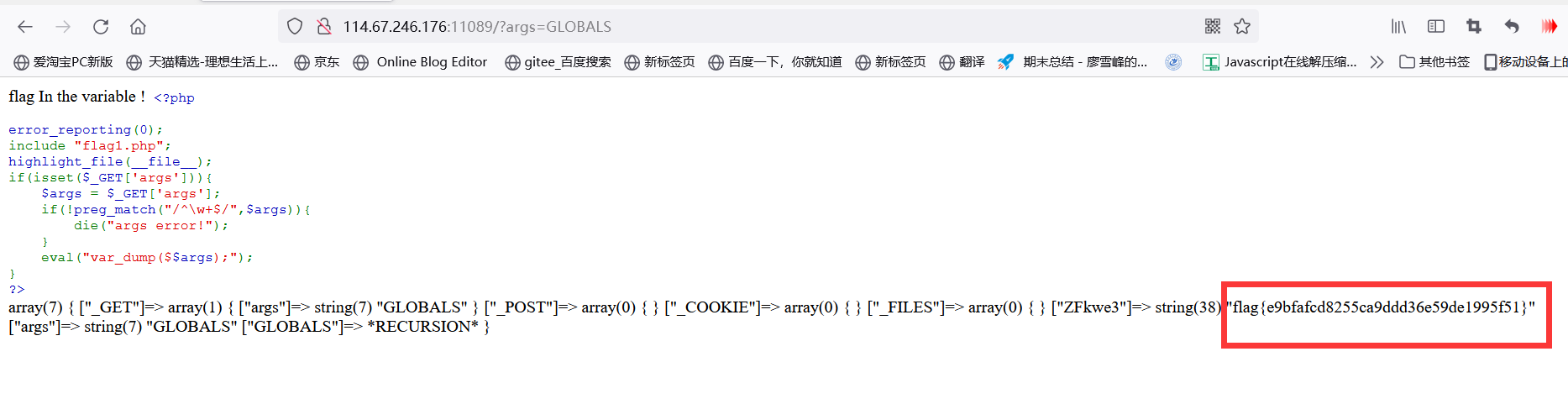

变量1

正则表达式的意思是不能带符号

这里用全局变量GLOBALS

8.21

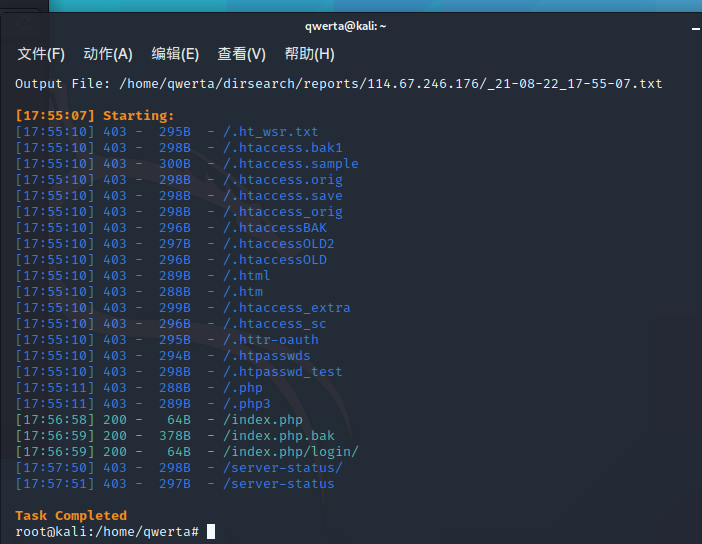

网站被黑

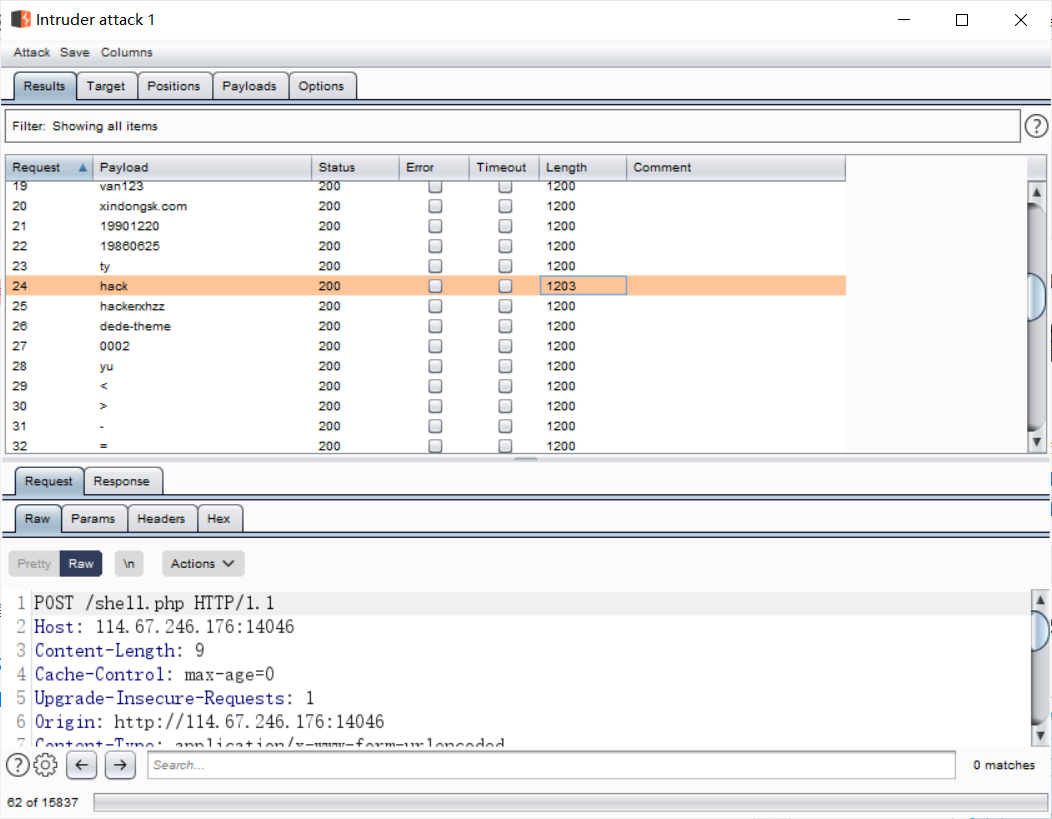

用dirsearch找后门,找到shell.php

看到这个,第一想法是用蚁剑,但是蚁剑是要传了木马才能用的啊啊啊啊啊你在想啥子哦

这里是用bp的Intruder暴力破解,方法在 【自用】【做题日记1】CTFHUB-web前置技能-基础认证 有讲。

发现hack的返回长度不一样,就是密码,得flag。

8.22

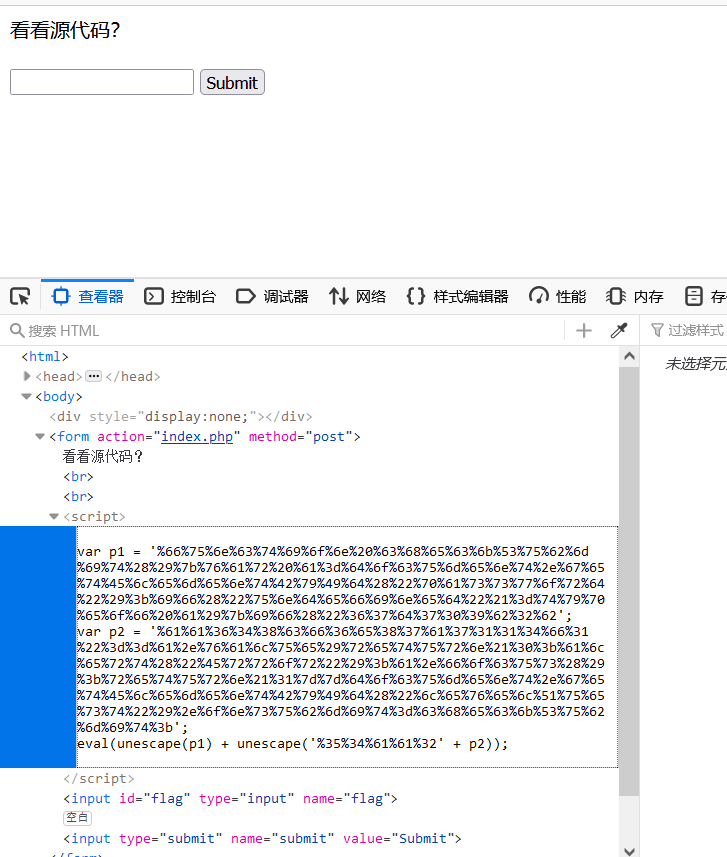

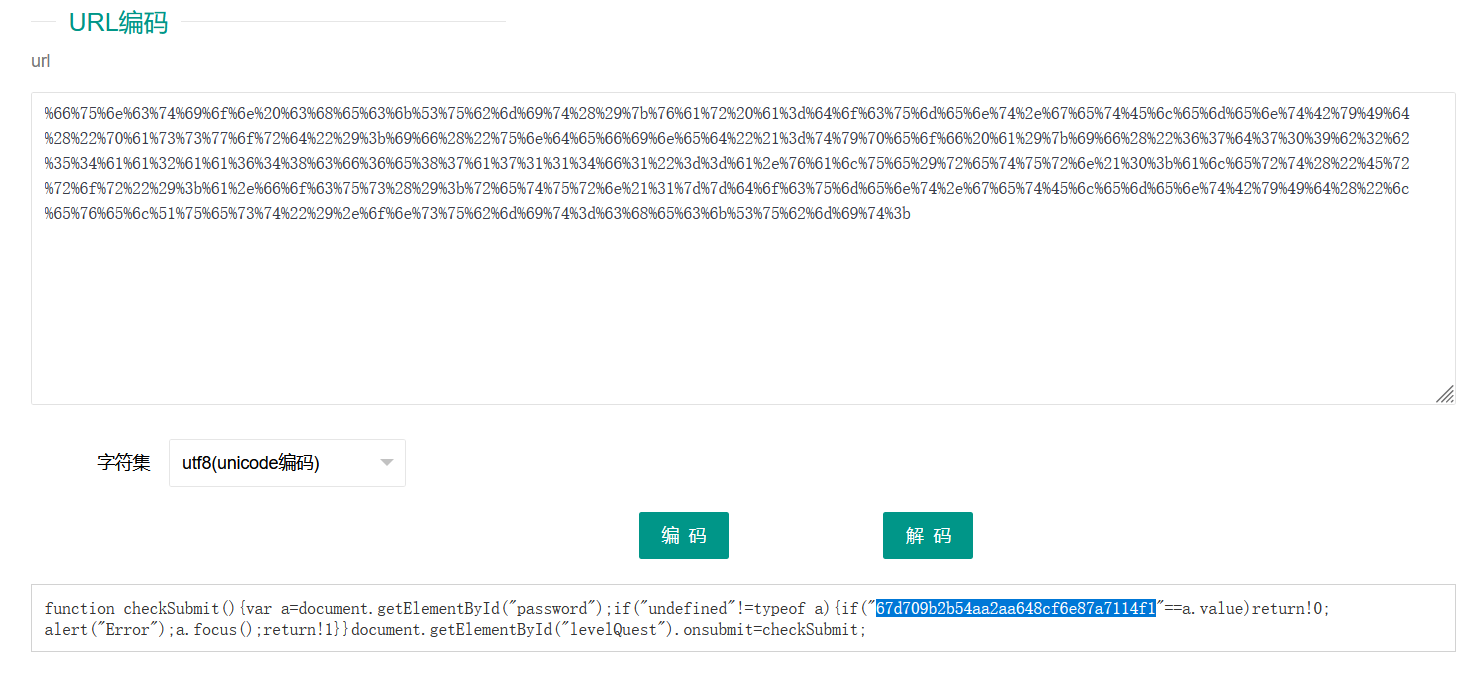

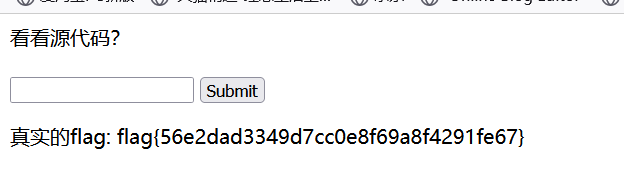

源代码

查了一下,unescape函数是js里解码url的函数。

所以把密码掏出来,丢到url解码工具里解密,发现有个判等。

粘进输入框,获得flag。

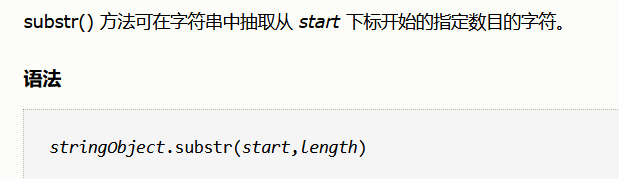

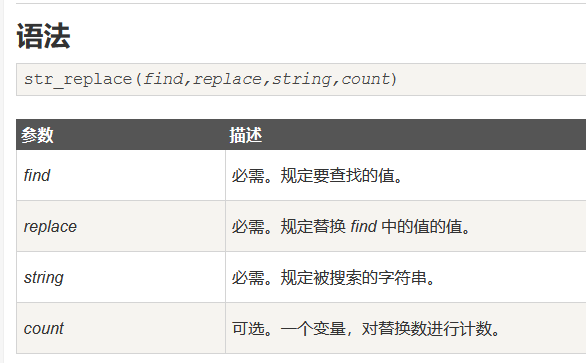

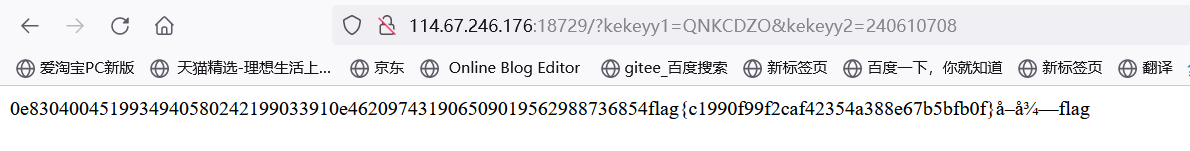

备份是个好习惯

用dirsearch扫出来index.php.bak

读完代码之后,有两种方法。

①传两个不同的key,使md5相同。

②用php弱类型比较php 弱类型总结

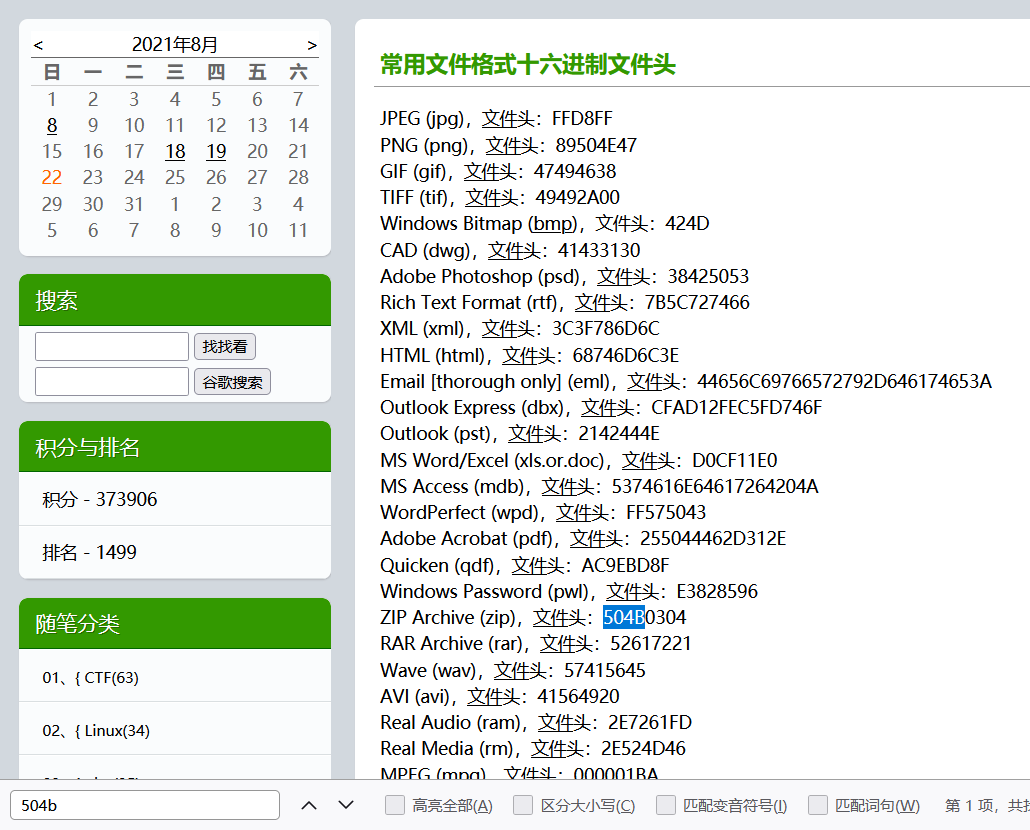

misc

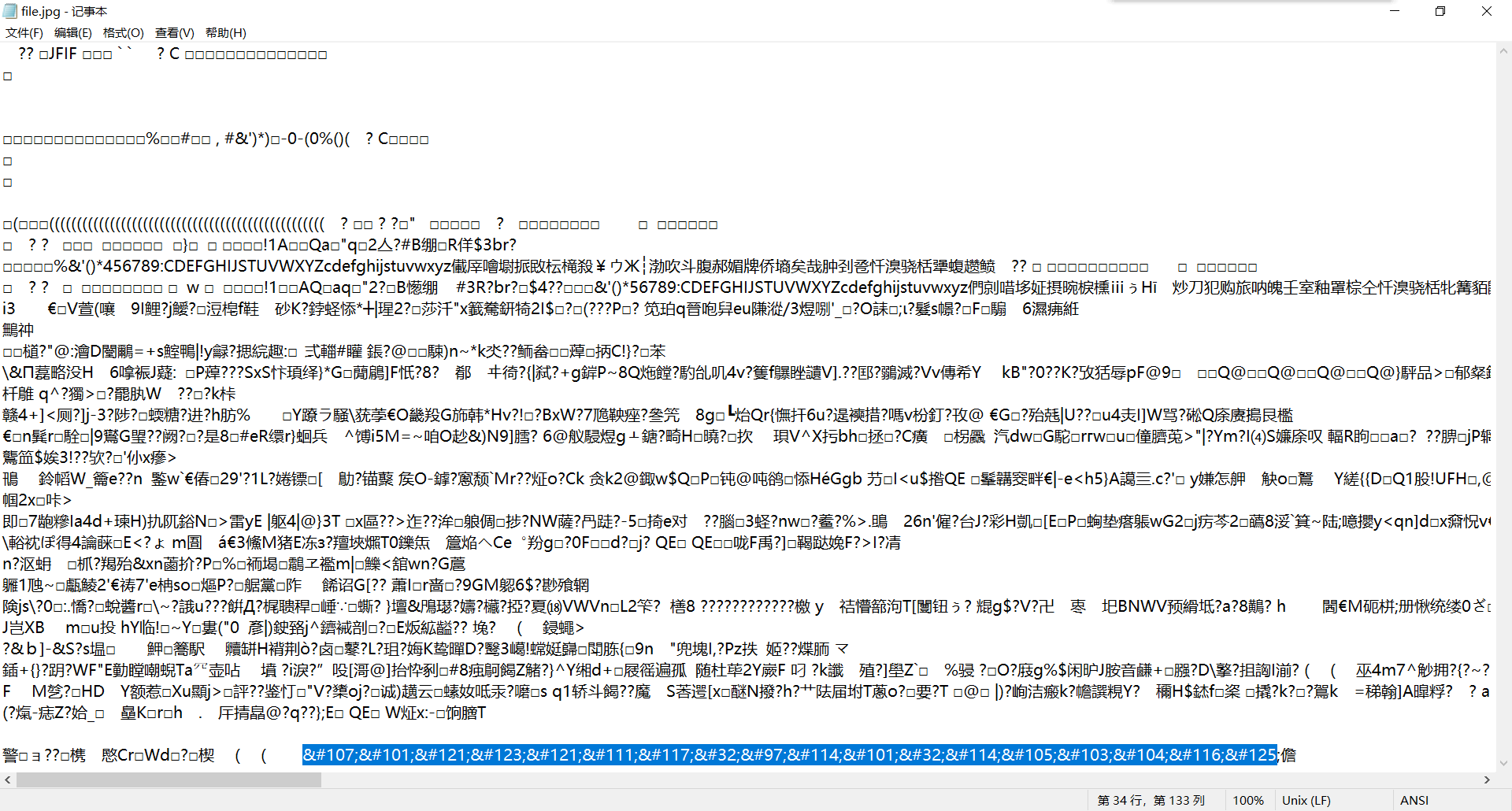

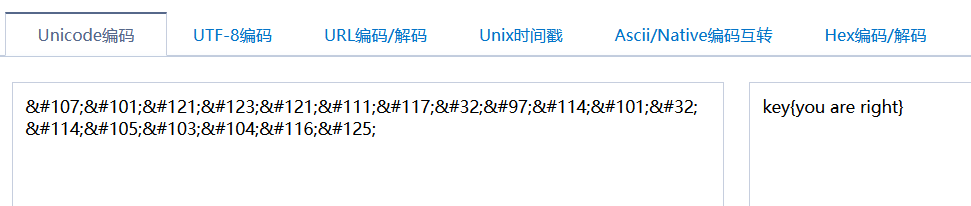

这是一张单纯的图片

下载下来是一张jpg,用记事本打开

是Unicode编码。CTF常见编码及加解密(超全)

解码获得flag。

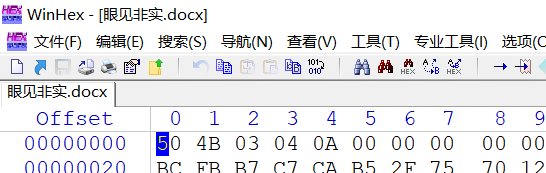

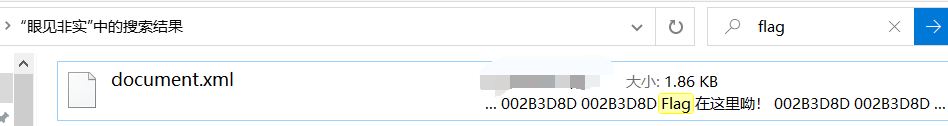

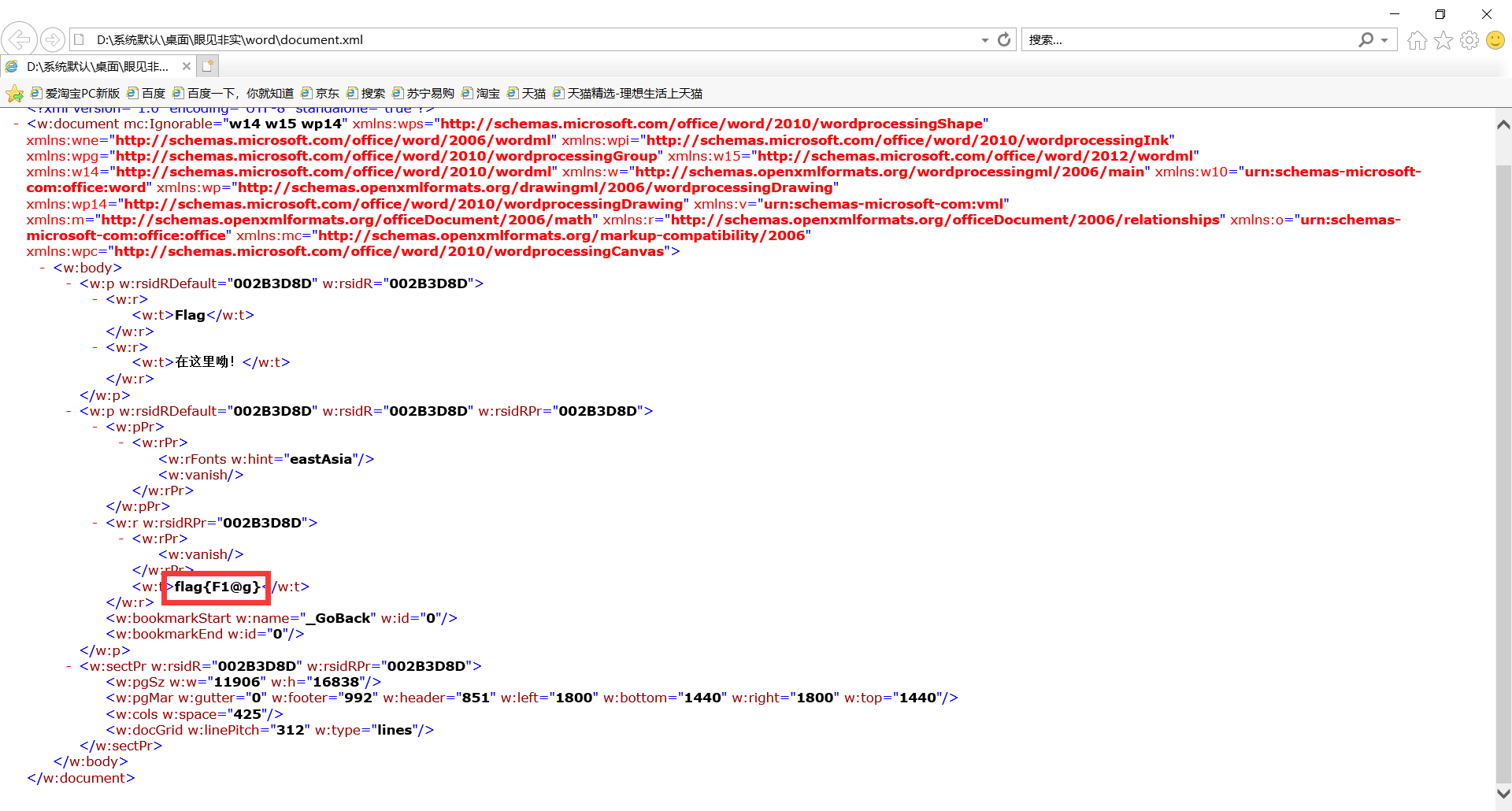

眼见非实

解压之后获得一个乱码的docx文件,考虑改后缀。

用winhex打开,查到文件头是zip。

改文件头,解压,获得一个文件夹。

在文件夹搜flag。

(这个flag...长得好不像flag啊)

8.23

隐写

是一张透明底的图,flag应该在字后面。

telnet

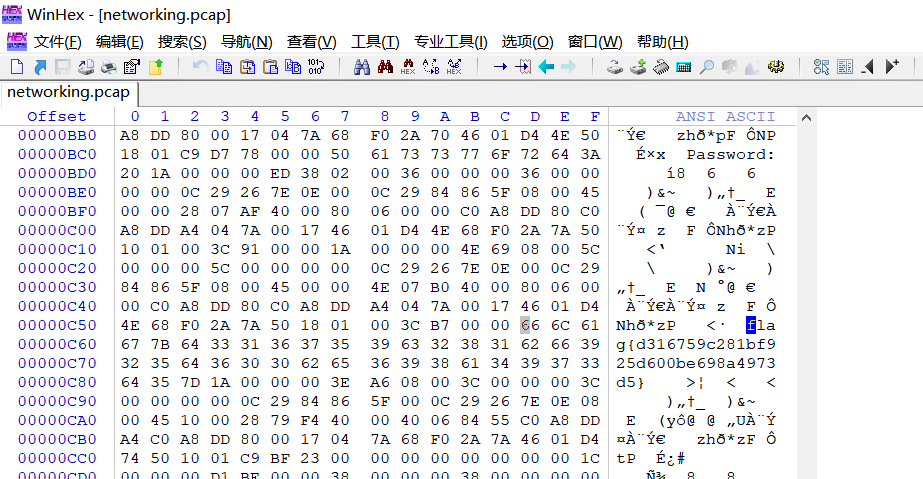

丢winhex,找到flag。

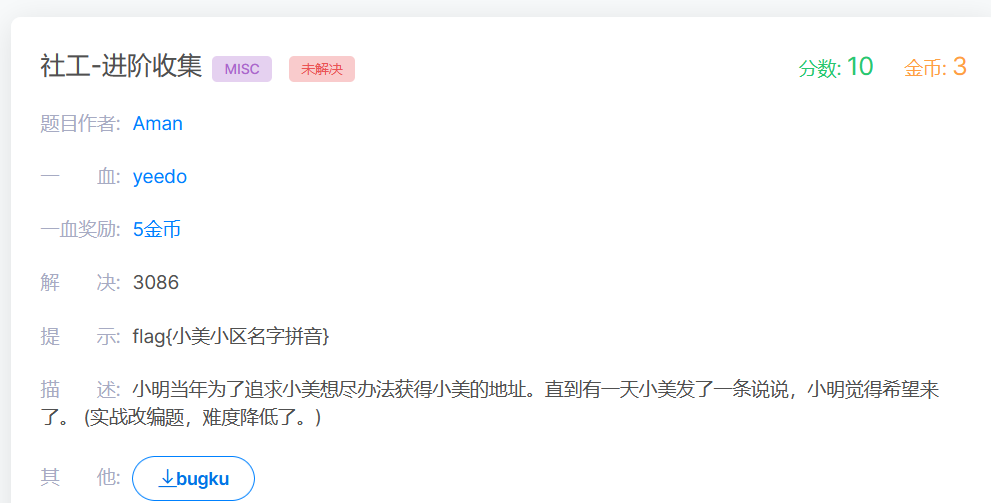

社工-进阶收集

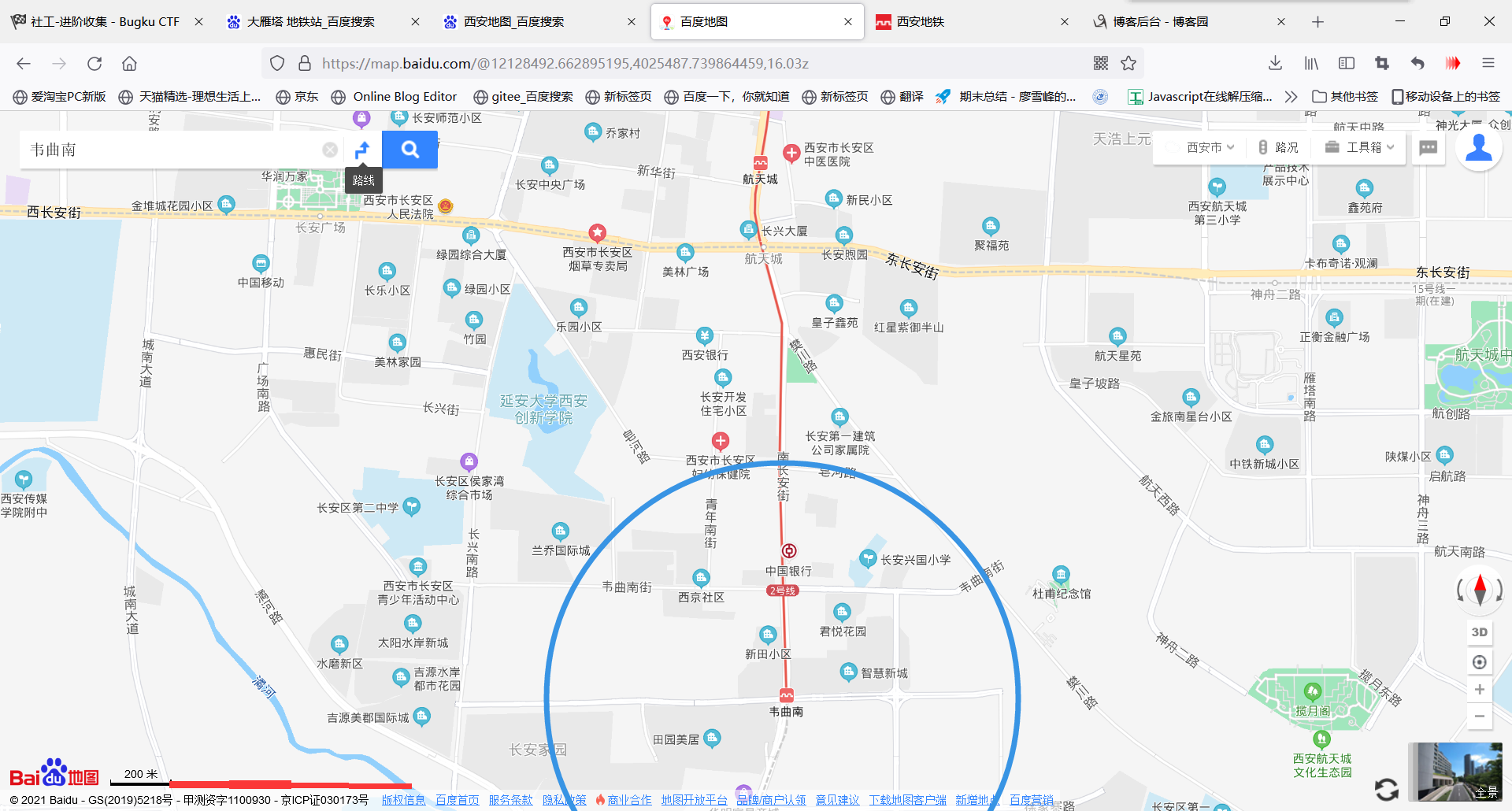

百度识图,得知图中是大雁塔。

查找西安地铁,应该在韦曲南和航天城之间。

画800m的圈圈,应该是兰乔国际城。(地铁线上那个小区离航天城太近了)

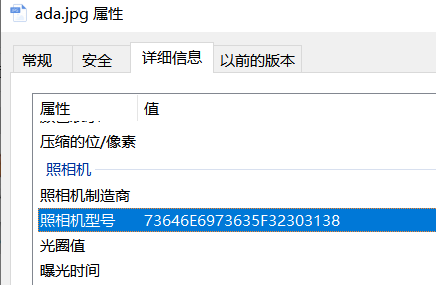

啊哒

下载是一个jpg,用winhex看到里面有flag.txt的信息,改后缀为zip,解压。

发现有密码,在文件的属性发现这样的数据

是十六进制编码,转成字符串,获得解压密码,解压得flag。

8.24

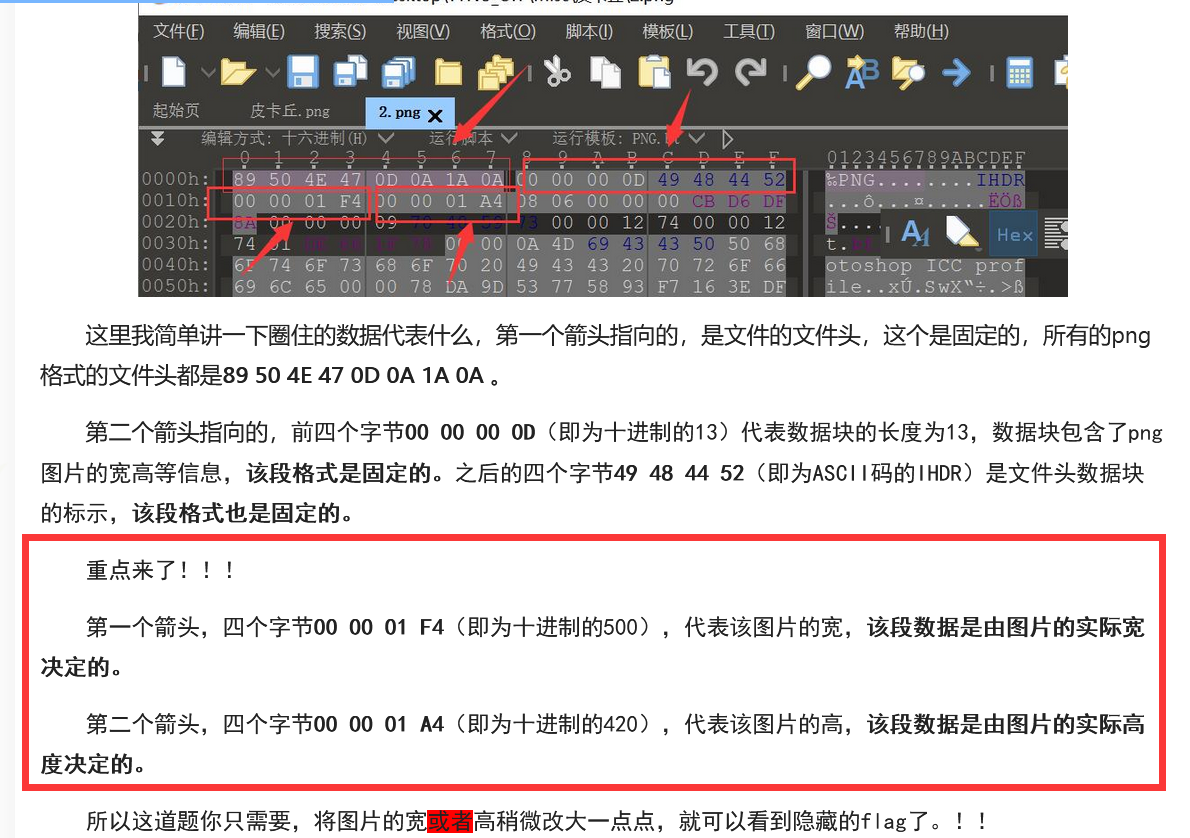

又一张图片,还单纯吗

下载下来一个jpg,用binwalk看到里面有东西,

然后用foremost拆开(这里用kali的foremost不知道为啥用不了,下了一个win的foremost拆开了)

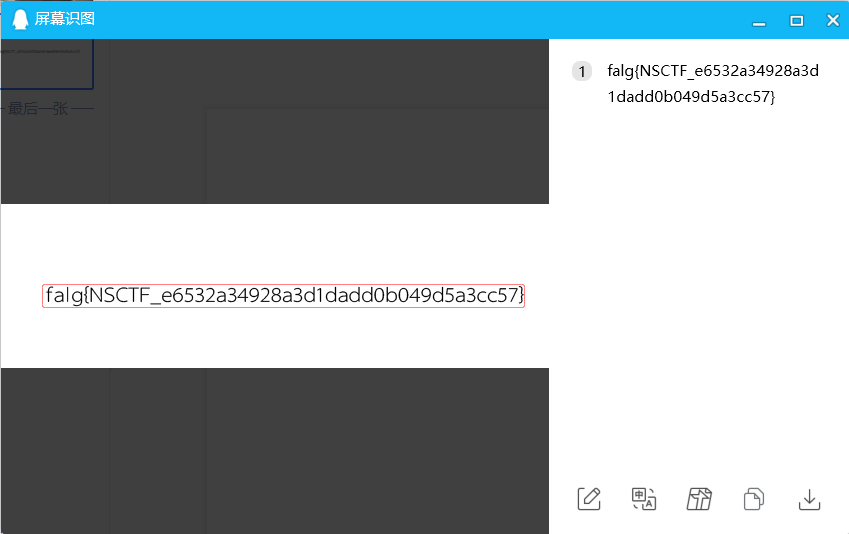

qq识图,获得flag。

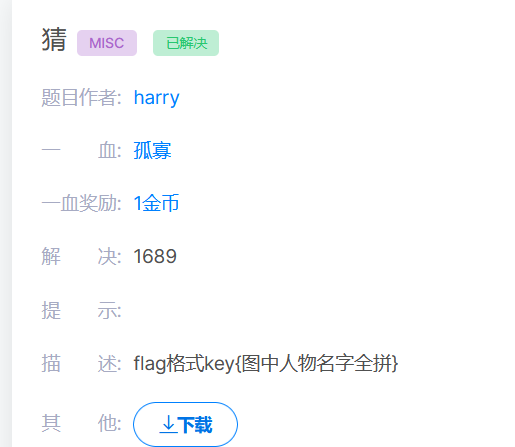

猜

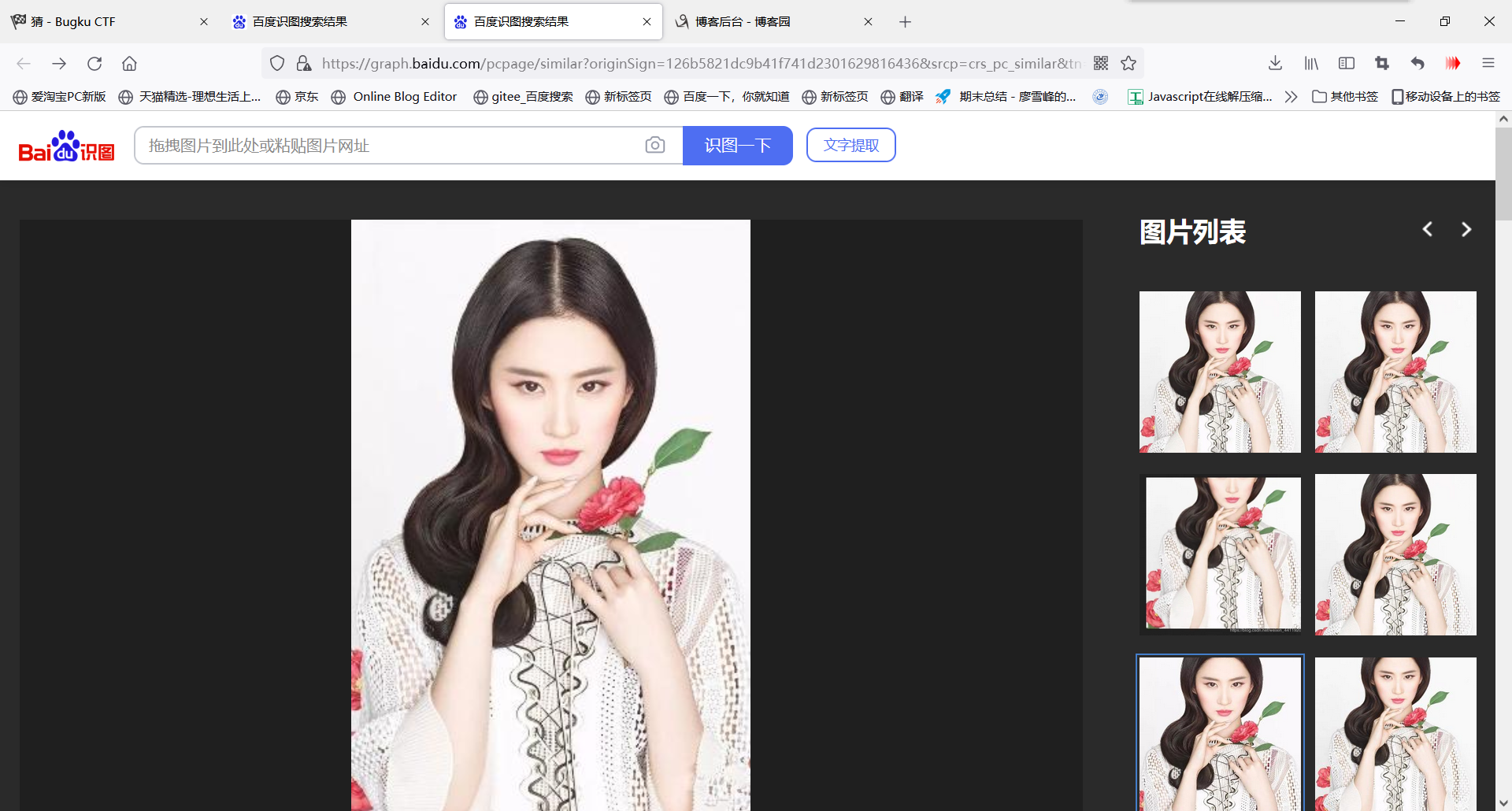

百度识图,看到脸,是刘亦菲。

浙公网安备 33010602011771号

浙公网安备 33010602011771号