6.29

ezsql

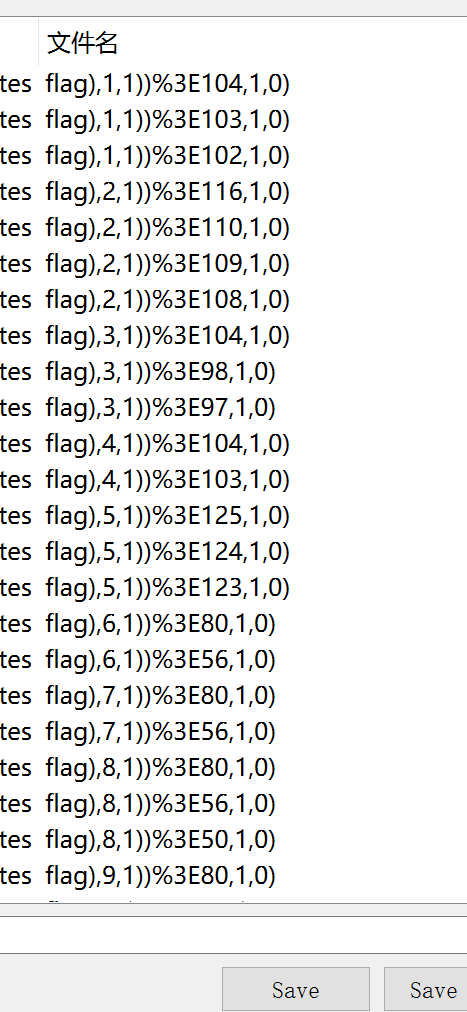

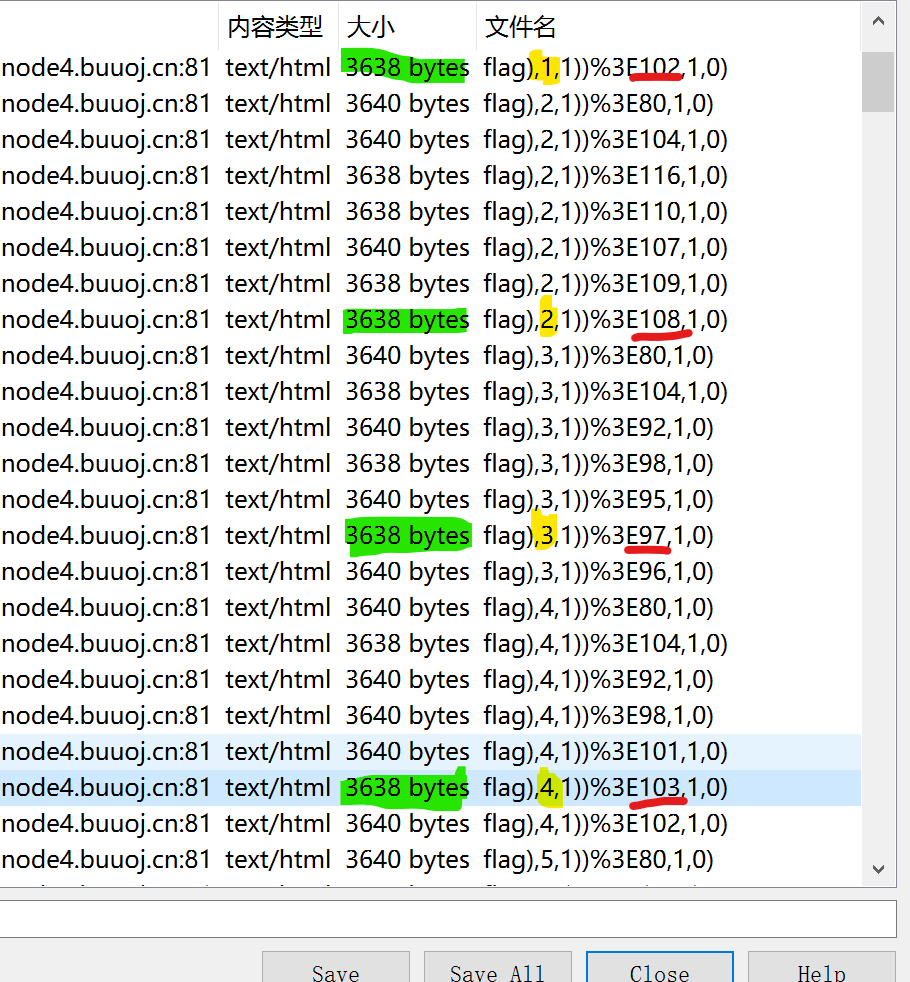

在导出文件里选http,然后就可以看到这个文件名跟之前做过的一道布尔盲注很像

而且f l a g的ASCII码是102 108 97 103,就可以先去找这几个数

找完就可以发现规律了,它们的大小都是3638bytes,然后可以按照大小排序(点上面的“大小”两个字),然后就去找flag后面的第一个数在变成下一个数之前的最后一次所对应的后面的数字即可

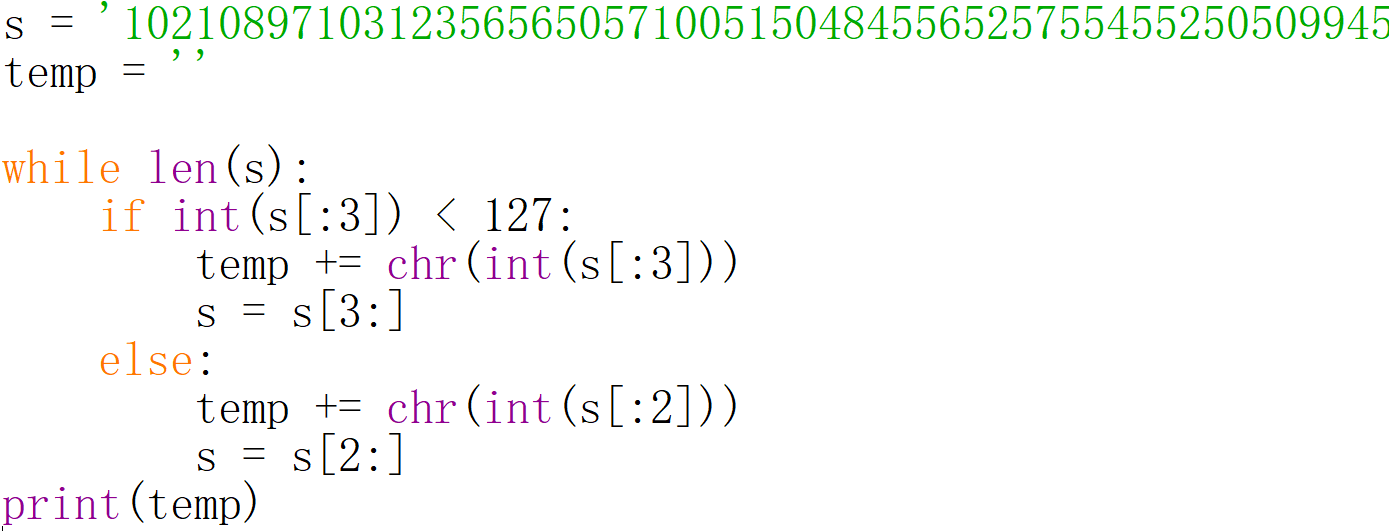

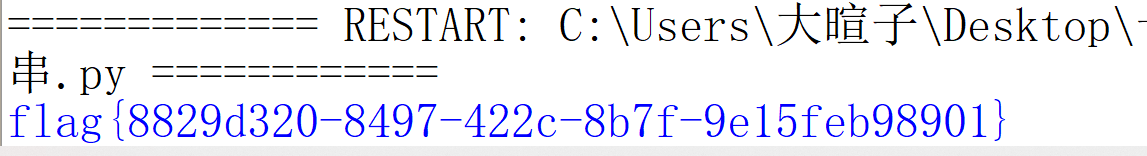

然后用脚本求flag

后来查了一下,大小的规律那里应该先找注入成功和注入失败的标志然后再找流量的区别

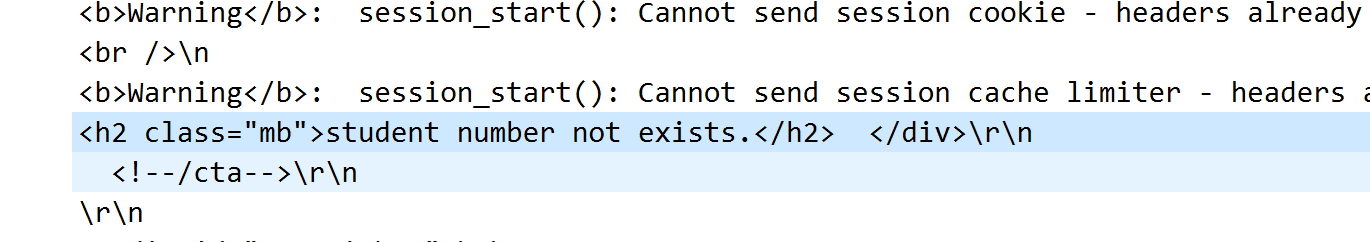

大小为3638的流量注入的是

(学生不存在)

大小为3640的注入的是

[XMAN2018排位赛]AutoKey

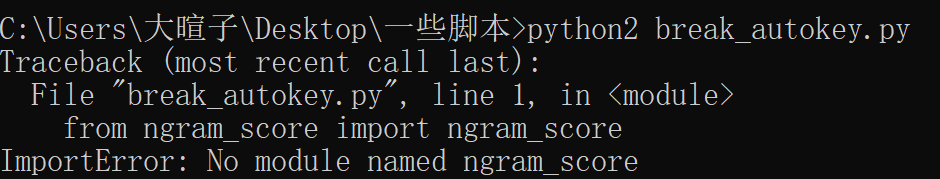

这个是之前做了一半的,先是用UsbKeyboardDataHacker.py得到密文然后删去CAP和DEL及DEL前边的一位,得到密文

mplrvffczeyoujfjkybxgzvdgqaurkxzolkolvtufblrnjesqitwahxnsijxpnmplshcjbtyhzealogviaaissplfhlfswfehjncrwhtinsmambvexpziz 然后根据标题判断为AUTOKEY解密,用break_autokey.py

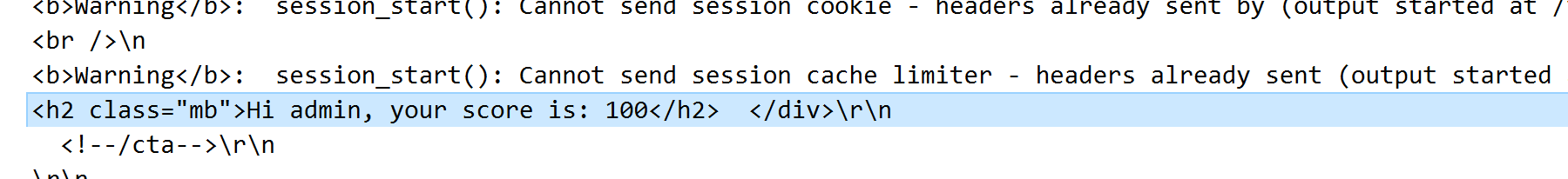

之前一直报错没有这个东东,我以为是什么库没安但是又找不到

今天搜的时候发现了这个是一个脚本,然后还有里面的另外两个txt都在这个网站里

选中的地方就是flag

flag{JHAWLZKEWXHNCDHSLWBAQJTUQZDXZQPF}

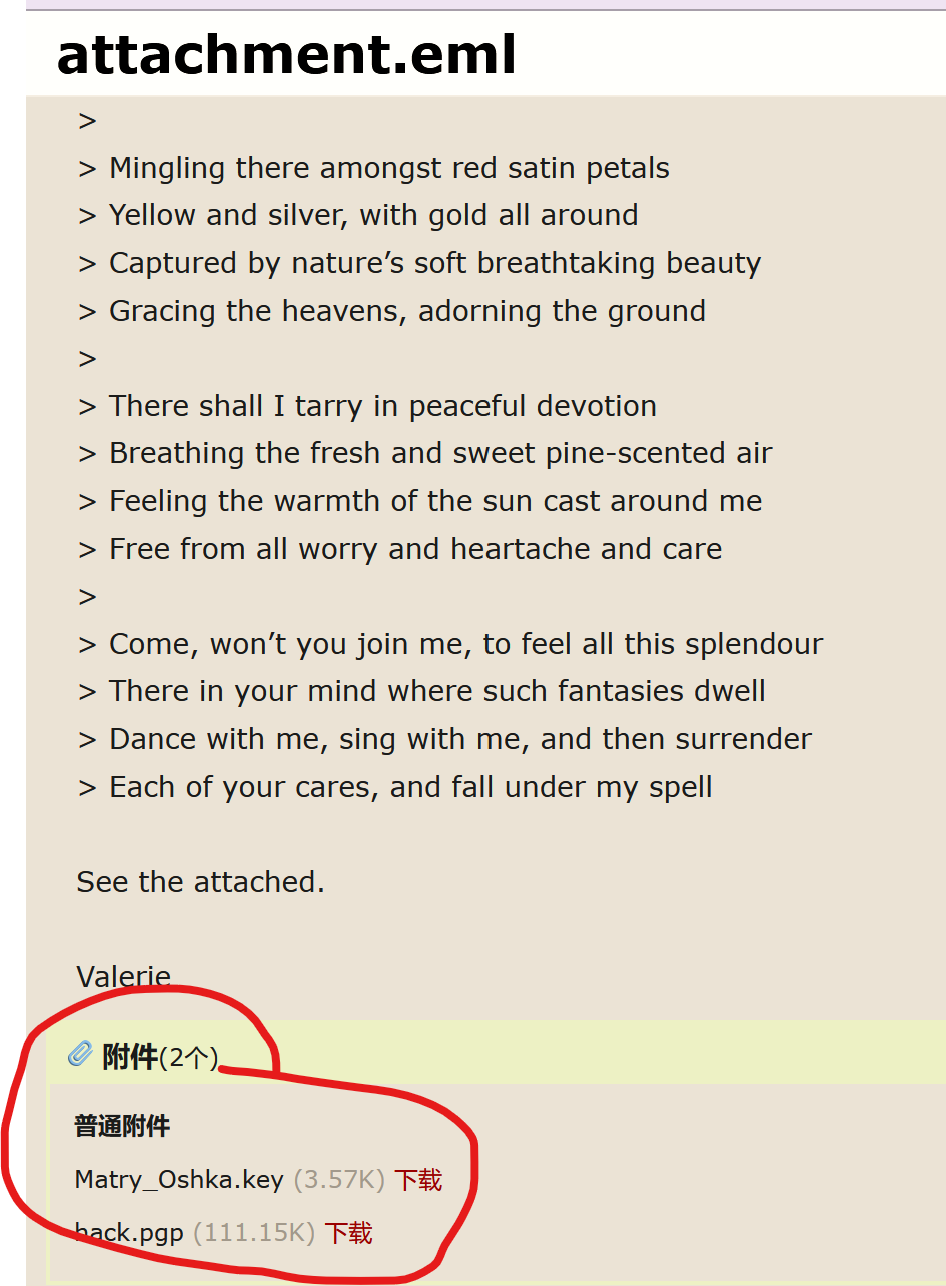

补昨天的[BSidesSF2019]bWF0cnlvc2hrYQ

这个昨天eml文件用电脑自带的软件打开里面没有附件,今天才知道可以用QQ邮箱发给自己然后自己收件再打开

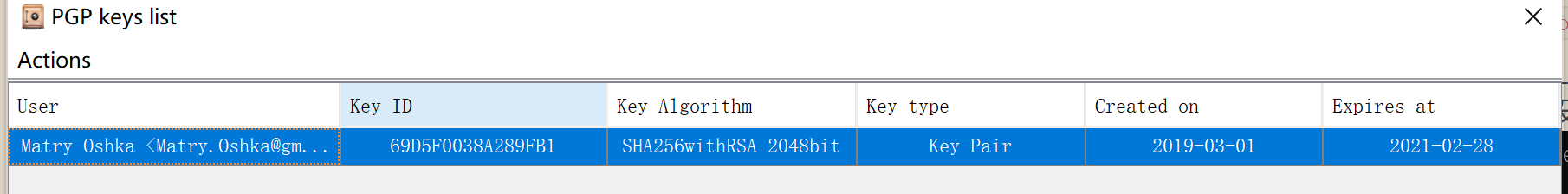

这个第二个附件是pgp文件,搜了一下是个经过加密创建的文件,需要公钥和私钥,那第一个附件就应该是私钥了。公钥也求出来了在昨天的wp里,然后下一个PGPTool

Key ring->Import PGP Key->导入Matry_Oshka.key

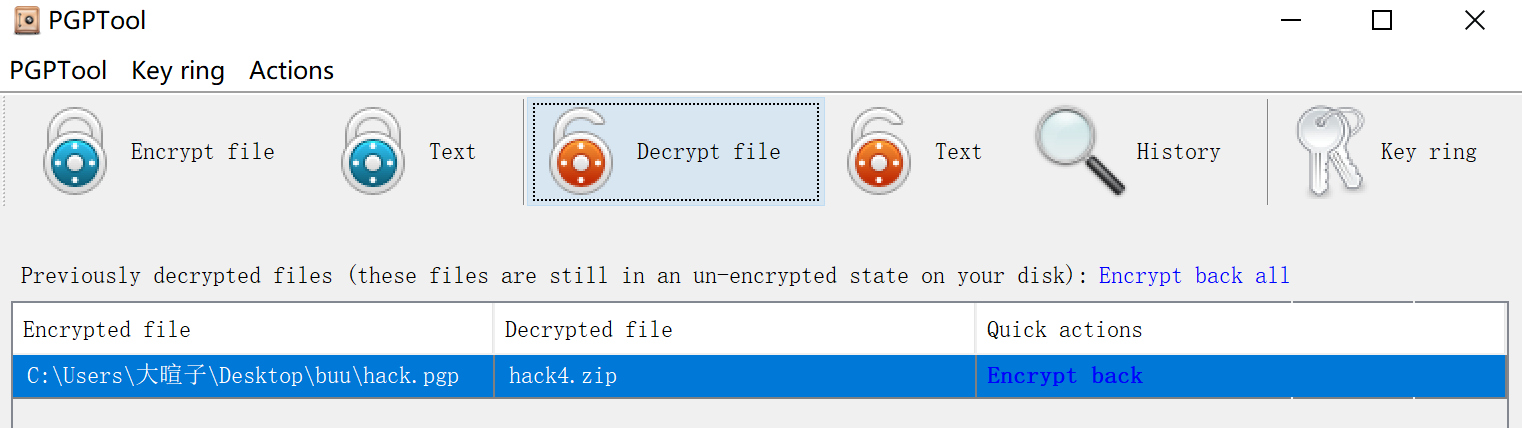

然后decrypt file 选pgp文件输入公钥h4ck_the_plan3t

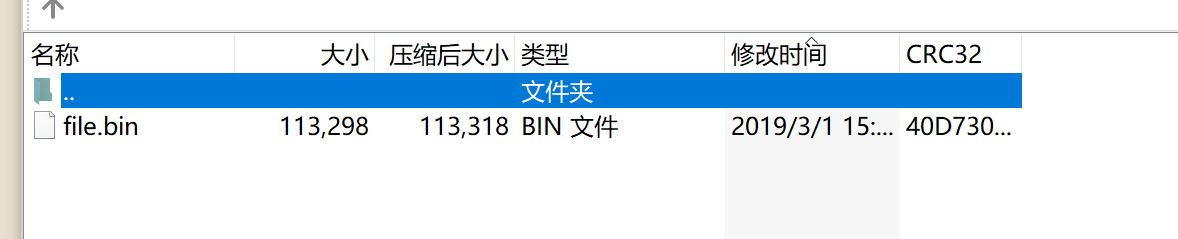

这个zip里有个bin文件

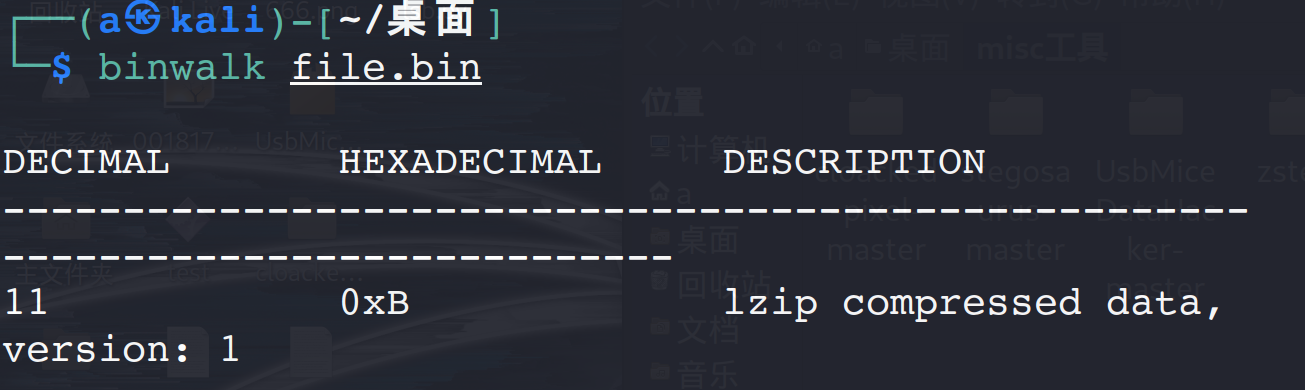

bin文件就相当于不知道是什么文件,可以用binwalk看一下

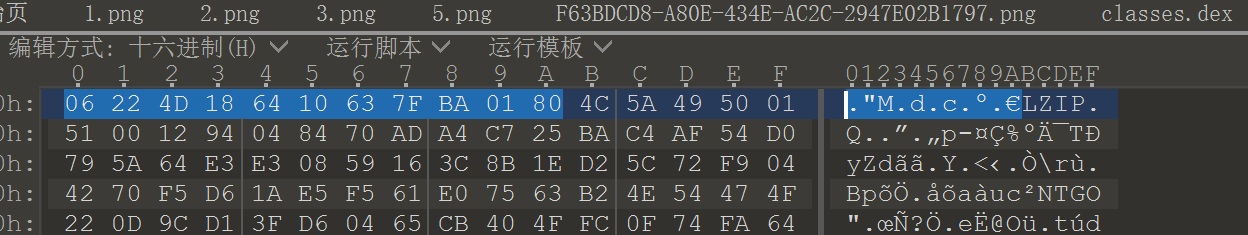

lzip的文件头就是lzip,010看一下把前面的删掉

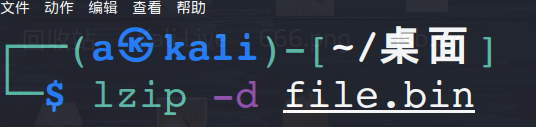

在虚拟机上解压

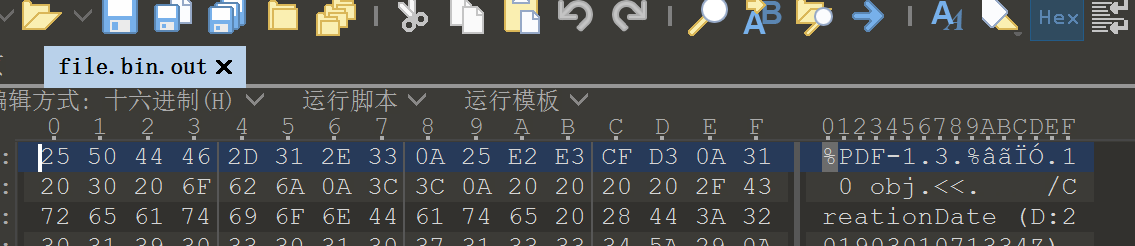

拖到Windows上从010可以看出是一个PDF

我不知道怎么从PDF里提取图片,就截屏保存了

然后用stegsolve在blue2通道里发现了像二维码的东西

我试了一下色彩空间转换也不行,大佬说是对比原图做逻辑处理

并且这个图是windows xp的壁纸,去百度搜个原图就行了

不过又涉及到了把图片从PDF里提出来的问题,WPS要开会员,发现了一个免费的网站

PDF中的↓

网上搜的原图↓

PS改了一下大小,stegsolve combiner 没成功==

偷了个成功的二维码

扫出来是一段base64但是有无效编码-,改成+

7z文件

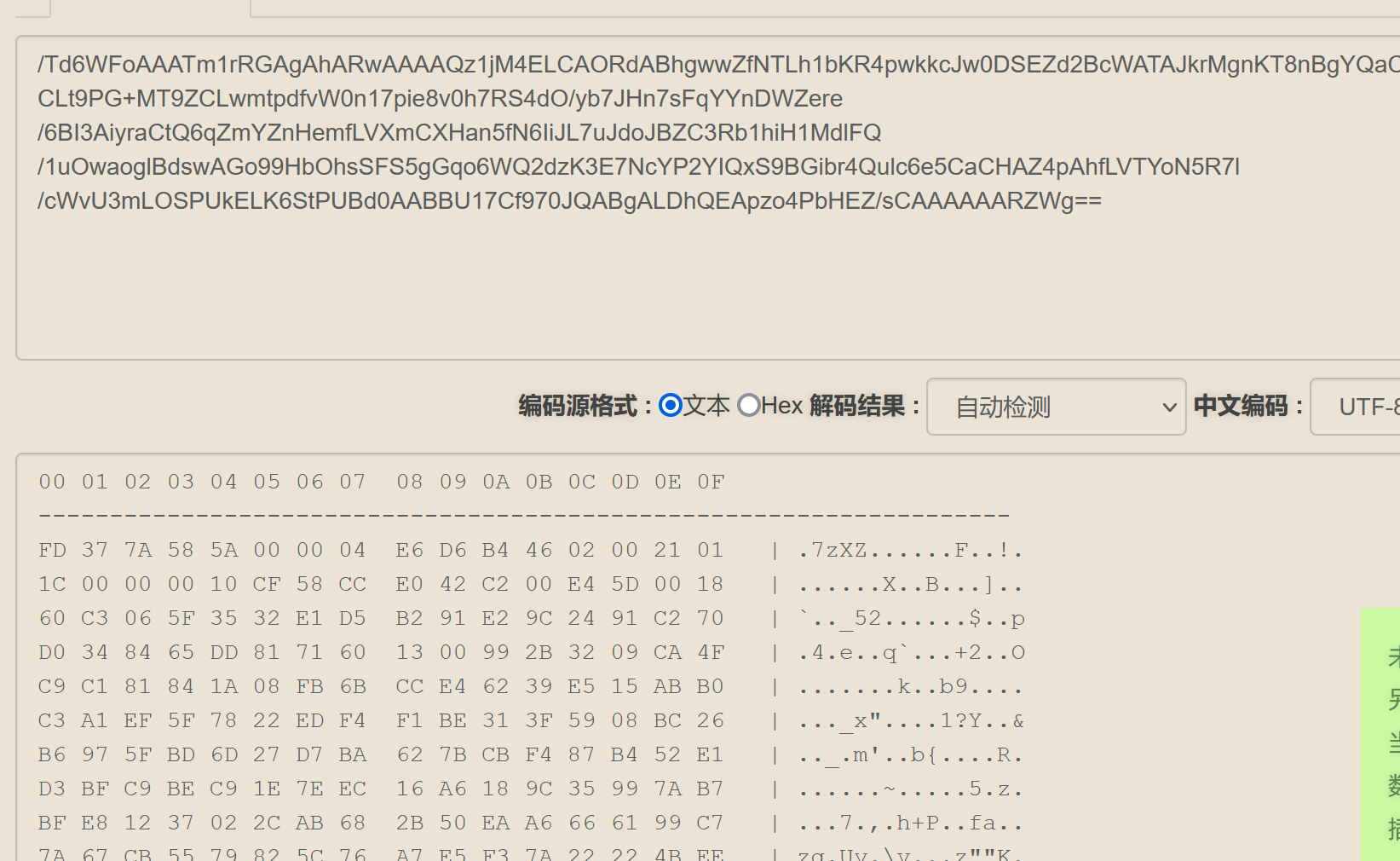

字节流写入文件

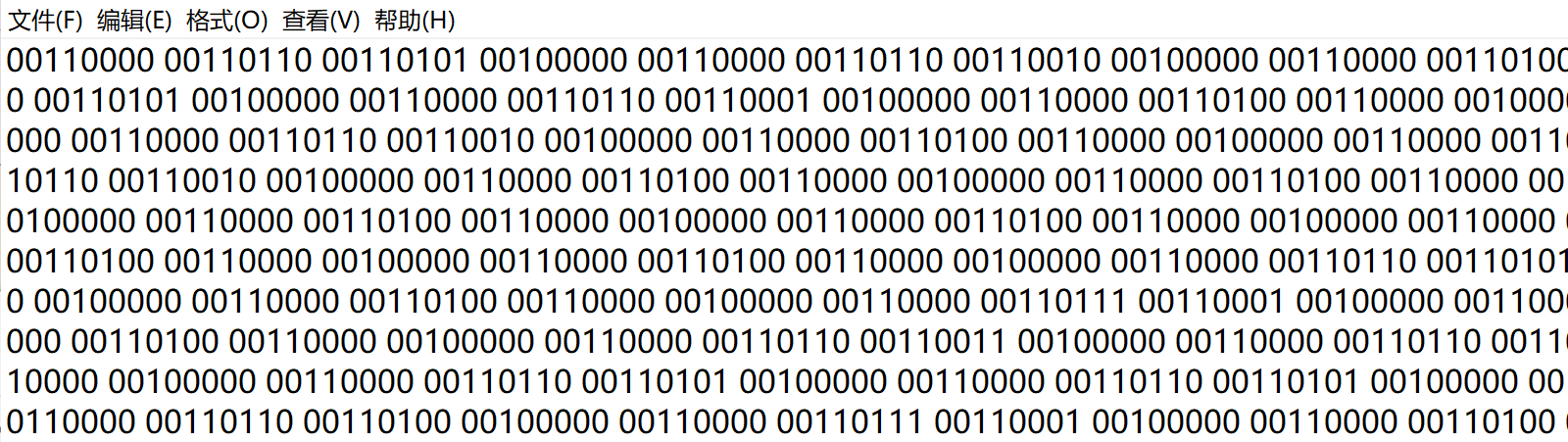

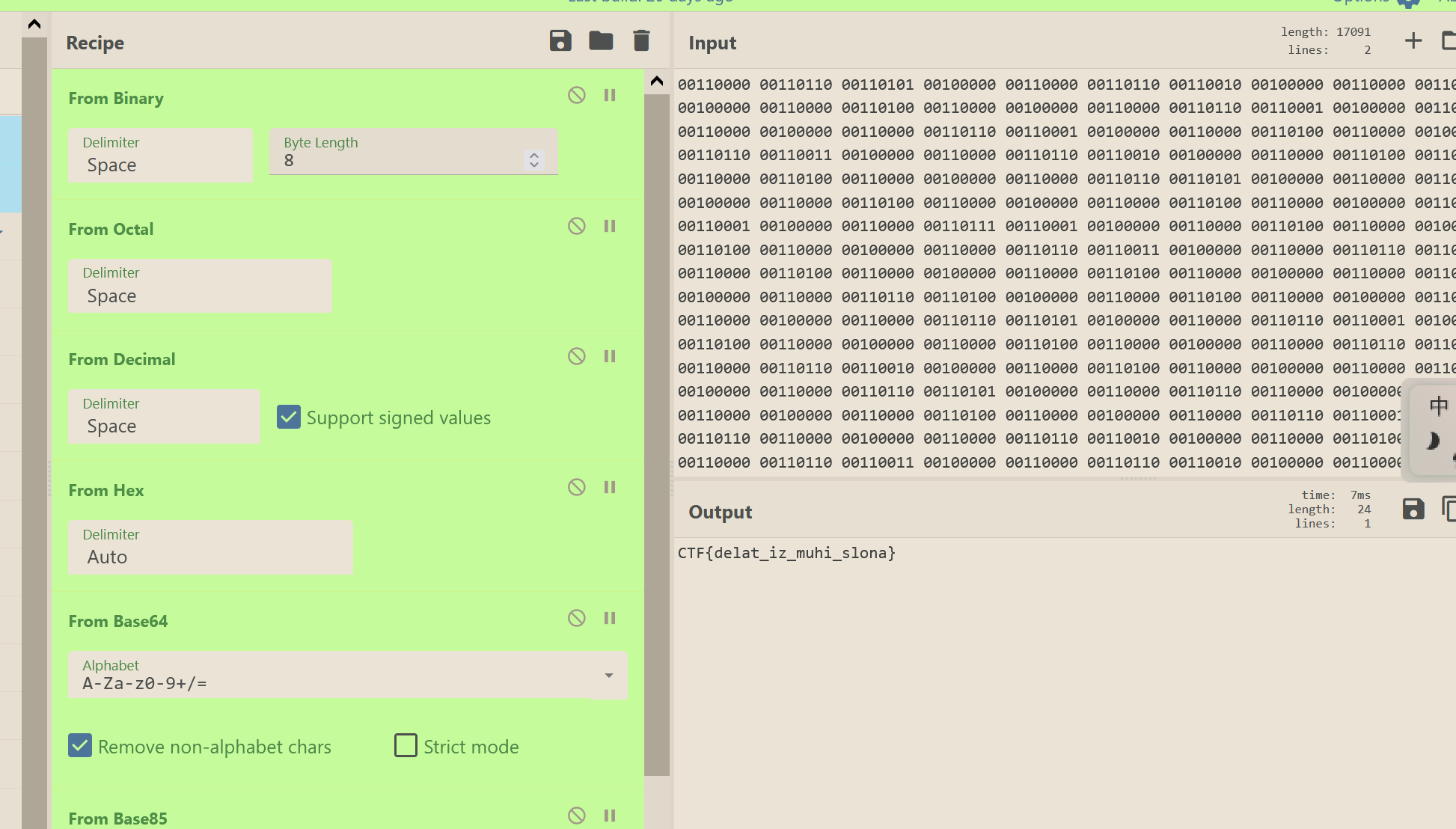

这里边全是二进制

然后就是咔咔解密

二进制->八进制->十进制->十六进制->base64->base85

flag{delat_iz_muhi_slona}

[GKCTF 2021]0.03

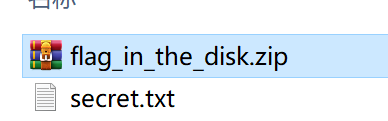

给了一个txt和一个压缩包,压缩包目前打不开

看上去像密码不过不知道是什么密码

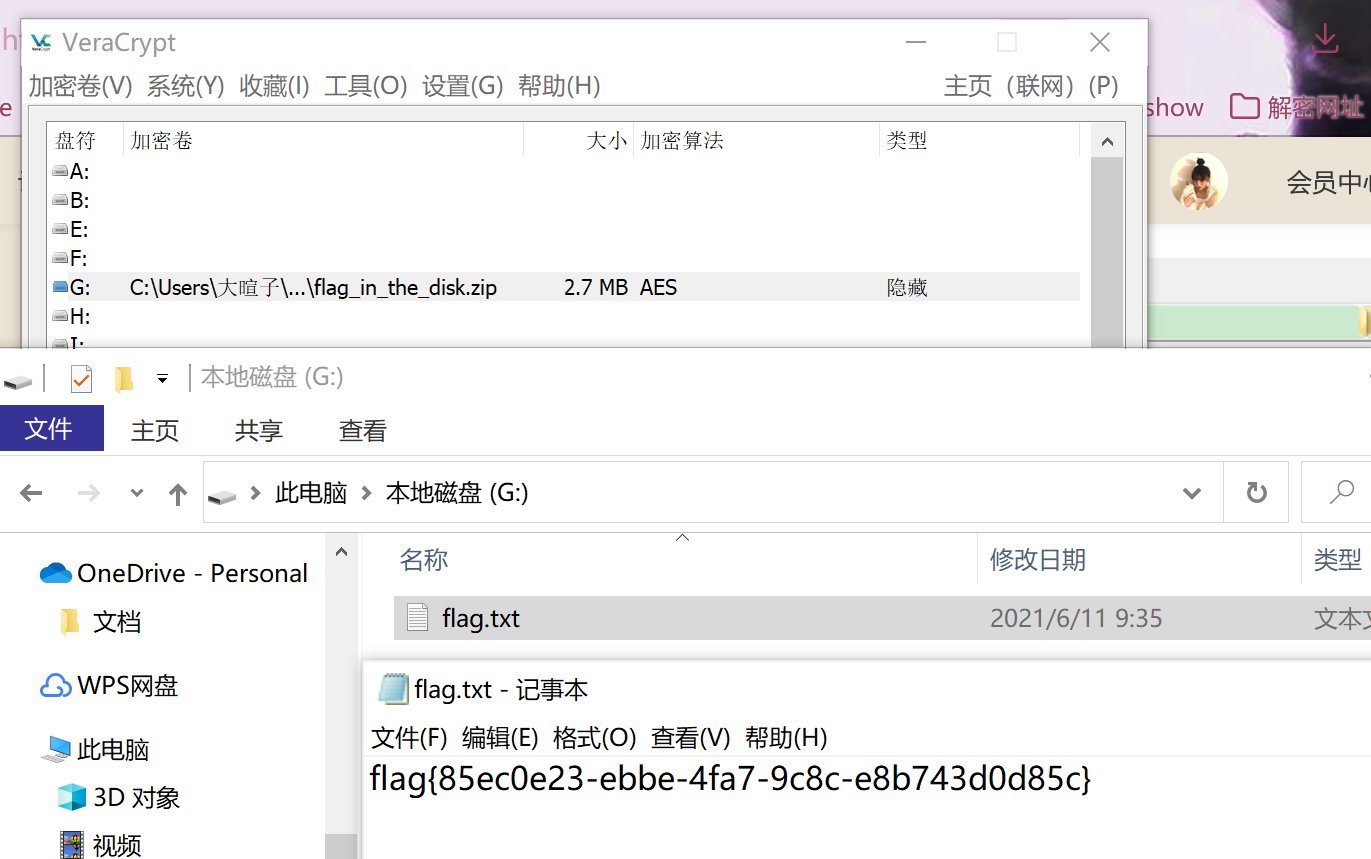

压缩包用010看就是一堆乱码,查了一下disk是磁盘的意思,看来需要挂载,用VeraCrypt挂载密码输txt里的,但是不是要找的东西,果然不能believe

试了一圈到NTFS发现了东西

结合前边的txt,有点像坐标之类的,查了一下叫三分密码,不过这个的解密方式和网上说的不太一样0.0

总之就是三位三位地分开,第一位是第几列,第二位是第几行,第三位是这个格子里的第几个,密码为EBCCAFDDCE

VeraCrypt挂载得到flag

flag{85ec0e23-ebbe-4fa7-9c8c-e8b743d0d85c}

[MRCTF2020]摇滚DJ(建议大声播放)

这个之前以为是什么隐写之类的,今天一听是sstv,直接用qsstv

flag{r3ce1ved_4n_img}

浙公网安备 33010602011771号

浙公网安备 33010602011771号