buu练习

一路到底

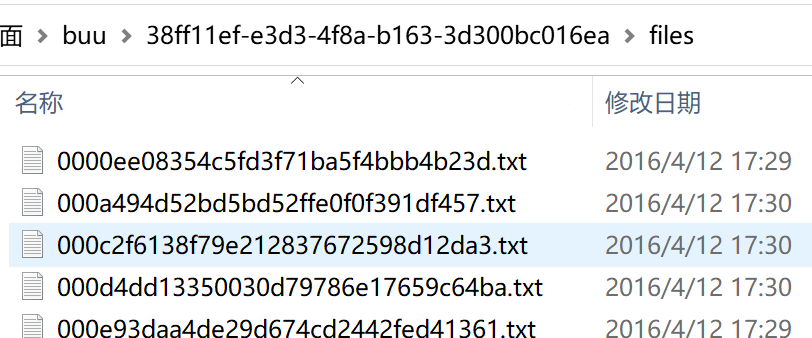

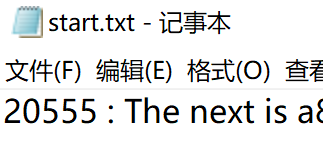

一个很大的压缩包,里面有超多txt

点开第一个

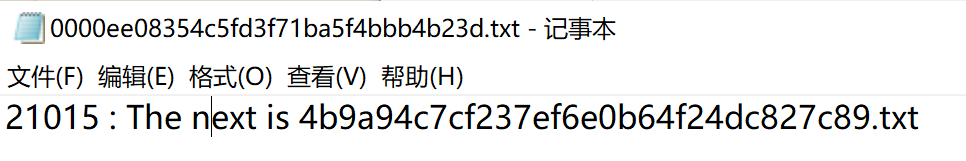

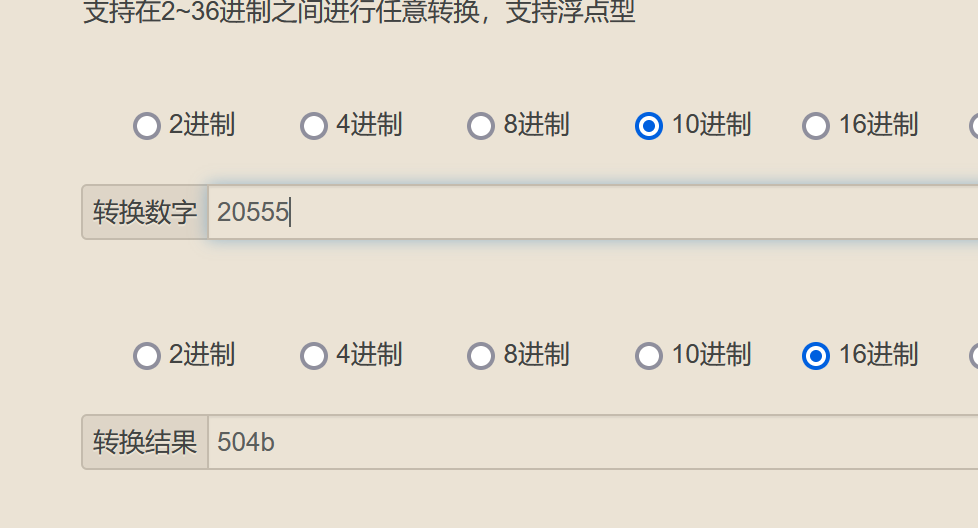

连续点开几个发现txt里前边的这些很像十六进制,而且最后一个start.txt中的20555

转为十六进制

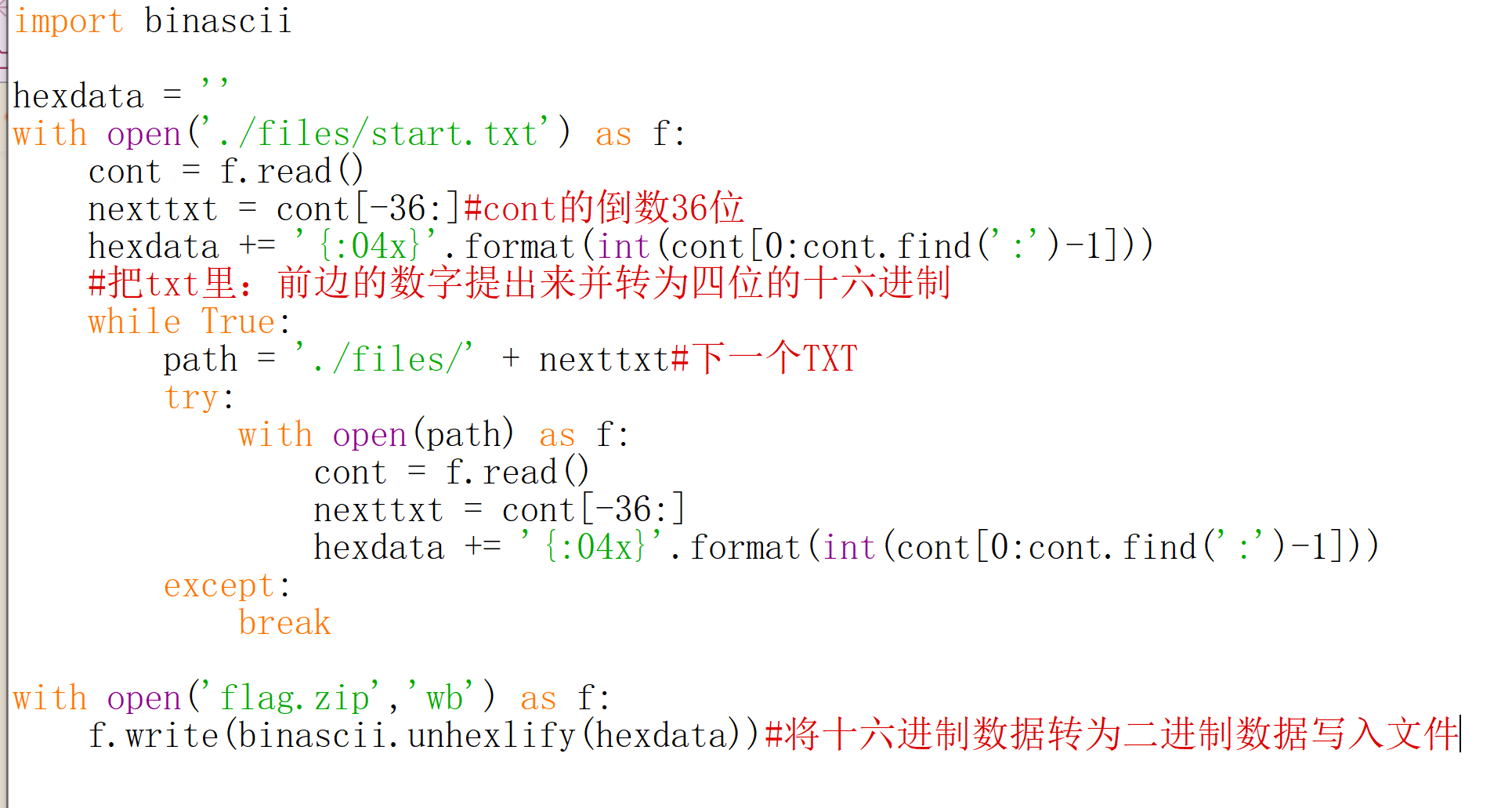

正好是压缩包的十六进制数据的开头,所以上脚本

这里码一个format用法format

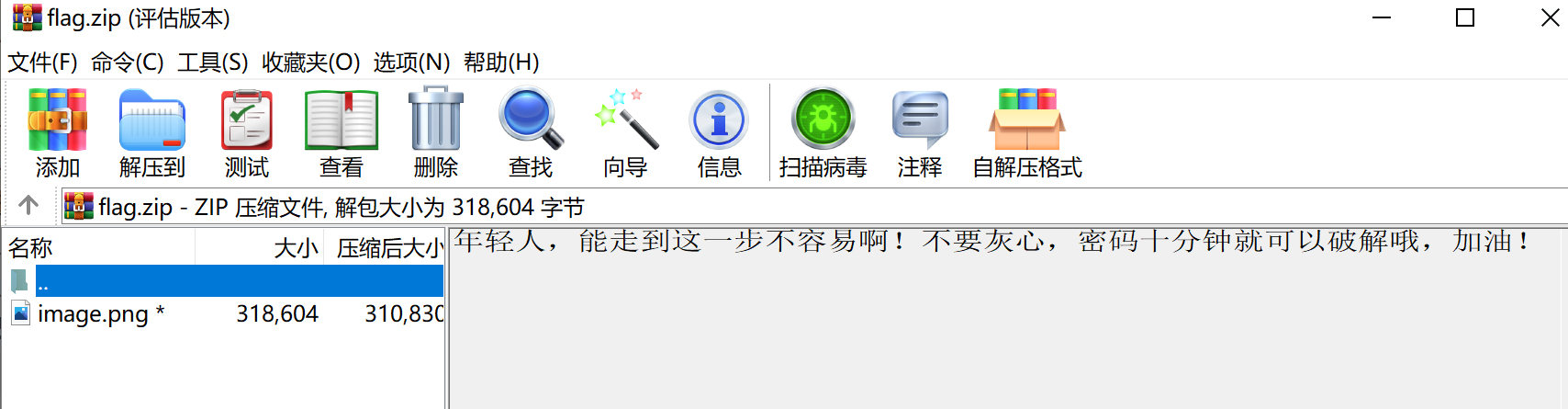

压缩包出来了,要爆破emmm

懒得爆破了偷个密码tgb678

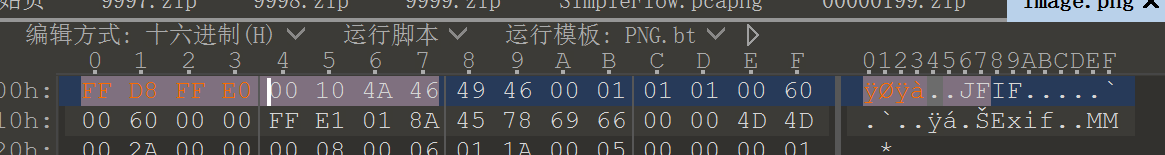

文件名是png但是文件的头是jpg的头,改一下

flag出来了

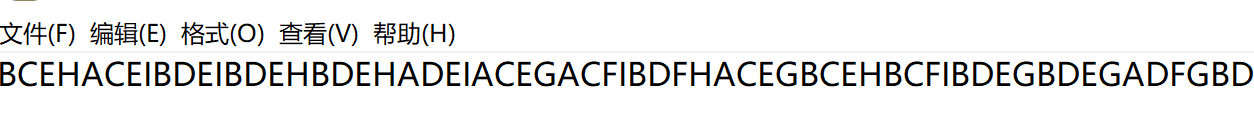

[羊城杯 2020]signin

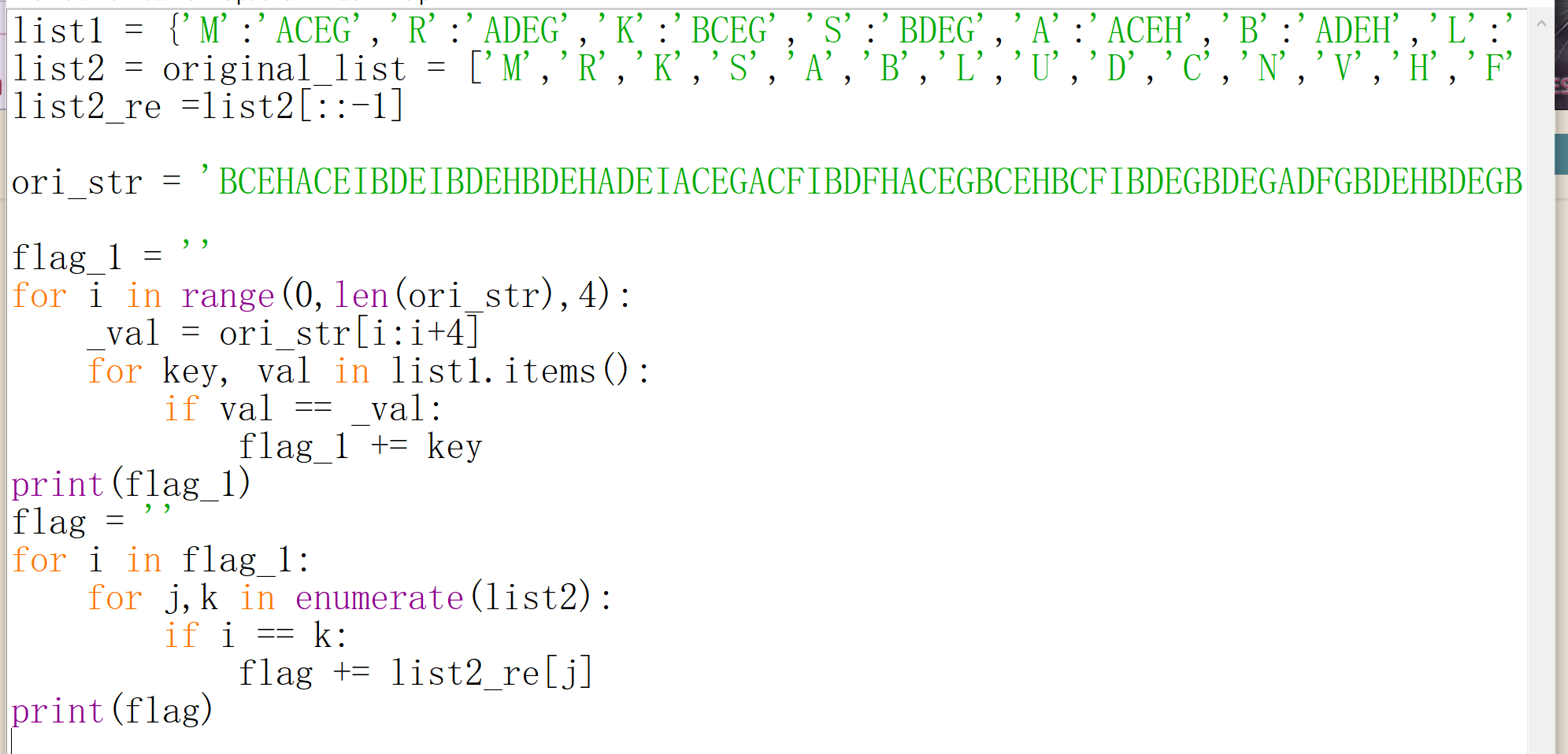

玩具总动员的英文名是Toy Story,因此是toy密码,这个好像不能在线解密,查了一下看不太懂,找到了一个逆向脚本

出自大佬wp

解出

然后下边一行是flag,前四位是这个比赛的flag头,用flag替换掉就行了

[QCTF2018]picture

首先贴一下关于我因为pip2不好使不得不费了半天劲把python2的lsb脚本成功搞出来的记录帖纯手动安装py2库

出来了一个out.txt,里面的内容明显是一个python脚本,网上说是一个DES加密的脚本,在线解密解不出来,去找一个解密的脚本,这里不贴了网上有。

解出来就是flag

[CFI-CTF 2018]Kadyrov's Cat

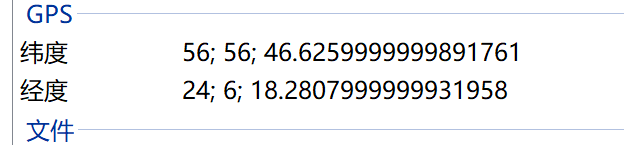

这道题给了一个PDF和一张图片,原题是有提示的

点击查看代码

A man from the soviet union has sent you two strange documents. Find the identity of the man as well as his location.

Flag format is : CFI{Firstname_Lastname_of_City}

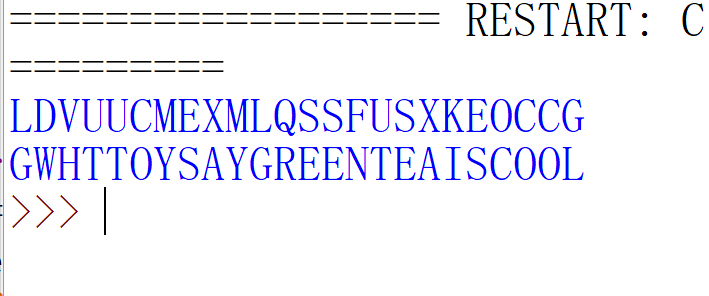

提到了location然后正好图片属性里有GPS坐标

用在线网站转换一下

然后到地图上去查这个地方

城市的名字是Riga

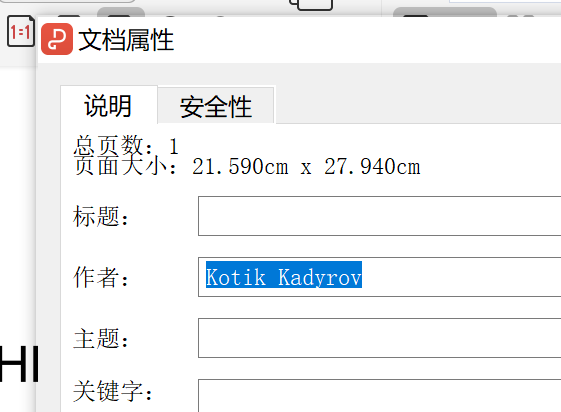

然后再看PDF的作者

所以flag{Kotik_Kadyrov_of_Riga}

[羊城杯 2020]逃离东南亚

一共三个日记,后两个要密码

第一个里面有张图片,010打开后报错,修改下高度得到密码

第二个日记有个txt

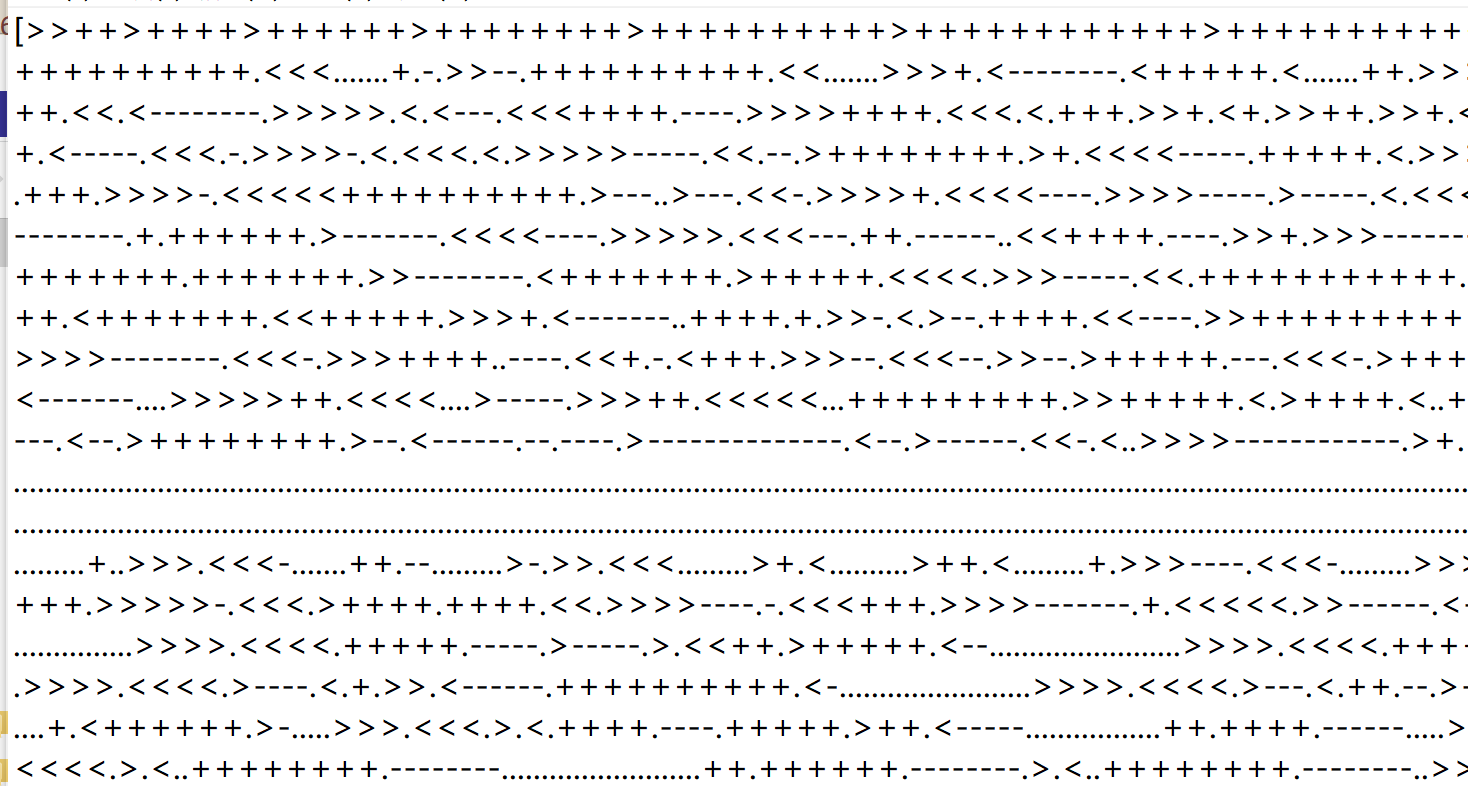

是一个比较明显的brainfuck但是解不出来,然后试了一下,如果是字符串加密成brainfuck前边一定会有+++++ ++++但是这份txt里的没有,加上之后解码

试一下base64

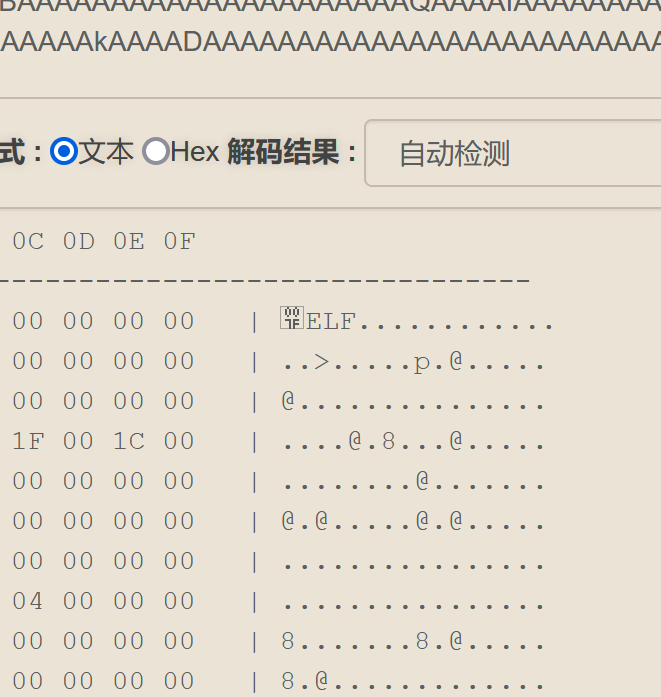

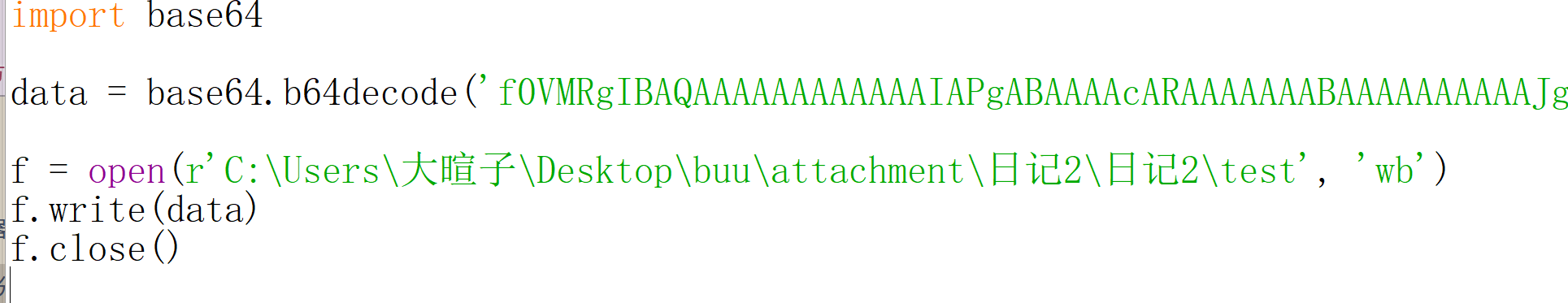

是一个十六进制文件,上脚本

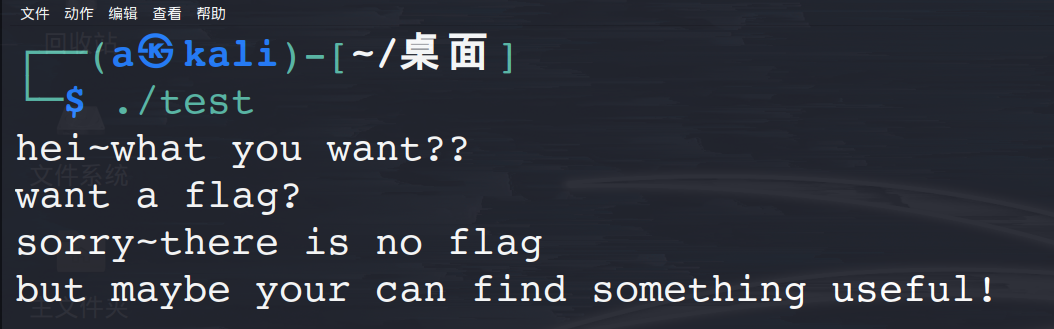

然后ELF这是个虚拟机的可执行文件,拖到虚拟机执行一下

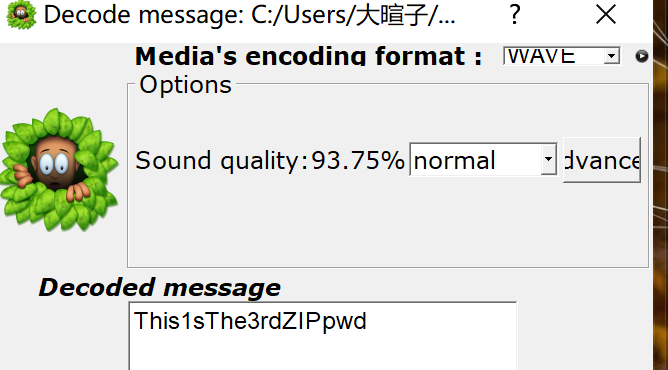

然后再看看wav,在silenteye中发现密码

然后打开日记3,日记3中说不能用明文表示。然后就是参照大佬的思路

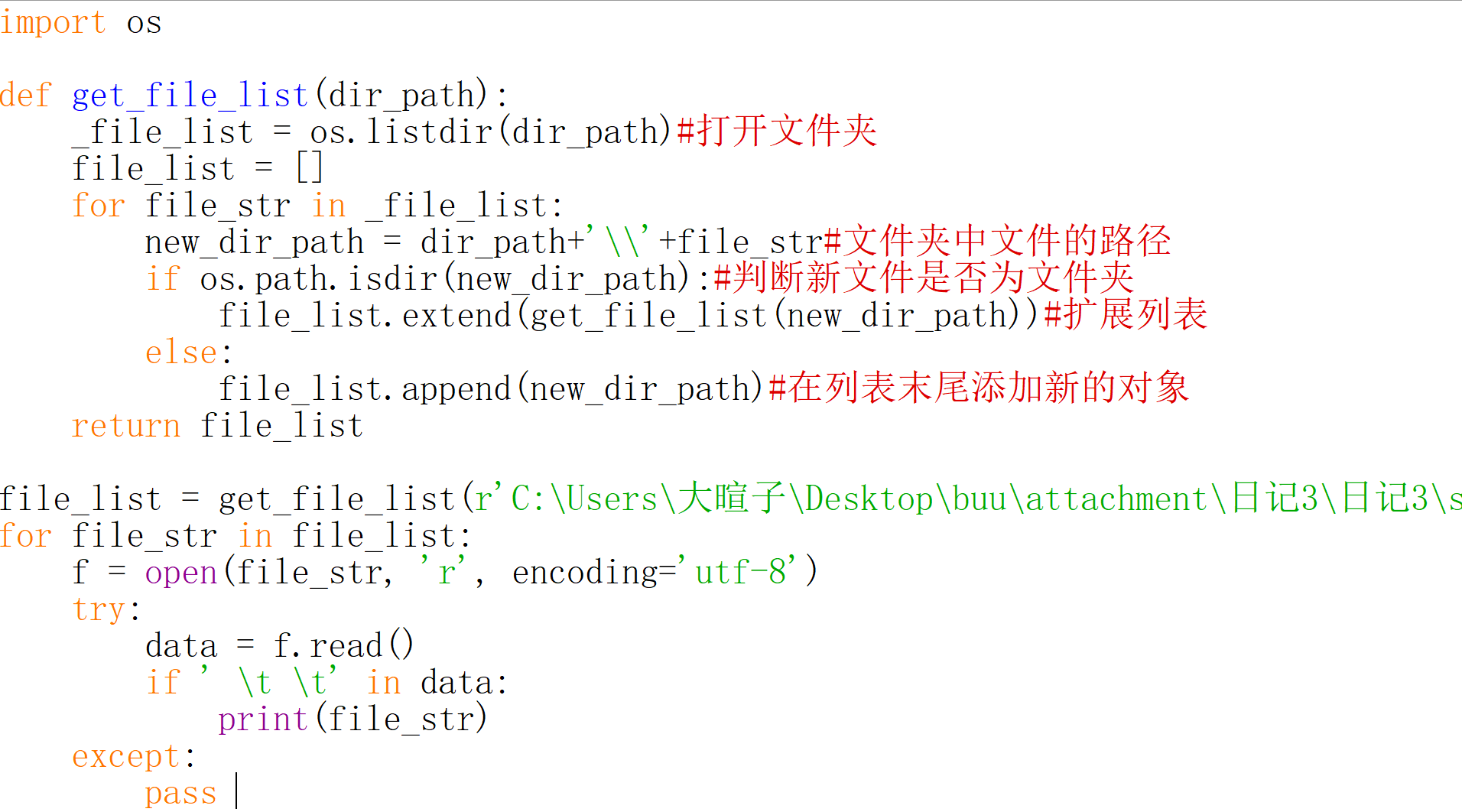

md写了不能明文交流,联想到tab和空格,但是几千个文件,挨个查看不现实,因此考虑写个脚本搜索,由于tab和空格编写的隐藏数据通常是连续的,同时要过滤到常见的双空格和双/t,因此考虑用 \t \t作为搜索字符:

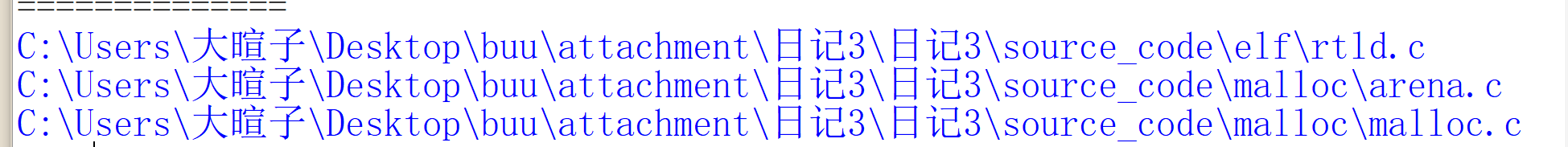

上脚本

出来了

点进去看看之后会发现基本上都是在}后边隐藏的,再上脚本

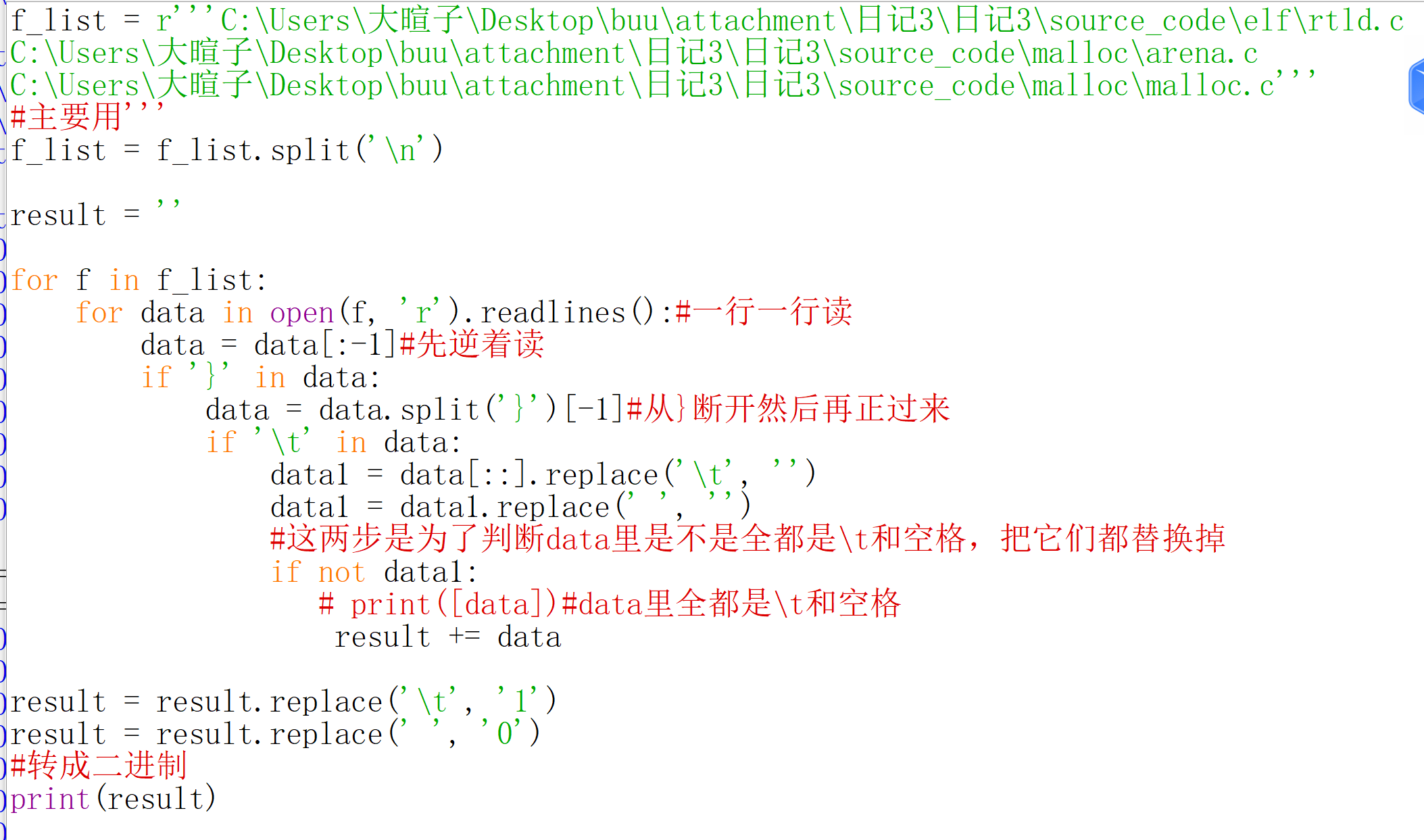

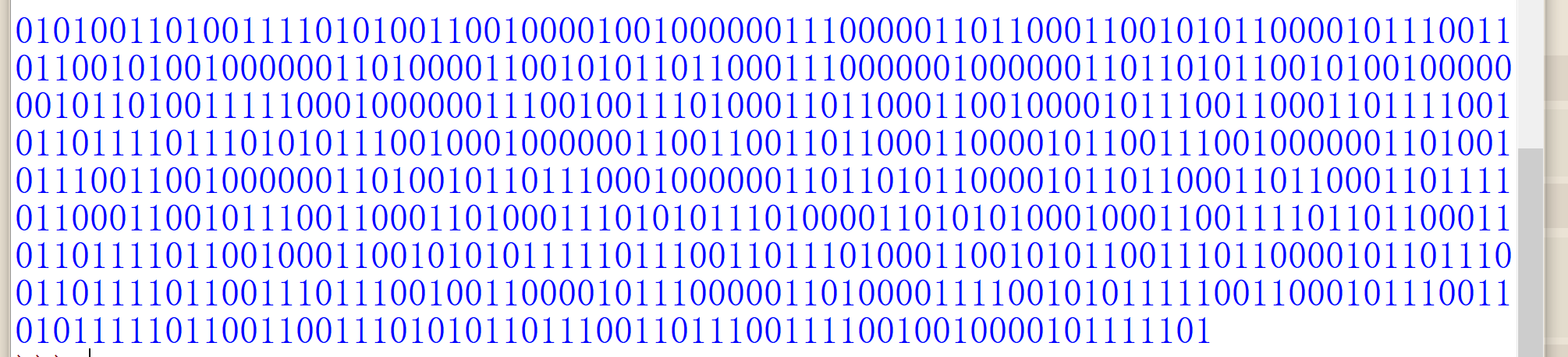

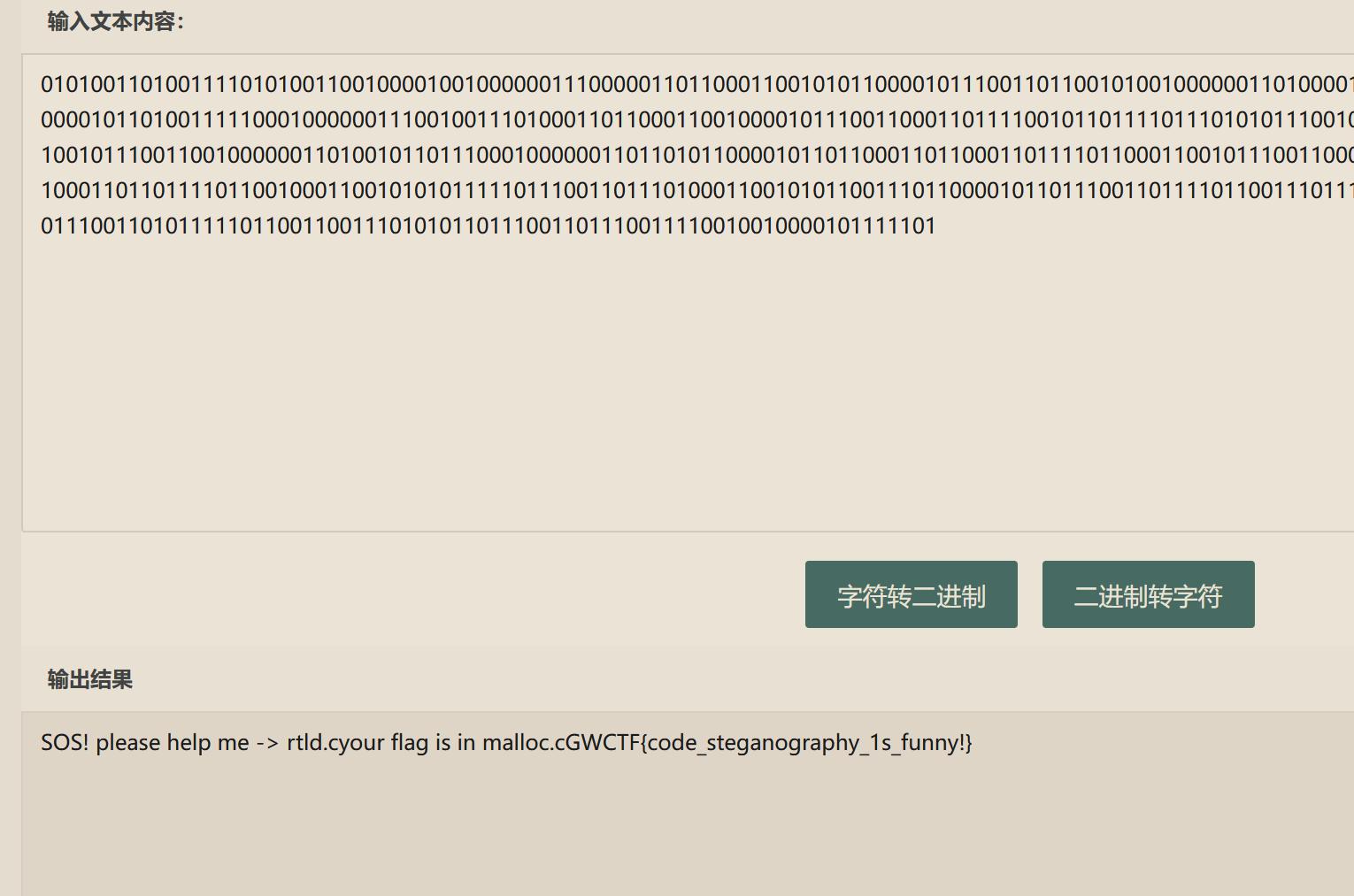

结果

二进制转字符得到flag

flag{code_steganography_1s_funny!}

[SUCTF2019]protocol

全是USB流量,这里先码一个常用的分析方法USB流量和键盘流量但是这道题貌似用不到

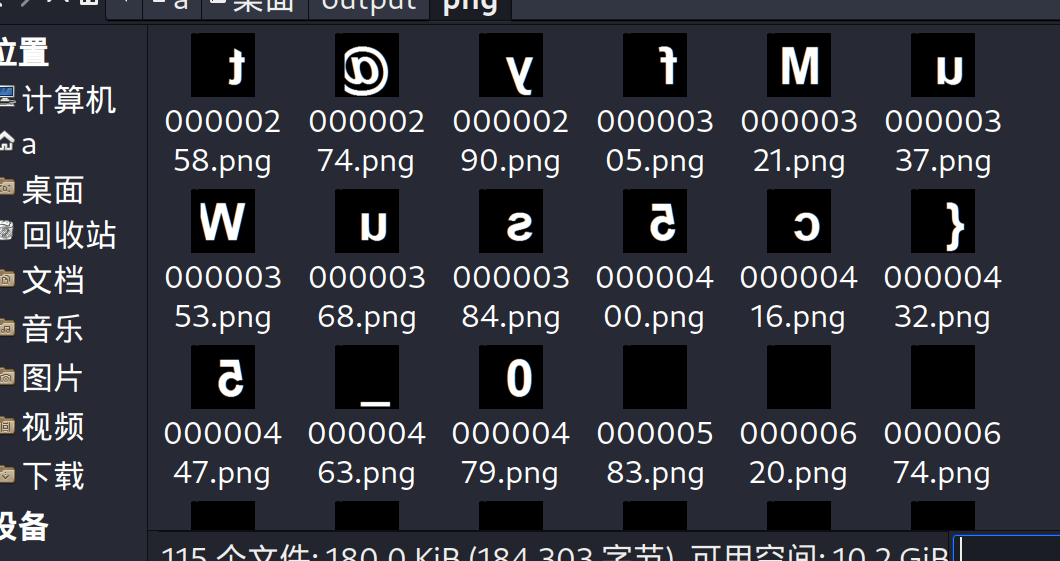

直接foremost得到一堆图片

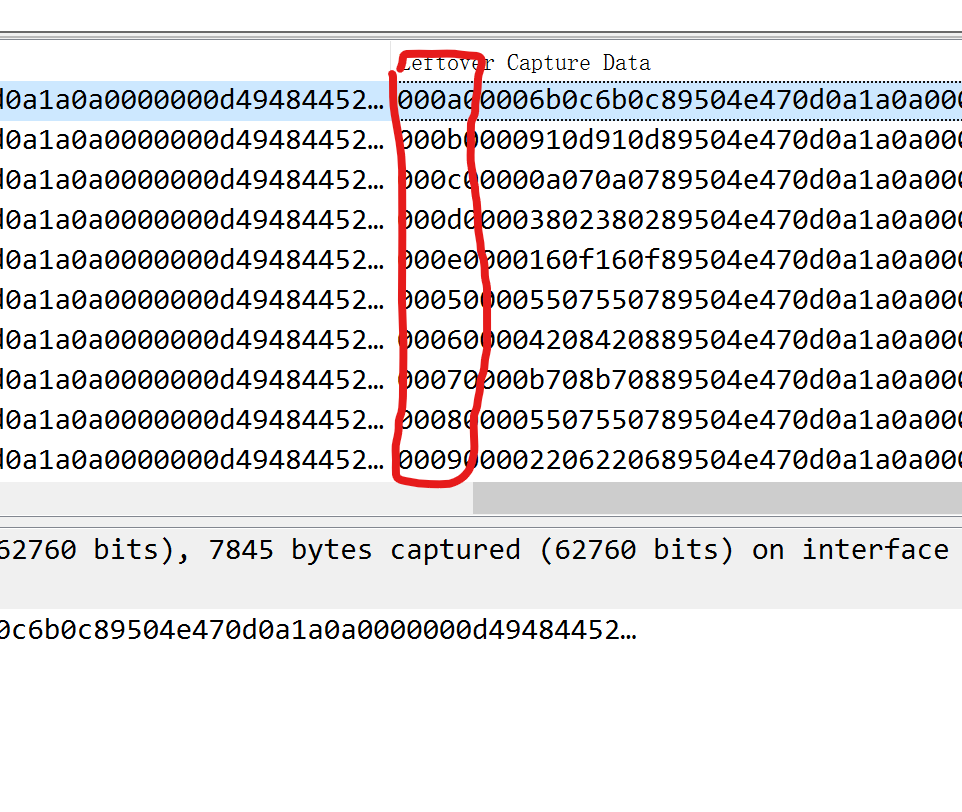

接下来我们可以在wireshark中按照length从大到小的顺序发现这几个传输照片的流量,他们的Leftover Capture Data中还有

有一部分在重复,0-e共15,然后我们刚刚分离出来的照片中有字符的正好是十五张,然后....看不懂了,研究了半天还是不太懂。。。详见大佬wp

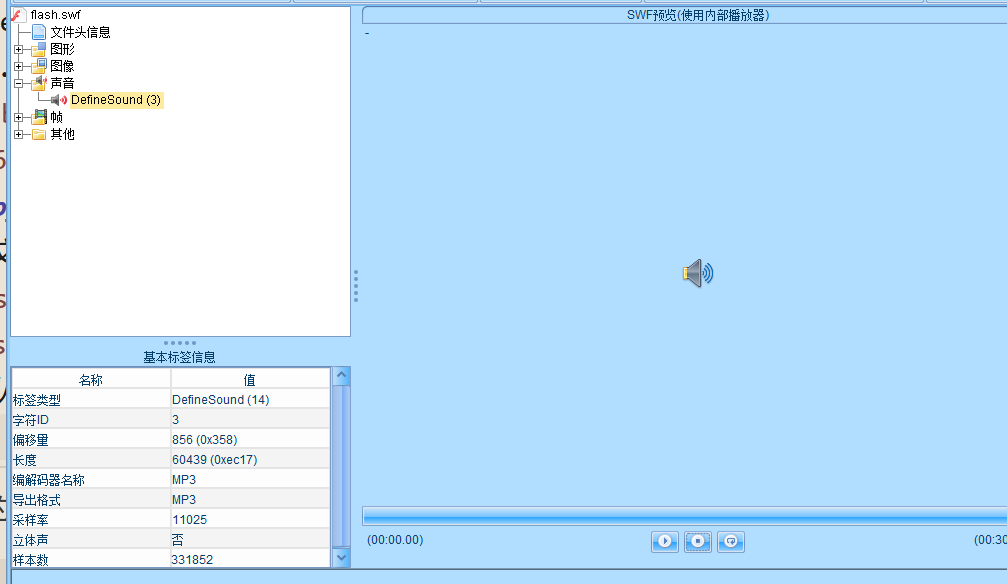

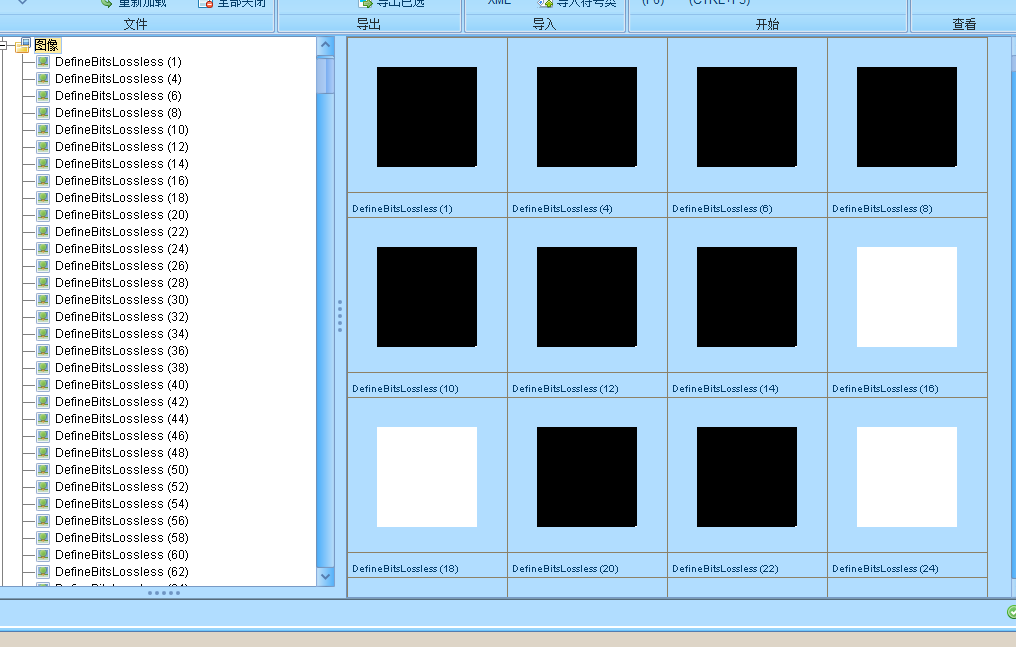

[*CTF2019]babyflash

首先这个是一个swf文件,要用JPEXS Free Flash Decompiler反编译下载链接

然后得到很多黑白图片和一段刺耳的音乐

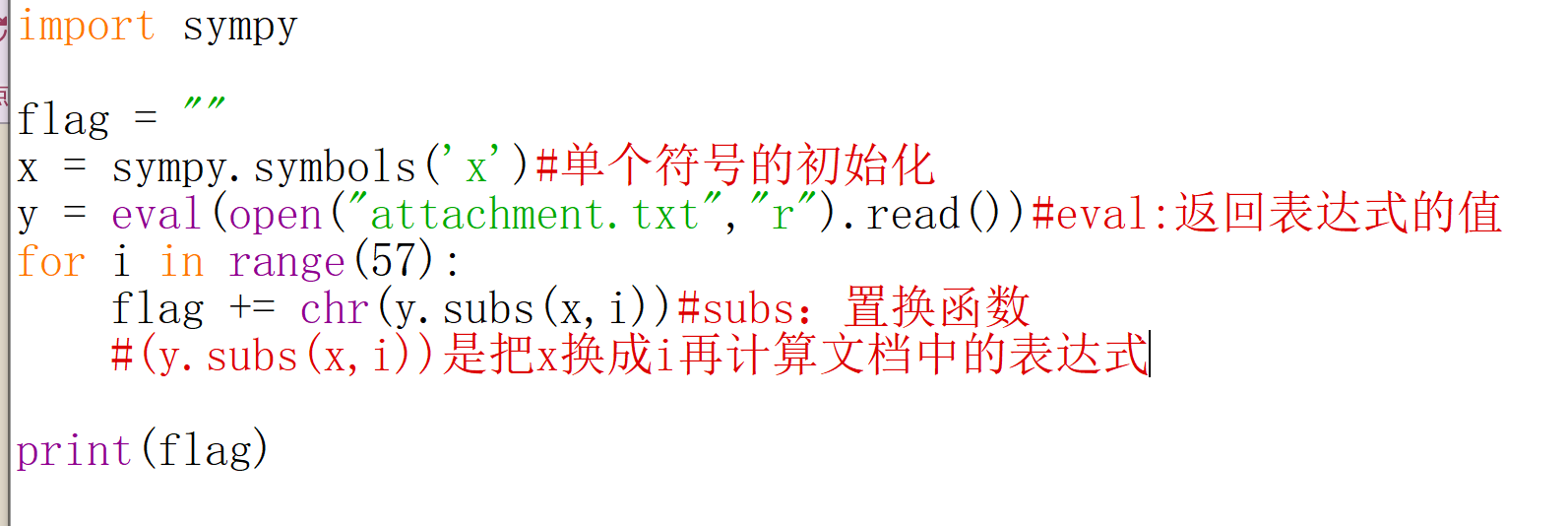

导出来,黑白图片明显就是二维码

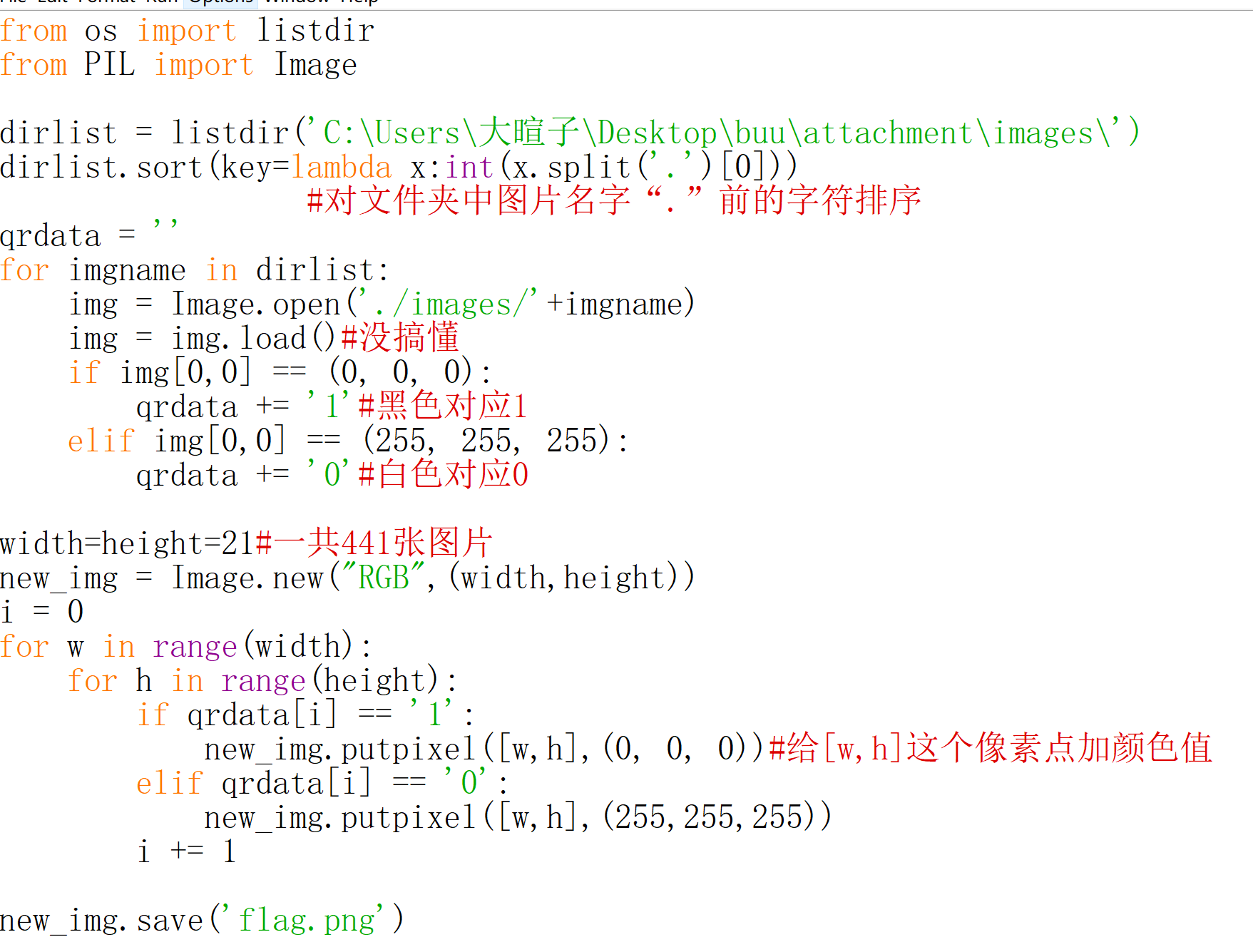

上脚本

flag.png

扫码有一半flag

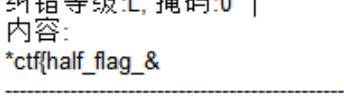

另一个很刺耳的音频的频谱图有另一半

*ctf{half_flag_&&_the_rest}

[watevrCTF 2019]Polly

这题为啥这么出没看懂,但是把x=0带入式子中得到119,转成符号就是w,而刚好这个比赛的flag头就是w,所以x要从0开始带入

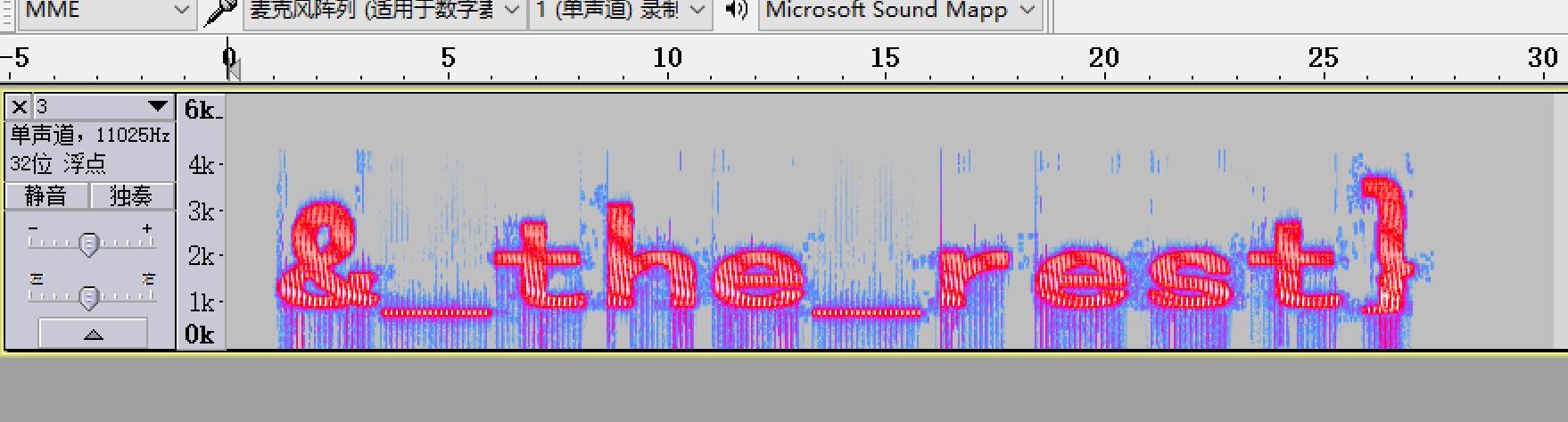

上脚本

watevr{polly_polynomials_youtube.com/watch?v=THNWVVn9JO0}

浙公网安备 33010602011771号

浙公网安备 33010602011771号