buu寒假集训(5)

一、[安洵杯 2019]Attack 1

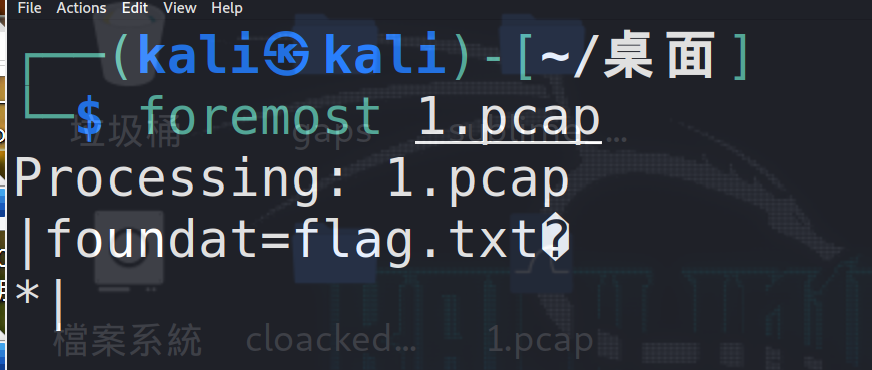

1.一个流量包文件,先foremost一下,分出来一个压缩包

2.压缩包带密码的,导出流量包里的http流文件看看,有个dmp文件

搜索一波啥是dmp

DMP文件是系统蓝屏自动保存下的日志

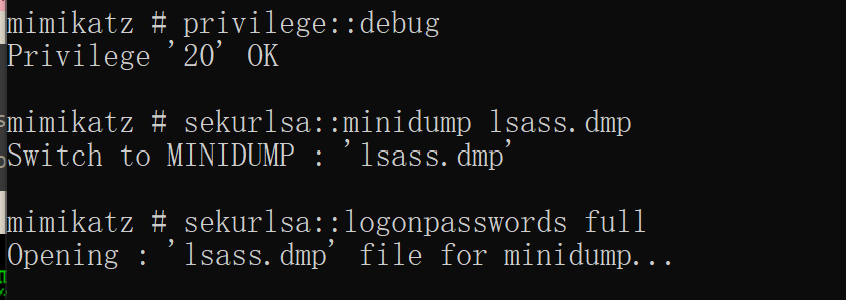

3.又来到了看别人wp的环节,要下一个程序根据这个dmp去抓人家的密码

4.三步走

privilege::debug

sekurlsa::minidump lsass.dmp

sekurlsa::logonpasswords full

而且必须是右键以管理员身份运行

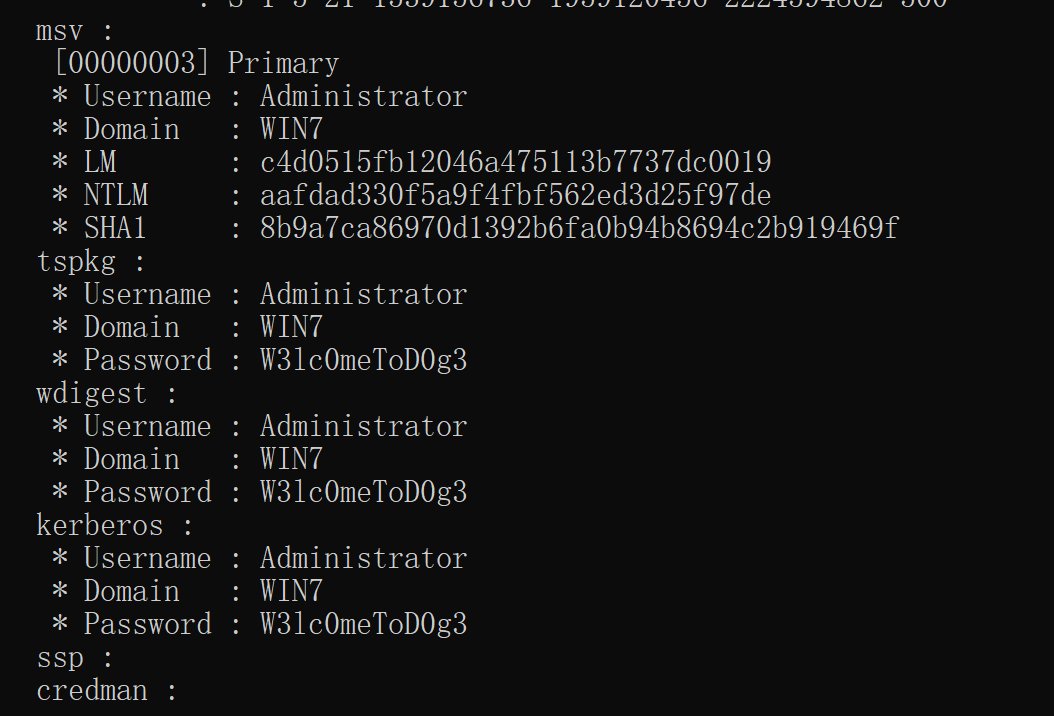

5.抓到了

搜下这个msv是啥意思

这个W3lc0meToD0g3就是压缩包密码了

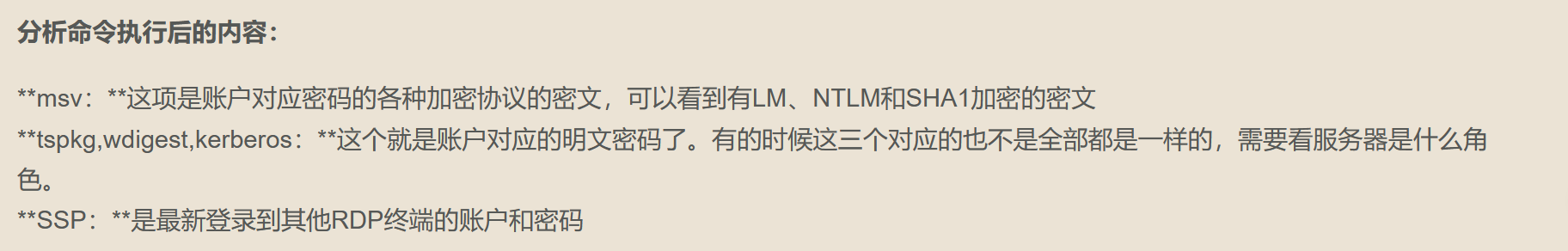

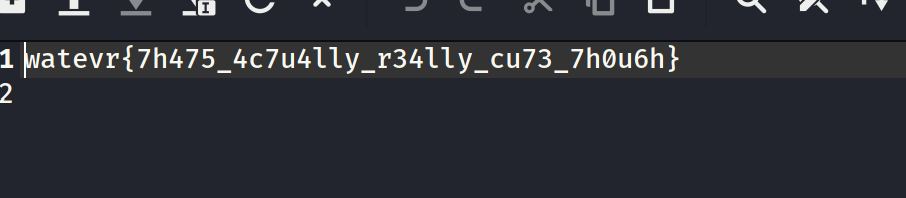

6.打开压缩包,本来以为第一行这句就是flag

结果是最下边这行

差点怀疑人生了就是说

flag{3466b11de8894198af3636c5bd1efce2}

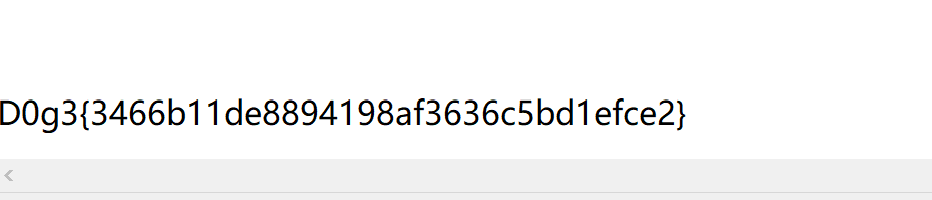

二、[GUET-CTF2019]虚假的压缩包

1.两个压缩包,一个真实压缩包一个虚假压缩包

2.虚假压缩包是伪加密

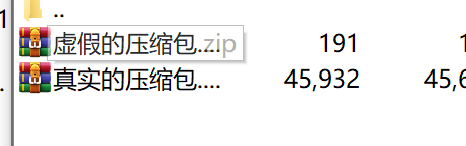

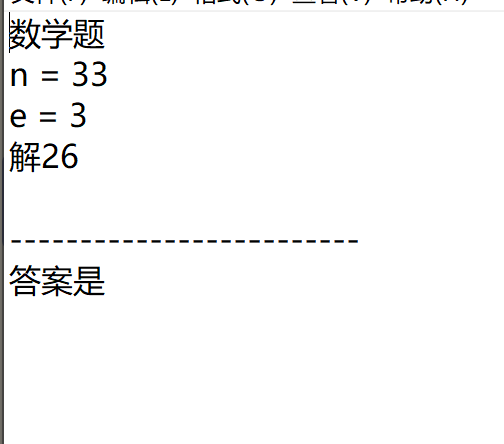

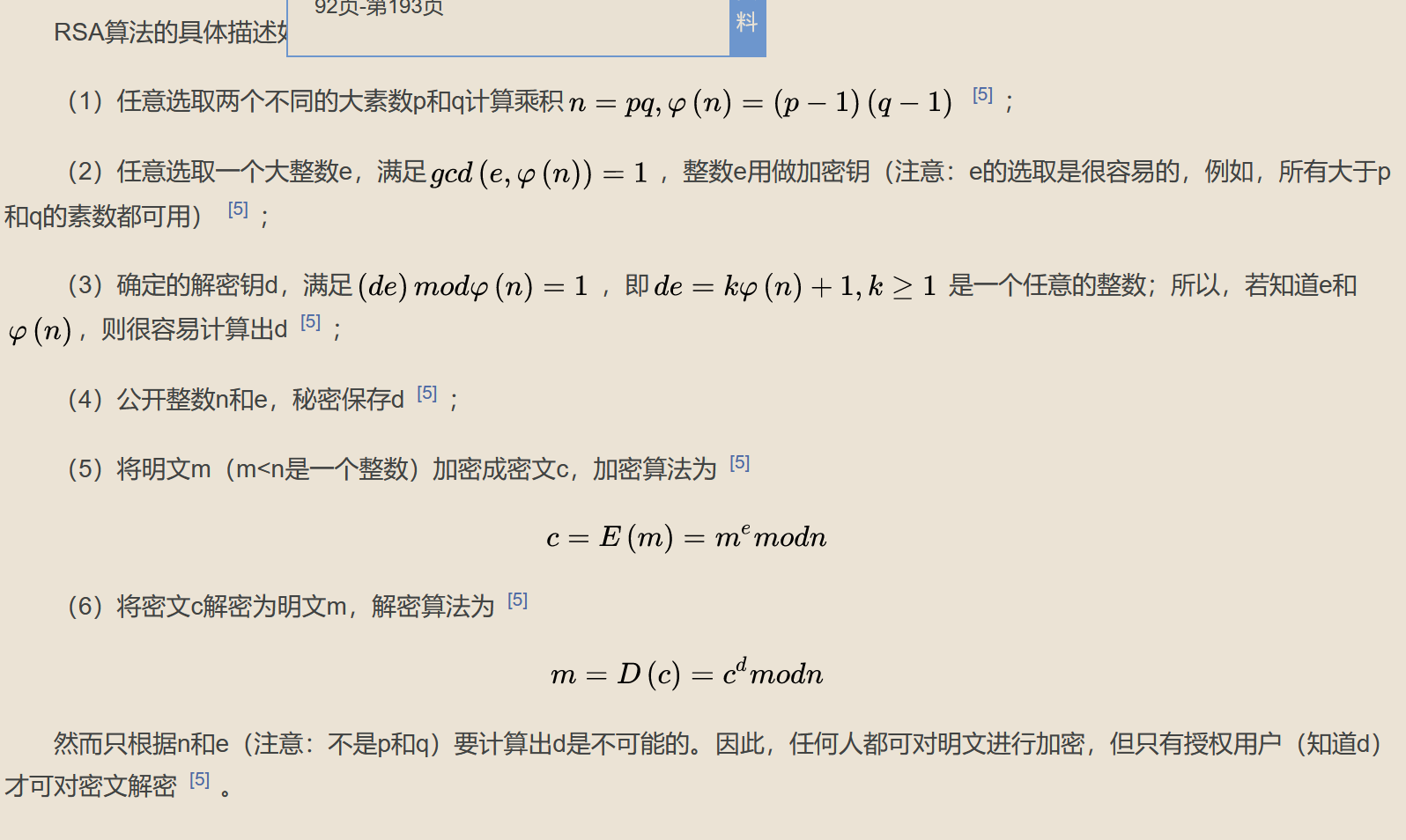

3.打开是这玩意,是RSA算法

借鉴一个脚本

解出来答案是5,密码竟然是答案是5

4.打开真实的压缩包,一个图片一个文本,图片改一下高度

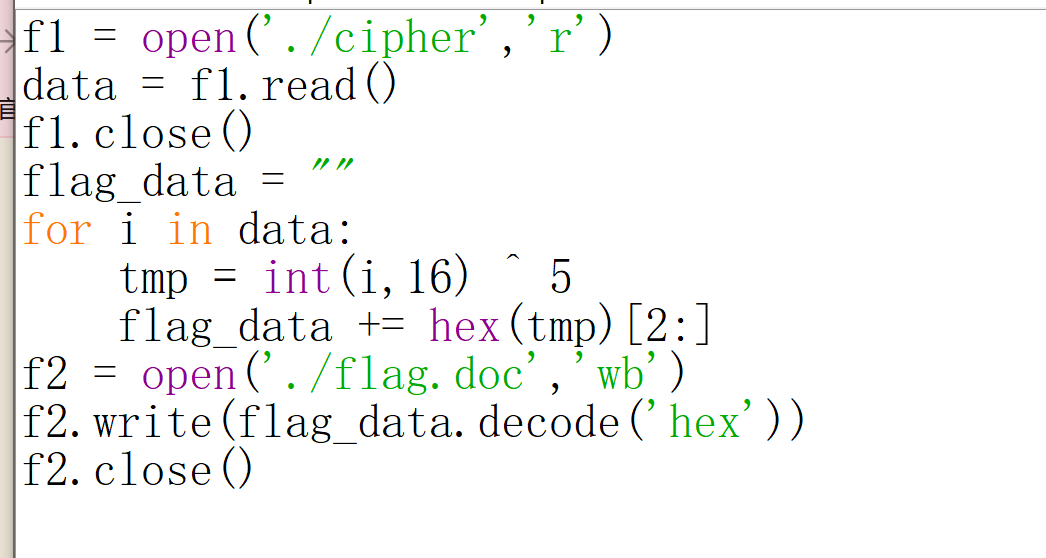

5.把文档每个字符异或5即可

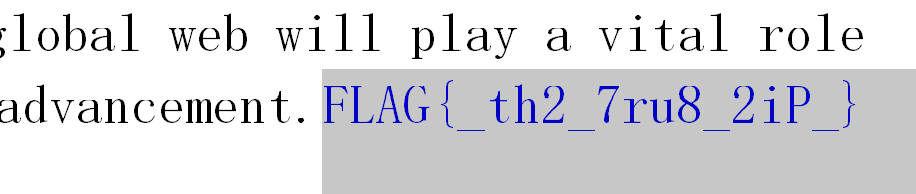

6.得到的Word里搜索flag

7.变个颜色得到flag

flag{th2_7ru8_2iP}

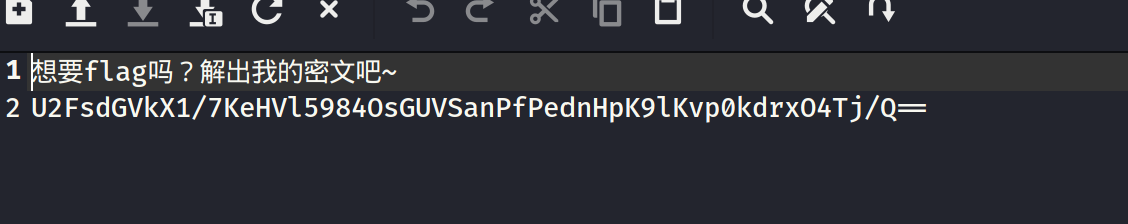

三、[ACTF新生赛2020]剑龙

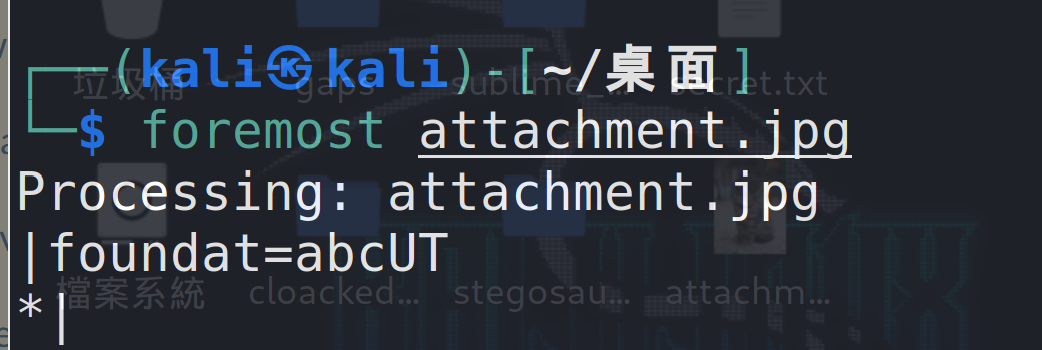

1.给了一个未知文件,一个图片和一个文档

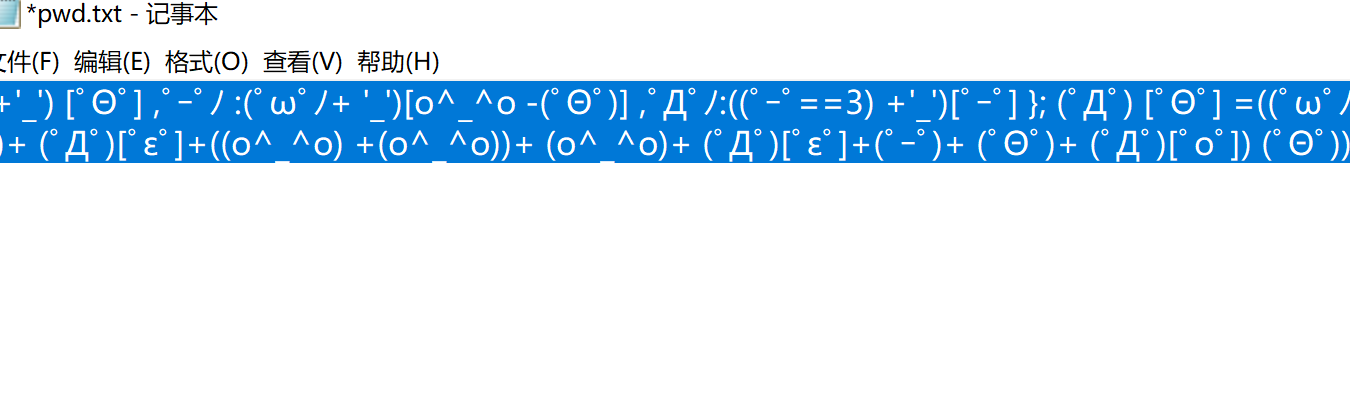

2.先看文档,aaencode解码

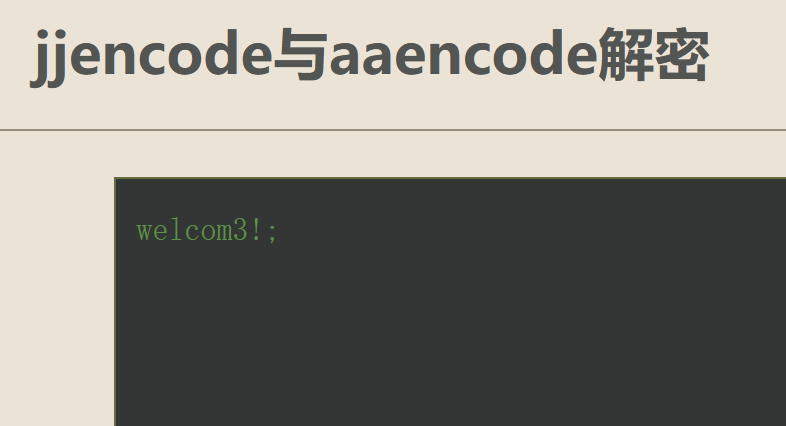

3.再看图片,备注有东西

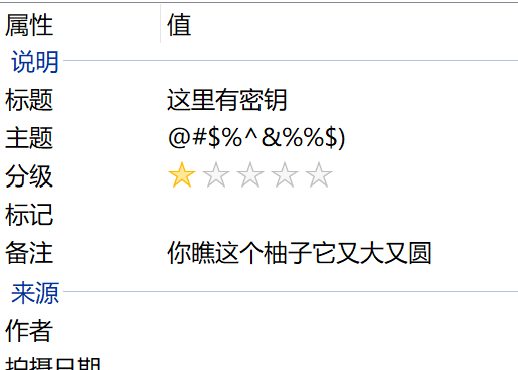

4.到这里有点蒙了,查了一下,是steghide隐写,这是一种需要密钥的图片隐写

得到一行像是base64的字符串

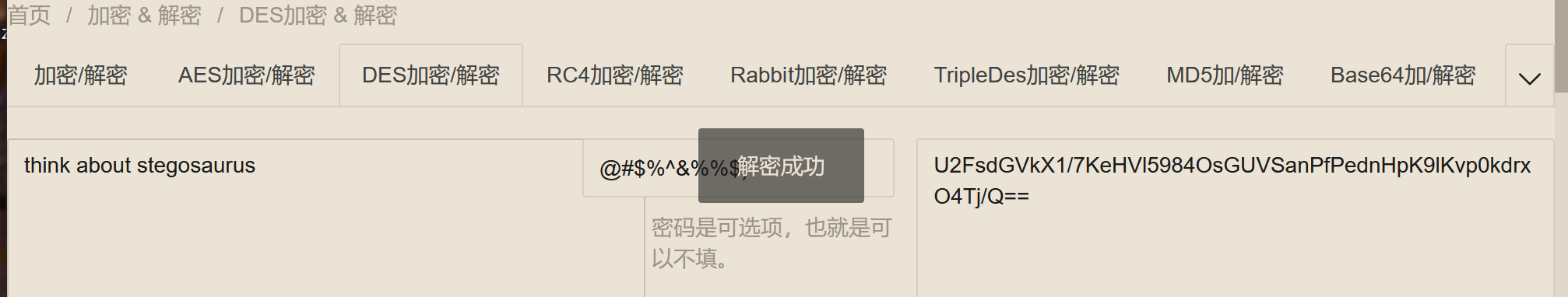

5.再结合图片备注里的密钥可得知这是des解码

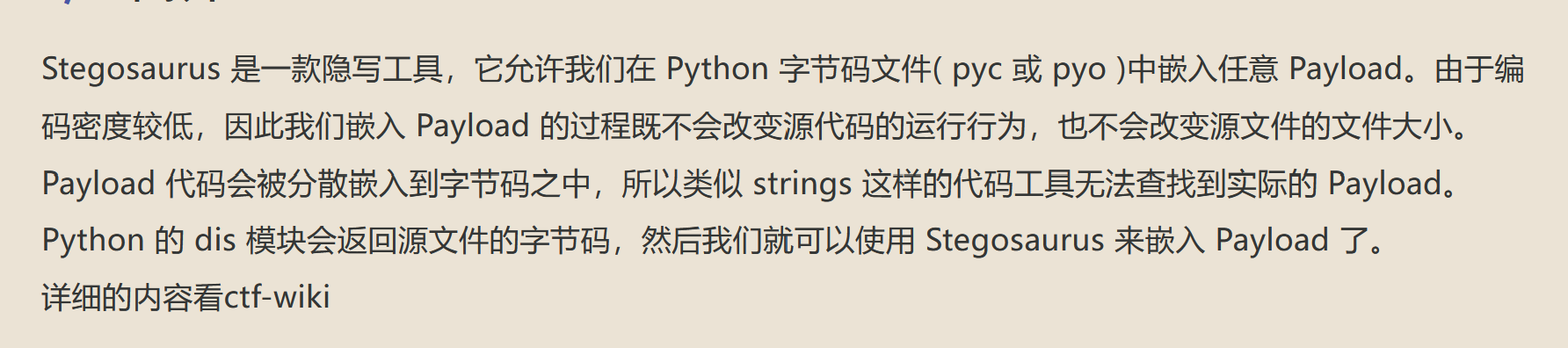

6.后边这个单词就是剑龙的意思,是一种隐写工具的名字

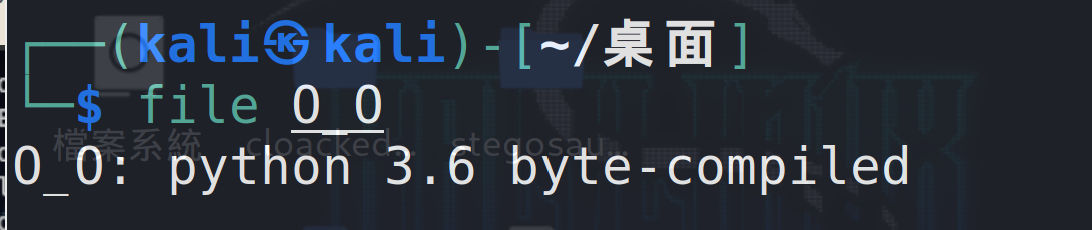

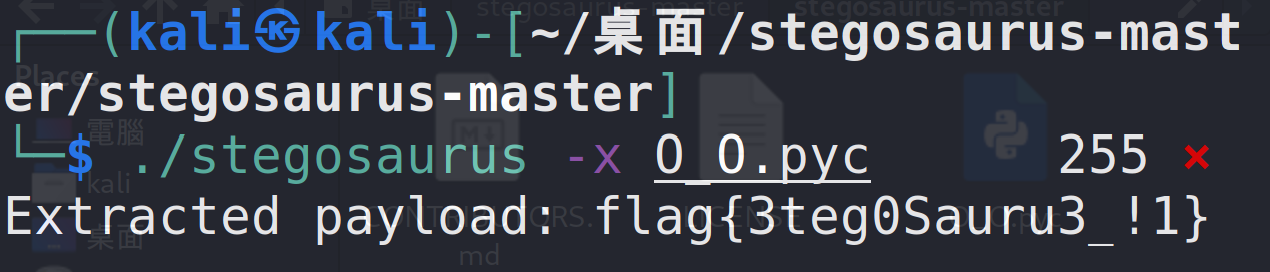

下一个压缩包在虚拟器上用一下,先测一下O_O是个什么文件

然后剑龙

得到flag

flag{3teg0Sauru3_!1}

四、[SCTF2019]电单车

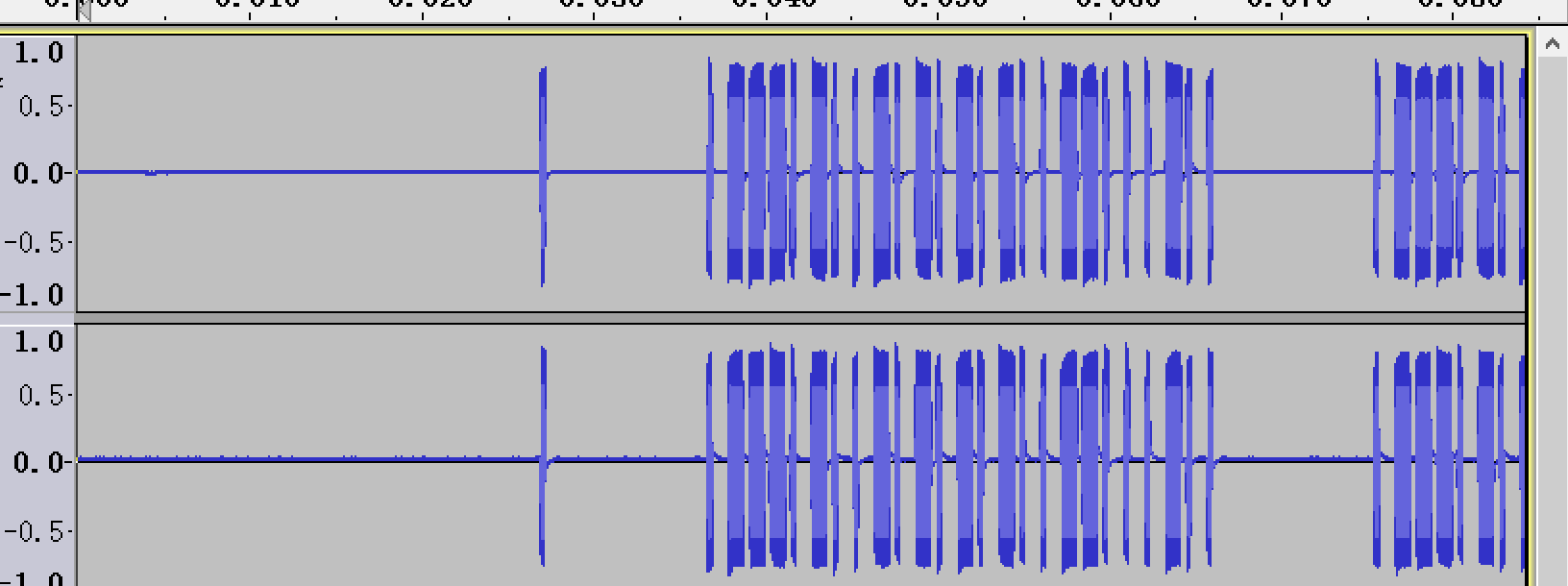

1.一个音频文件

2.新知识,用audacity打开,调整一下缩放

3.把窄的换成0,宽的换成1

0 0111010010101010011000100

PT2242信号:前面4bit表示同步码,中间的20bit表示地址码,后面的4bit表示功能码,最后一位是停止码。

0。。。01110100101010100110。0010。0

flag就是中间二十位

flag{01110100101010100110}

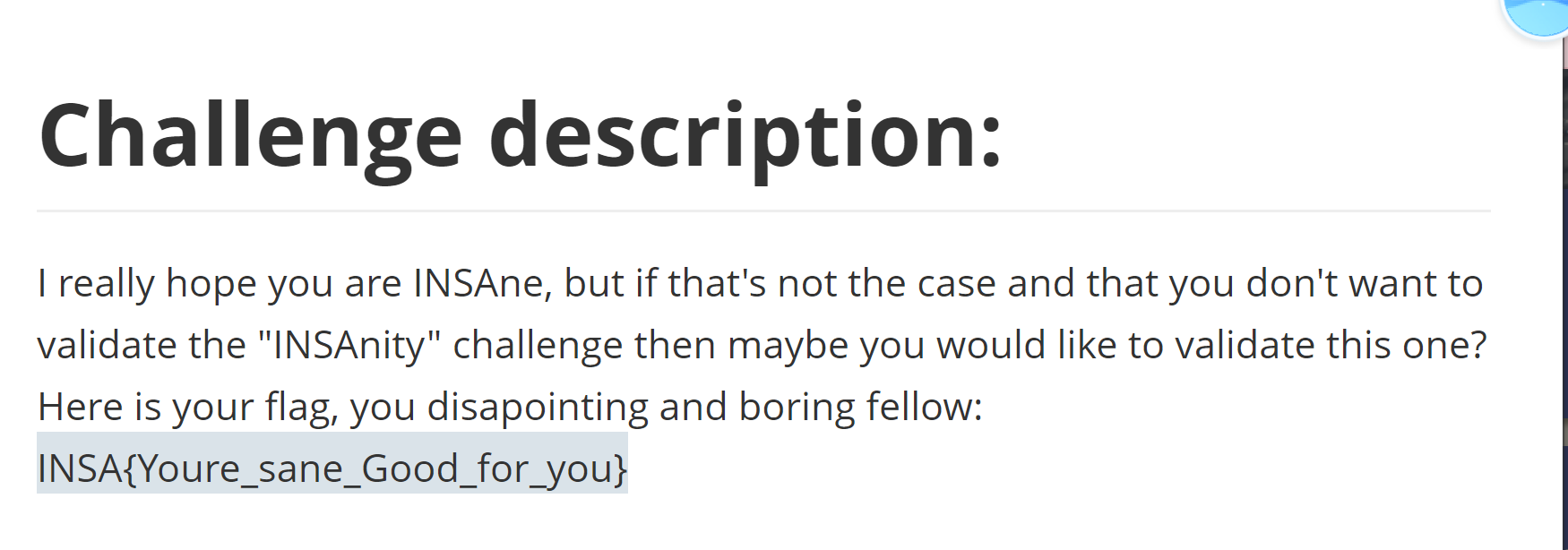

五、[INSHack2017]sanity

1.签到题爱了爱了

flag{Youre_sane_Good_for_you}

六、[INSHack2018]Self Congratulation

1.给了一张图片

2.这张图片左上角有个像二维码一样的东东

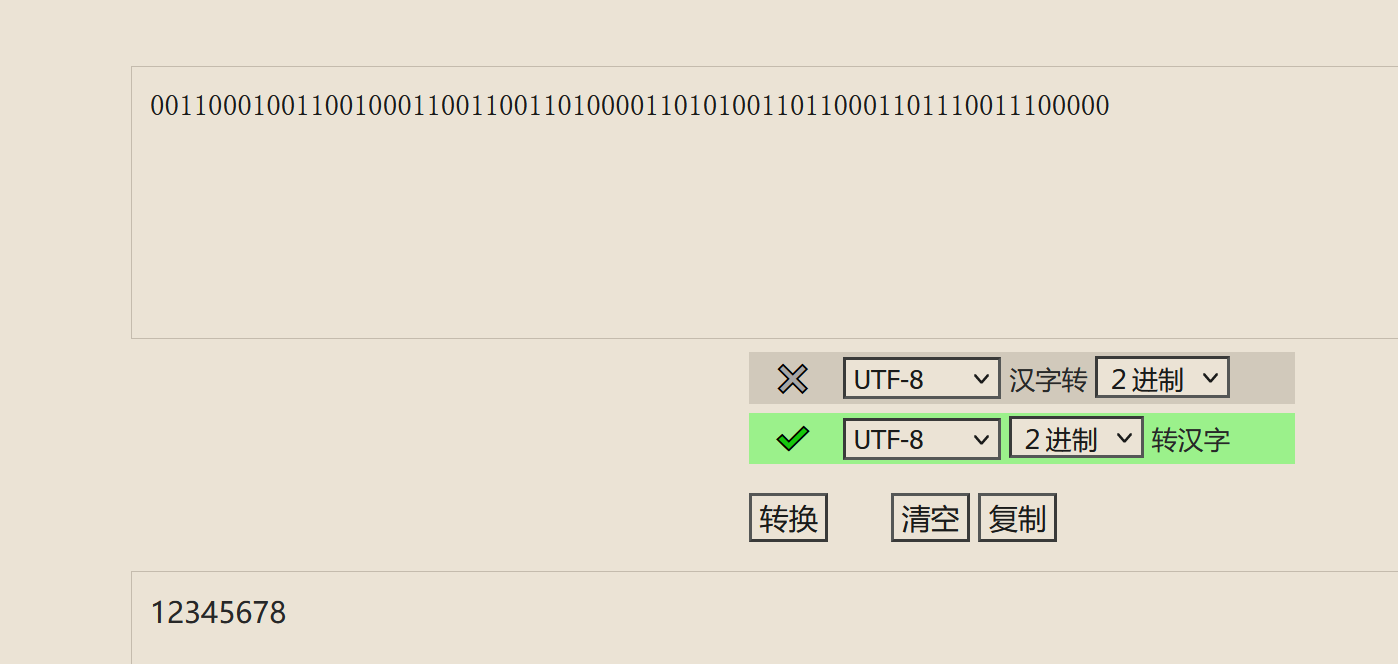

3.这种黑白块可以转化成二进制,空的是0,黑的是1

00110001001

10010001100

11001101000

01101010011

01100011011

10011100000

4.试一下二进制转字符串

记得要把二进制变成一行才行

flag{12345678}

七、[INSHack2019]gflag

1.给了个描述和一个文本

2.描述那个网站打不开,搜了一下是g语言

3.G语言是指图形化的程序语言,由美国国家仪器有限公司开发,使用这种语言编程时,基本上不写程序代码,取而代之的是流程图。

4.找了一个可以绘制流程图的网站,把文本里的代码复制进去,找一找然后放大就有flag了

flag{3d_pr1nt3d_fl49}

八、[watevrCTF 2019]Evil Cuteness

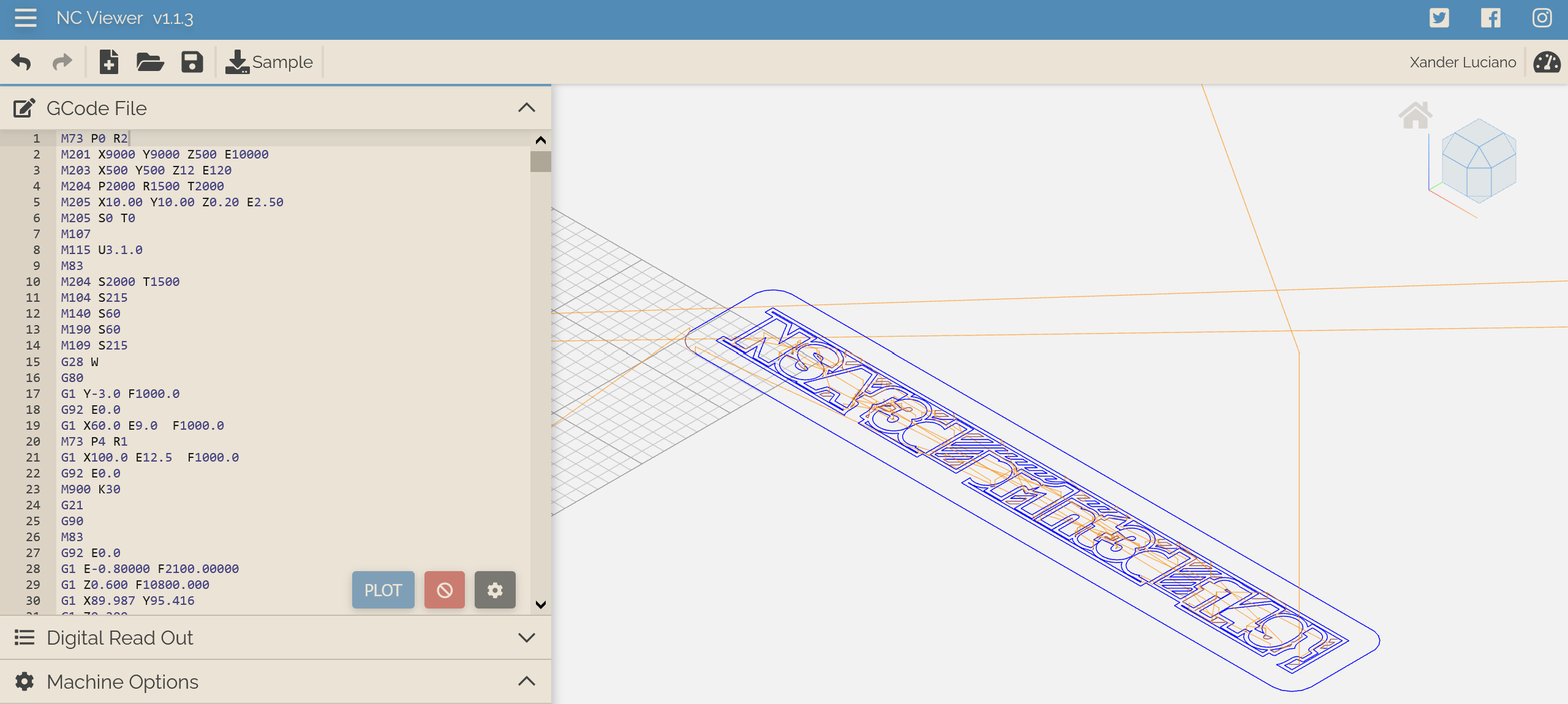

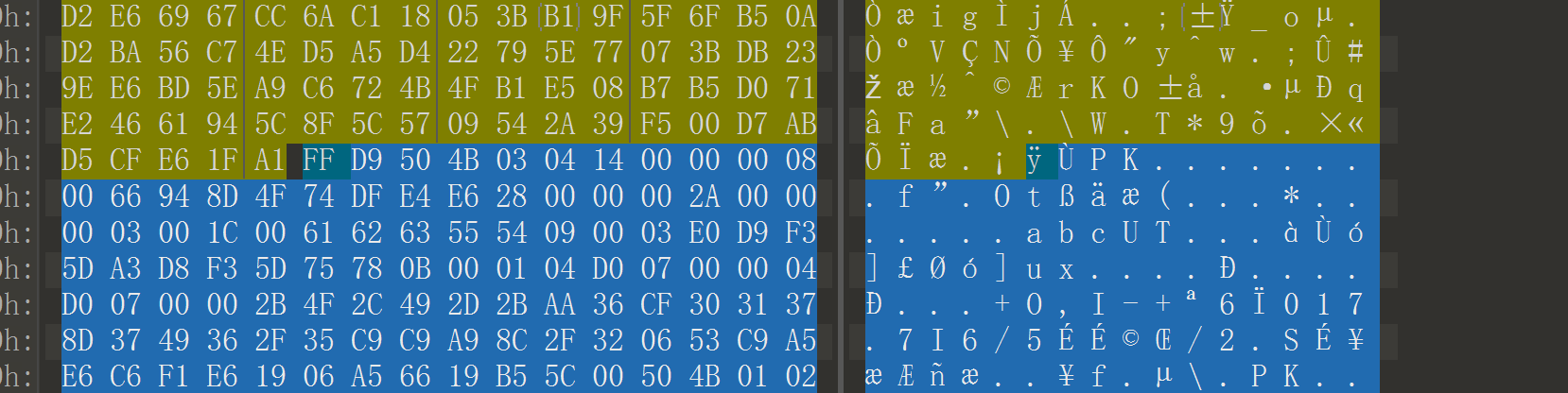

1.给了张图片,010查看发现后边有个压缩包

2.foremost分离

3.得到flag

flag{7h475_4c7u4lly_r34lly_cu73_7h0u6h}

九、[QCTF2018]X-man-A face

1.给了一张图片

2.缺少两个定位点,补全后扫出KFBVIRT3KBZGK5DUPFPVG2LTORSXEX2XNBXV6QTVPFZV6TLFL5GG6YTTORSXE7I=

3.一波base32得到flag

flag{Pretty_Sister_Who_Buys_Me_Lobster}

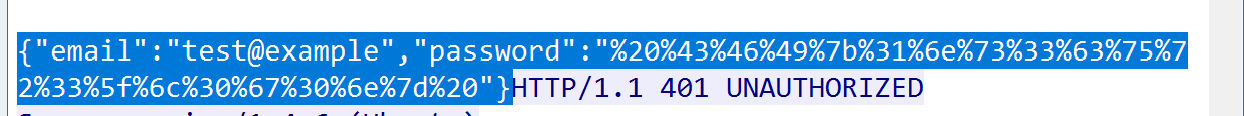

十、[CFI-CTF 2018]webLogon capture

1.流量包文件,包很少,随便找一个追踪一下tcp流

2.得到这串ASCII码,挨个换成字符得到

" CFI{1ns3cur3_l0g0n} "

flag{1ns3cur3_l0g0n}

浙公网安备 33010602011771号

浙公网安备 33010602011771号