会员

周边

新闻

博问

AI培训

云市场

所有博客

当前博客

我的博客

我的园子

账号设置

简洁模式

...

退出登录

注册

登录

20199319范晓楠

博客园

首页

新随笔

联系

管理

订阅

上一页

1

2

3

下一页

2020年4月1日

20199319 2019-2020-2 《网络攻防实践》第五周作业

摘要: ||| |: |: | |这个作业属于哪个课程|https://edu.cnblogs.com/campus/besti/19attackdefense| |这个作业的要求在哪里|https://edu.cnblogs.com/campus/besti/19attackdefense/homewor

阅读全文

posted @ 2020-04-01 11:39 1993Fxn

阅读(1077)

评论(0)

推荐(0)

编辑

2020年3月26日

《访问控制策略描述语言与策略冲突研究》阅读总结

摘要: 摘要: 访问控制技术能够保证信息的完整性和机密性。介绍了五种主要的访问控制策略描述语言,分析了各自的 特点 及 适用环境 ;总结了访问控制策略冲突产生的 原因、类型、冲突检测以及冲突消解方法 ; 访问控制策略规范定义了访问控制策略描述语言的语法和语义,是保证访问控制机制得以正确实 施的基础。 五种代

阅读全文

posted @ 2020-03-26 22:24 1993Fxn

阅读(483)

评论(0)

推荐(0)

编辑

2020年3月24日

20199319 2019-2020-2 《网络攻防实践》第四周作业

摘要: ||| |: |: | |这个作业属于哪个课程|https://edu.cnblogs.com/campus/besti/19attackdefense| |这个作业的要求在哪里|https://edu.cnblogs.com/campus/besti/19attackdefense/homewor

阅读全文

posted @ 2020-03-24 18:19 1993Fxn

阅读(367)

评论(0)

推荐(0)

编辑

2020年3月16日

20199319 2019-2020-2 《网络攻防实践》第三周作业

摘要: ||| |: |: | |这个作业属于哪个课程|https://edu.cnblogs.com/campus/besti/19attackdefense| |这个作业的要求在哪里|https://edu.cnblogs.com/campus/besti/19attackdefense/homewor

阅读全文

posted @ 2020-03-16 21:43 1993Fxn

阅读(432)

评论(0)

推荐(0)

编辑

2020年3月13日

《复杂网络环境下访问控制技术》读书笔记(4)

摘要: 基于行为的访问控制 本章引入行为的概念,通过本章对基于行为的访问控制模型及其管理模型有了基本的了解,文章中还介绍了基于行为的多级安全访问控制模型,为后续研究提供了理论基础和方法。 一、应用场景分析 无论何时何地,只要需要就可以通过某种设备访问到所需的信息,复杂网络环境下多模式结构化文档的访问方式示例

阅读全文

posted @ 2020-03-13 10:11 1993Fxn

阅读(1118)

评论(0)

推荐(0)

编辑

2020年3月9日

20199319 2019-2020-2 《网络攻防实践》第2周作业

摘要: ||| |: |: | |这个作业属于哪个课程|https://edu.cnblogs.com/campus/besti/19attackdefense| |这个作业的要求在哪里|https://edu.cnblogs.com/campus/besti/19attackdefense/homewor

阅读全文

posted @ 2020-03-09 19:56 1993Fxn

阅读(363)

评论(0)

推荐(0)

编辑

2020年3月3日

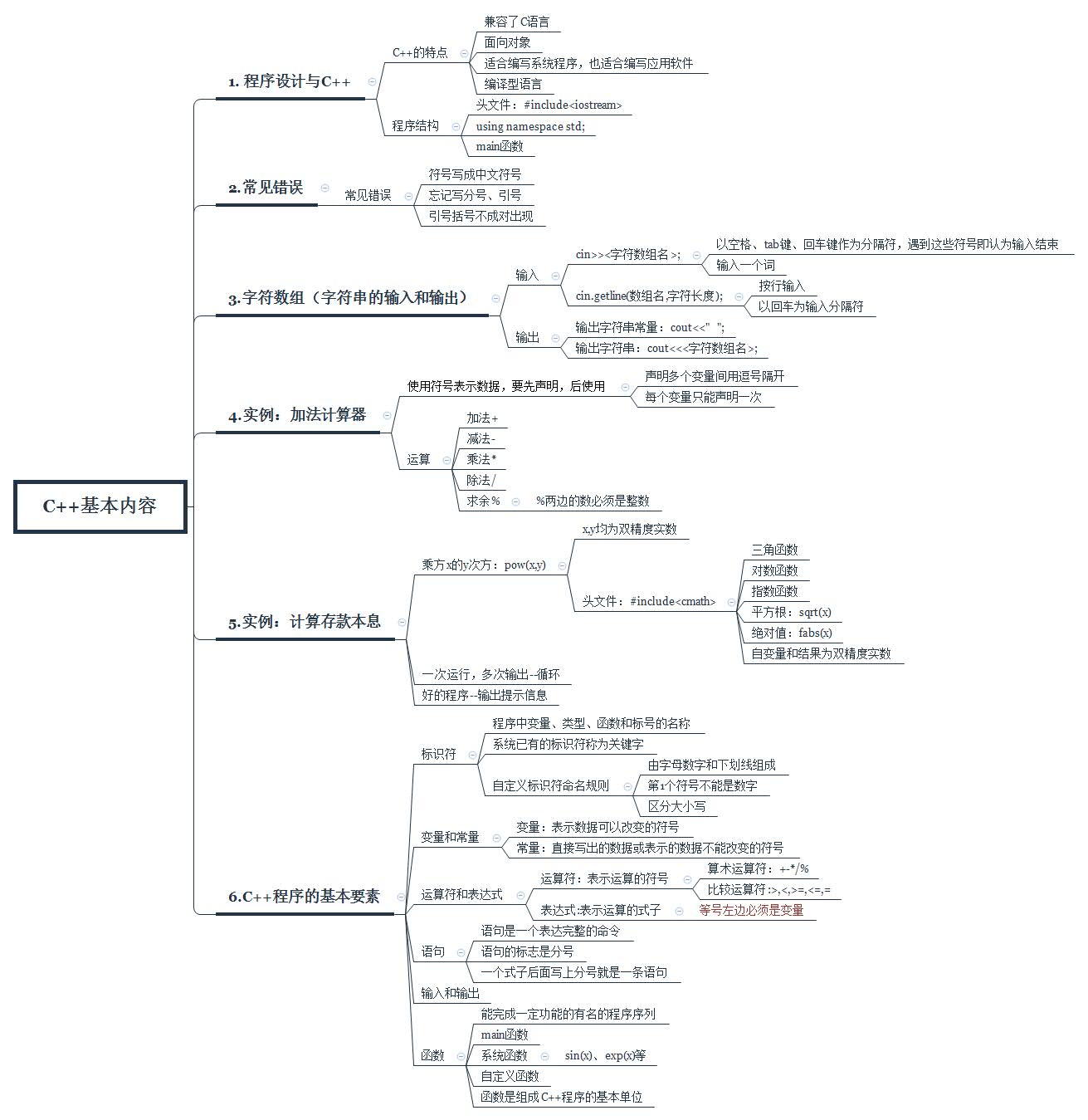

C++(1)

摘要:

阅读全文

posted @ 2020-03-03 21:05 1993Fxn

阅读(64)

评论(0)

推荐(0)

编辑

2020年3月2日

20199319 2019-2020-2 《网络攻防实践》第1周作业

摘要: 1.学习总结 通过黛蛇蠕虫应急响应事件建立对网络攻防技术的初步印象;并且回顾了黑客先驱者的艰辛;了解了网络攻防技术框架体系以及攻防技术中不可或缺的物理攻击与社会工程学。 1.黛蛇蠕虫 :2005年爆发,主要是利用微软 Windows操作系统在同年10月份爆出的 MSDTC服务MS05 051安全漏洞

阅读全文

posted @ 2020-03-02 21:37 1993Fxn

阅读(201)

评论(0)

推荐(0)

编辑

2020年2月18日

《复杂网络环境下访问控制技术》读书笔记(3)

摘要: 《复杂网络环境下访问控制技术》 第2章 访问控制模型研究进展 这一章描述了面向主机的访问控制、面向组织形态确定的访问控制、面向分布式协同的访问控制、权限可伸缩的访问控制、面向社交网络的访问控制、面向云计算的访问控制的相关技术的研究现状和趋势,通过这一章了解了一些访问控制的模型。 访问控制的主要功能是

阅读全文

posted @ 2020-02-18 18:50 1993Fxn

阅读(621)

评论(0)

推荐(0)

编辑

《复杂网络环境下访问控制技术》读书笔记(2)

摘要: 《复杂网络环境下访问控制技术》 第一章 绪论 这一章分析了计算机网络发展不同阶段的特征,总结了计算机硬件、操作系统、数据库系统和计算机网络等技术的发展过程。 1、局域网和广域网组织形式的本质是面向同一单位网络实现单位内部资源数据服务的互联互通与安全共享。 早期的局域网中,多台终端计算机通过网络连接设

阅读全文

posted @ 2020-02-18 18:36 1993Fxn

阅读(305)

评论(0)

推荐(0)

编辑

《复杂网络环境下访问控制技术》读书笔记(1)

摘要: 《复杂网络环境下访问控制技术》 开始学习啦!! 内容简介: 本书涉及复杂网络环境下访问控制理论、技术及应用。内容分为四部分:第一部分为第1、2章,介绍复杂网络环境下访问控制和安全问题及访问控制的发展趋势;第二部分为第3章:提出基于行为的访问控制模型。第三部分为第4~6章,提出复杂网络环境下结构化文档

阅读全文

posted @ 2020-02-18 13:13 1993Fxn

阅读(245)

评论(0)

推荐(0)

编辑

2020年2月15日

20199319《网络攻防实践》假期作业

摘要: 《网络攻防实践》假期作业 ||| |: |: | |这个作业属于哪个课程|https://edu.cnblogs.com/campus/besti/19attackdefense| |这个作业的要求在哪里|https://edu.cnblogs.com/campus/besti/19attackde

阅读全文

posted @ 2020-02-15 11:56 1993Fxn

阅读(148)

评论(0)

推荐(0)

编辑

2019年12月25日

云班课实验补充

摘要: 云班课实验补充 第六周多线程代码 题目详情:编译运行多线程程序,提交编译和运行命令截图。 代码

阅读全文

posted @ 2019-12-25 21:35 1993Fxn

阅读(189)

评论(0)

推荐(0)

编辑

2019年12月11日

20199319 缓冲区溢出漏洞试验

摘要: 缓冲区溢出漏洞试验 一、实验简介 缓冲区溢出是指程序试图向缓冲区写入超出预分配固定长度数据的情况。这一漏洞可以被恶意用户利用来改变程序的流控制,甚至执行代码的任意片段。这一漏洞的出现是由于数据缓冲器和返回地址的暂时关闭,溢出会引起返回地址被重写。 二、实验准备 输入以下命令安装用于编译32位C程序的

阅读全文

posted @ 2019-12-11 23:08 1993Fxn

阅读(193)

评论(0)

推荐(0)

编辑

2019年12月5日

20199319《Linux内核原理与分析》第十二周作业

摘要: SET UID程序漏洞实验 一、实验简介 Set UID是Unix系统中的一个重要的安全机制。当一个Set UID程序运行的时候,它被假设为具有拥有者的权限。例如,如果程序的拥有者是root,那么任何人运行这个程序时都会获得程序拥有者的权限。Set UID允许我们做许多很有趣的事情,但不幸的是,它也

阅读全文

posted @ 2019-12-05 14:05 1993Fxn

阅读(170)

评论(0)

推荐(0)

编辑

2019年11月27日

20199319《Linux内核原理与分析》第十一周作业

摘要: ShellShock攻击实验 什么是ShellShock Shellshock,又称Bashdoor,是在Unix中广泛使用的Bash shell中的一个安全漏洞,首次于2014年9月24日公开。许多互联网守护进程,如网页服务器,使用bash来处理某些命令,从而允许攻击者在易受攻击的Bash版本上执

阅读全文

posted @ 2019-11-27 11:39 1993Fxn

阅读(179)

评论(0)

推荐(0)

编辑

2019年11月22日

图书管理系统UML建模

摘要: 图书管理系统UML建模 用例图 借阅者请求服务用例图 图书管理员处理借书还书用例图 系统管理员系统维护用例图 时序图 系统管理员添加书籍时序图 协作图 借阅者预留书籍协作图 状态图 书的状态图 活动图 图书管理员的活动图

阅读全文

posted @ 2019-11-22 22:15 1993Fxn

阅读(1396)

评论(0)

推荐(0)

编辑

2019年11月21日

《深入理解计算机系统(第三版)》第二章学习总结

摘要: 第二章 信息的表示和处理 2.1 信息存储 字节(byte):8位的块,作为最小的可寻址的存储器单位,不是访问存储器中单独的位。 计算机字长:指明指针数据的标称大小。32位机器虚拟地址空间为4GB。64位为16EB。64位机器可以运行32位机器编译的程序,反过来不行。 字节顺序 小端法:最低有效字节

阅读全文

posted @ 2019-11-21 22:40 1993Fxn

阅读(190)

评论(0)

推荐(0)

编辑

2019年11月16日

2019-2020-1 20199319《Linux内核原理与分析》第九周作业

摘要: 进程的切换和系统的一般执行过程 进程调度的时机 1、中断:起到切出进程指令流的作用。中断处理程序是与进程无关的内核指令流。中断类型: 硬中断:可屏蔽中断和不可屏蔽中断。高电平说明有中断请求。 软中断/异常: 故障:出问题,但可以恢复到当前指令,如除零错误。 退出:不可恢复的严重故障,只能退出。如连续

阅读全文

posted @ 2019-11-16 11:32 1993Fxn

阅读(155)

评论(0)

推荐(0)

编辑

2019年11月13日

《文献管理与信息分析》第一周学习

摘要:

阅读全文

posted @ 2019-11-13 20:40 1993Fxn

阅读(131)

评论(0)

推荐(0)

编辑

上一页

1

2

3

下一页

公告