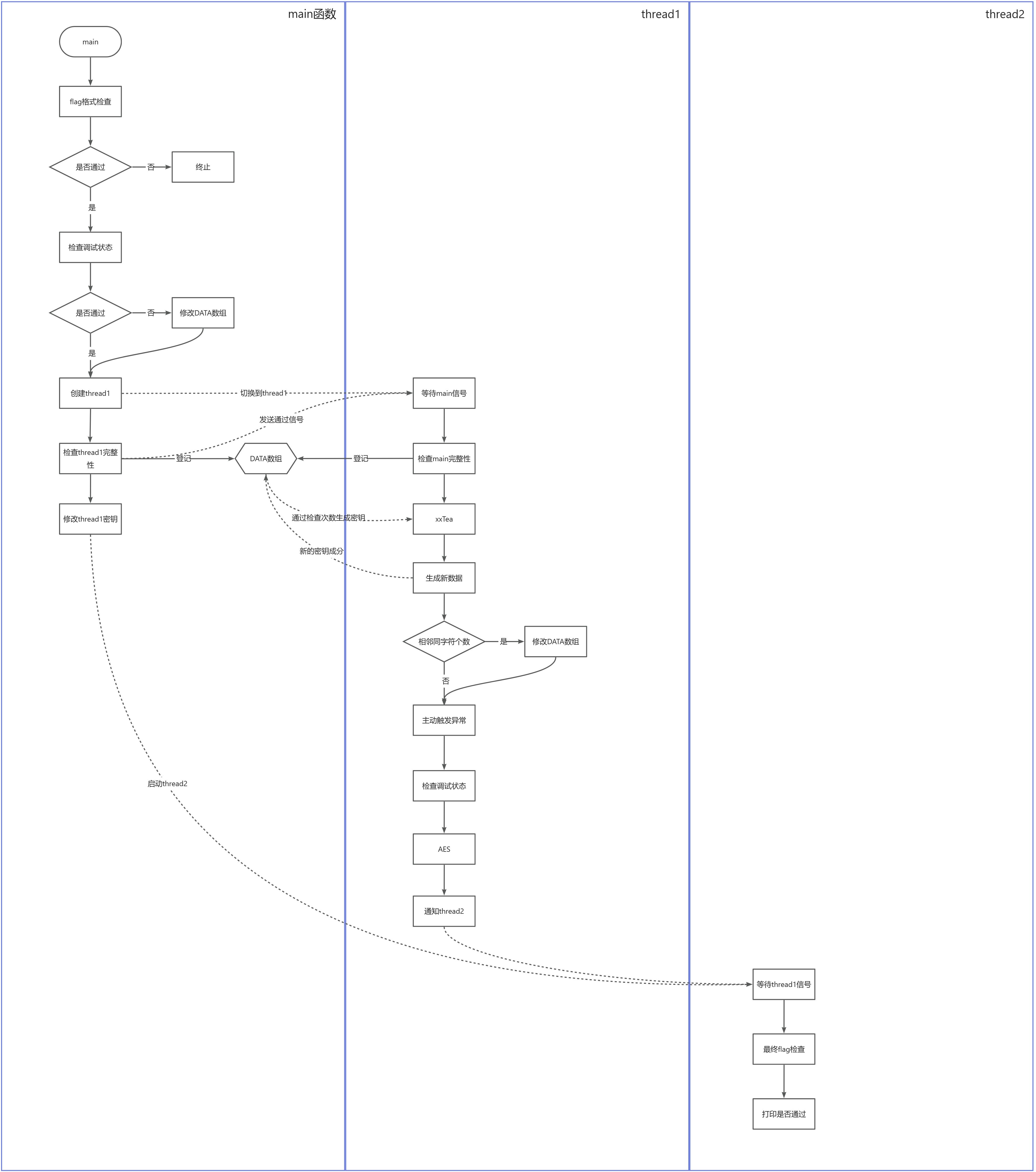

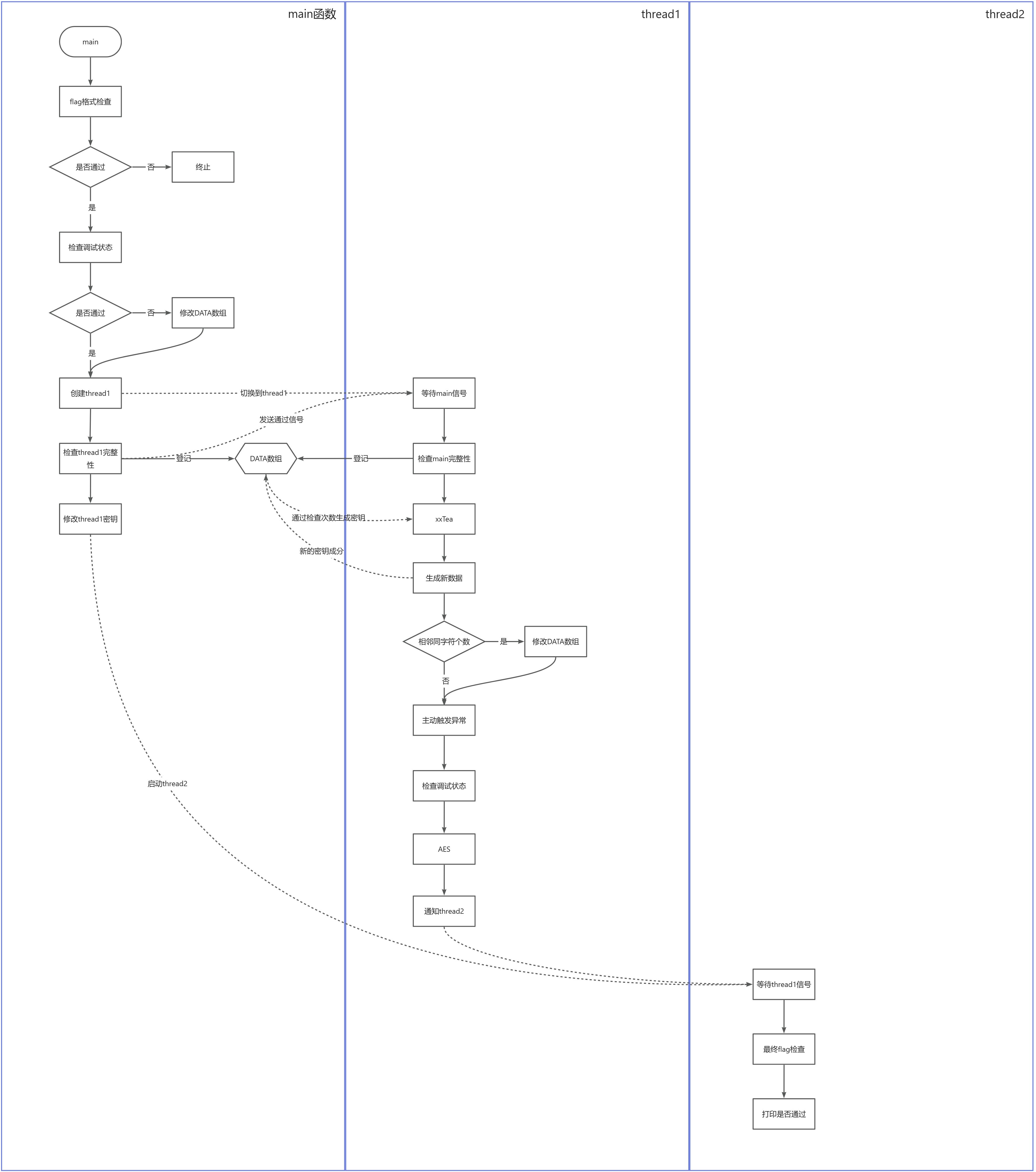

# 原设计图  # Flag格式 NepCTF{%s} # 逻辑复原 ## mai ...

# 原设计图  # Flag格式 NepCTF{%s} # 逻辑复原 ## mai ...

# Nginx 文件名逻辑漏洞(CVE-2013-4547)(Vulhub) ## 漏洞简介 在Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7版本中存在错误解析用户请求的url信息,从而导致文件代码执行,权限绕过等问题。 ## 适用环境 Nginx 0.8.41 ~ 1.4 ...

# Nginx 文件名逻辑漏洞(CVE-2013-4547)(Vulhub) ## 漏洞简介 在Nginx 0.8.41 ~ 1.4.3 / 1.5.0 ~ 1.5.7版本中存在错误解析用户请求的url信息,从而导致文件代码执行,权限绕过等问题。 ## 适用环境 Nginx 0.8.41 ~ 1.4 ...

SQL 注入基础 显注 【GET】 union 注入 基本步骤 1. 判断注入类型 数字型 or 字符型 数字型【示例】:?id=1 字符型【示例】:?id=1' 这也是在尝试闭合原来的 sql 语句,用包括 " ' ) 不限于这些字符尝试闭合,同时也可以根据它的语句报错来推断闭合符 还有一种判断闭 ...

SQL 注入基础 显注 【GET】 union 注入 基本步骤 1. 判断注入类型 数字型 or 字符型 数字型【示例】:?id=1 字符型【示例】:?id=1' 这也是在尝试闭合原来的 sql 语句,用包括 " ' ) 不限于这些字符尝试闭合,同时也可以根据它的语句报错来推断闭合符 还有一种判断闭 ...

LTE和5G在速度、技术、频段、使用范围和组网方式等方面都有显著差异。虽然LTE仍然是现代手机通信技术中一种强大的网络,但5G是下一代移动通信的核心型态,具有更高的速度、更低的延迟、更大的容量和更广泛的覆盖范围。随着5G的成熟和普及,它将成为未来移动通信的重要推动力。 ...

LTE和5G在速度、技术、频段、使用范围和组网方式等方面都有显著差异。虽然LTE仍然是现代手机通信技术中一种强大的网络,但5G是下一代移动通信的核心型态,具有更高的速度、更低的延迟、更大的容量和更广泛的覆盖范围。随着5G的成熟和普及,它将成为未来移动通信的重要推动力。 ...

1.简介 渗透的本质是信息收集,信息收集也叫做资产收集。 信息收集是渗透测试的前期主要工作,是非常重要的环节,收集足够多的信息才能方便接下来的测试,信息收集主要是收集网站的域名信息、子域名信息、目标网站信息、目标网站真实IP、敏感/目录文件、开放端口和中间件信息等。通过各种渠道和手段尽可能收集到多的 ...

1.简介 渗透的本质是信息收集,信息收集也叫做资产收集。 信息收集是渗透测试的前期主要工作,是非常重要的环节,收集足够多的信息才能方便接下来的测试,信息收集主要是收集网站的域名信息、子域名信息、目标网站信息、目标网站真实IP、敏感/目录文件、开放端口和中间件信息等。通过各种渠道和手段尽可能收集到多的 ...

Double Fetch是内核的一种漏洞类型,发生在内核从用户空间中拷贝数据时,两次访问了相同一块内存。内核从用户空间拷贝数据时,第一次拷贝会进行安全检测,而第二次拷贝时才会进行数据的使用,那么在第一次拷贝与第二次拷贝的间隙,就能够进行恶意数据篡改。 ...

Double Fetch是内核的一种漏洞类型,发生在内核从用户空间中拷贝数据时,两次访问了相同一块内存。内核从用户空间拷贝数据时,第一次拷贝会进行安全检测,而第二次拷贝时才会进行数据的使用,那么在第一次拷贝与第二次拷贝的间隙,就能够进行恶意数据篡改。 ...

一开始进行收集的时候,有点迷,直接进行了大面积的“gov.in”域名,哈哈68465条数据,想想就起飞,但是有个问题来了,怎么下载到本地,高级用户的API也只能调用下载1w条数据,左思右想。 ...

一开始进行收集的时候,有点迷,直接进行了大面积的“gov.in”域名,哈哈68465条数据,想想就起飞,但是有个问题来了,怎么下载到本地,高级用户的API也只能调用下载1w条数据,左思右想。 ...

端口的作用 一台拥有IP地址的主机可以提供许多服务,比如Web服务、FTP服务、SMTP服务等,这些服务完全可以通过1个IP地址来实现。那么,主机要区分不同的网络服务,显然不能只靠IP地址,因为IP 地址与网络服务的关系是一对多的关系。实际上是通过“IP地址+端口号”来区分不同的服务的。 例如:本地 ...

端口的作用 一台拥有IP地址的主机可以提供许多服务,比如Web服务、FTP服务、SMTP服务等,这些服务完全可以通过1个IP地址来实现。那么,主机要区分不同的网络服务,显然不能只靠IP地址,因为IP 地址与网络服务的关系是一对多的关系。实际上是通过“IP地址+端口号”来区分不同的服务的。 例如:本地 ...

1.页面编码 在网页设置网页编码 在<head></head>中加入设置特定html标签 <meta charset="utf-8" /> 这样页面的编码就会变成utf-8 如果没有设置编码就会使用默认的编码,而浏览器默认编码与之不同就会出现乱码 常用的有三种格式分别是 utf-8、gbk、gbk2 ...

1.页面编码 在网页设置网页编码 在<head></head>中加入设置特定html标签 <meta charset="utf-8" /> 这样页面的编码就会变成utf-8 如果没有设置编码就会使用默认的编码,而浏览器默认编码与之不同就会出现乱码 常用的有三种格式分别是 utf-8、gbk、gbk2 ...

如何爆破js加密后的密码? 1、首先burp中安装插件: https://github.com/whwlsfb/BurpCrypto 安装插件完毕后,分析进行js加密的算法。 2、分析加密过程: 找到相关的加密算法的代码,分析代码逻辑。可以从登录界面的网站源代码里搜encrypt或者crypt字段。 ...

如何爆破js加密后的密码? 1、首先burp中安装插件: https://github.com/whwlsfb/BurpCrypto 安装插件完毕后,分析进行js加密的算法。 2、分析加密过程: 找到相关的加密算法的代码,分析代码逻辑。可以从登录界面的网站源代码里搜encrypt或者crypt字段。 ...

# 解题过程 打开软件是加壳的,使用010打开,可以看到是魔改的upx,将关键词改成UPX ,然后脱壳成功,使用IDA打开,可以看到是没有符号的,分析起来比较难顶,使用go_parser还原符号后打开main_main, 先运行一下查看有没有什么提示  “2022年,网络高危漏洞数量同比增长了13%;Q2遭受攻击的API数量月均超过了25万;物联网的普及大大降低了DDoS的攻击成本,大流量攻击指数显著提升;恶意Bot流量仍在持续增长,2022年上半年Bot流量约占整体互联网流量的60%,平均每月达到110亿+,而其中具备恶意攻击性的Bot流量占比则 ...

“2022年,网络高危漏洞数量同比增长了13%;Q2遭受攻击的API数量月均超过了25万;物联网的普及大大降低了DDoS的攻击成本,大流量攻击指数显著提升;恶意Bot流量仍在持续增长,2022年上半年Bot流量约占整体互联网流量的60%,平均每月达到110亿+,而其中具备恶意攻击性的Bot流量占比则 ...

# 浅谈非栈上格式化字符串 > 这里先浅分析修改返回地址的两种打法,分别是"诸葛连弩"和”四马分肥“ ## 修改返回地址 > 本文例题 以陕西省赛easy_printf为主  专业术语 1. POC、EXP、Payload、Shellcode POC:全称 ' Proof of Concept ',中文 ' 概念验证 ' ,常指一段漏洞证明的代码。 EXP:全称 ' Exploit ',中文 ' 利用 ',指利用系统漏洞进行攻击的动作。 Payload:中文 ' 有效载荷 ...

专业术语 1. POC、EXP、Payload、Shellcode POC:全称 ' Proof of Concept ',中文 ' 概念验证 ' ,常指一段漏洞证明的代码。 EXP:全称 ' Exploit ',中文 ' 利用 ',指利用系统漏洞进行攻击的动作。 Payload:中文 ' 有效载荷 ...

上一篇CVE-2021-22205 GitLab RCE之未授权访问深入分析(一)复现分析了第一部分也就是携带恶意文件的请求是如何通过gitlab传递到exiftool进行解析的,接下来我将分析exiftool漏洞的原理和最后的触发利用。 希望读者能读有所得,从中收获到自己独特的见解。 ...

上一篇CVE-2021-22205 GitLab RCE之未授权访问深入分析(一)复现分析了第一部分也就是携带恶意文件的请求是如何通过gitlab传递到exiftool进行解析的,接下来我将分析exiftool漏洞的原理和最后的触发利用。 希望读者能读有所得,从中收获到自己独特的见解。 ...

# SQL注入 ## sql注入的原理 sql 注入攻击是通过将恶意的 sql 查询或添加语句插入到应用的输入参数中,再在后台 sql 服务器上解析 执行进行的攻击 ## sql注入的分类 头部注入(ua,cookie,referer) 联合注入 报错注入 布尔盲注 时间盲注 堆叠注入宽字节注入 # ...

# SQL注入 ## sql注入的原理 sql 注入攻击是通过将恶意的 sql 查询或添加语句插入到应用的输入参数中,再在后台 sql 服务器上解析 执行进行的攻击 ## sql注入的分类 头部注入(ua,cookie,referer) 联合注入 报错注入 布尔盲注 时间盲注 堆叠注入宽字节注入 # ...

RocketMQ 5.1.0及以下版本,在一定条件下,存在远程命令执行风险。RocketMQ的NameServer、Broker、Controller等多个组件外网泄露,缺乏权限验证,攻击者可以利用该漏洞利用更新配置功能以RocketMQ运行的系统用户身份执行命令。 此外,攻击者可以通过伪造 Roc... ...

RocketMQ 5.1.0及以下版本,在一定条件下,存在远程命令执行风险。RocketMQ的NameServer、Broker、Controller等多个组件外网泄露,缺乏权限验证,攻击者可以利用该漏洞利用更新配置功能以RocketMQ运行的系统用户身份执行命令。 此外,攻击者可以通过伪造 Roc... ...

北斗GPS卫星校时服务器如何在各领域发挥重要作用 北斗GPS卫星校时服务器如何在各领域发挥重要作用 京准电子科技官微——ahjzsz 1.通信与网络:时钟服务器可用于确保通信网络中的各个设备具有高度精确的时间同步。这对于数据通信、日志记录、安全认证等方面至关重要。 2.金融交易:在金融行业,高精度的 ...

北斗GPS卫星校时服务器如何在各领域发挥重要作用 北斗GPS卫星校时服务器如何在各领域发挥重要作用 京准电子科技官微——ahjzsz 1.通信与网络:时钟服务器可用于确保通信网络中的各个设备具有高度精确的时间同步。这对于数据通信、日志记录、安全认证等方面至关重要。 2.金融交易:在金融行业,高精度的 ...

> 参考资料: > https://www.bilibili.com/video/BV1c4411d7jb?p=72&vd_source=e66dd25b0246f28e772d75f11c80f03c > 湖科大的高军老师做的计算机网络课,去年选修的计网全靠高老师,生动,举例丰富,配套实验课,无废 ...

> 参考资料: > https://www.bilibili.com/video/BV1c4411d7jb?p=72&vd_source=e66dd25b0246f28e772d75f11c80f03c > 湖科大的高军老师做的计算机网络课,去年选修的计网全靠高老师,生动,举例丰富,配套实验课,无废 ...

## 主页 - 个人微信公众号:密码应用技术实战 - 个人博客园首页:https://www.cnblogs.com/informatics/ ## 引言 TLS作为保证`网络通信安全`的关键技术和基石被广泛应用,但目前主流国内外网站仍然使用国际TLS协议,即:`TLS1.2`和`TLS1.3`。随 ...

## 主页 - 个人微信公众号:密码应用技术实战 - 个人博客园首页:https://www.cnblogs.com/informatics/ ## 引言 TLS作为保证`网络通信安全`的关键技术和基石被广泛应用,但目前主流国内外网站仍然使用国际TLS协议,即:`TLS1.2`和`TLS1.3`。随 ...