摘要:

正则表达式,又称规则表达式。(英语:Regular Expression,在代码中常简写为regex、regexp或RE),计算机科学的一个概念。正则表达式通常被用来检索、替换那些符合某个模式(规则)的文本。 许多程序设计语言都支持利用正则表达式进行字符串操作。例如,在Perl中就内建了一个功能强大 阅读全文

摘要:

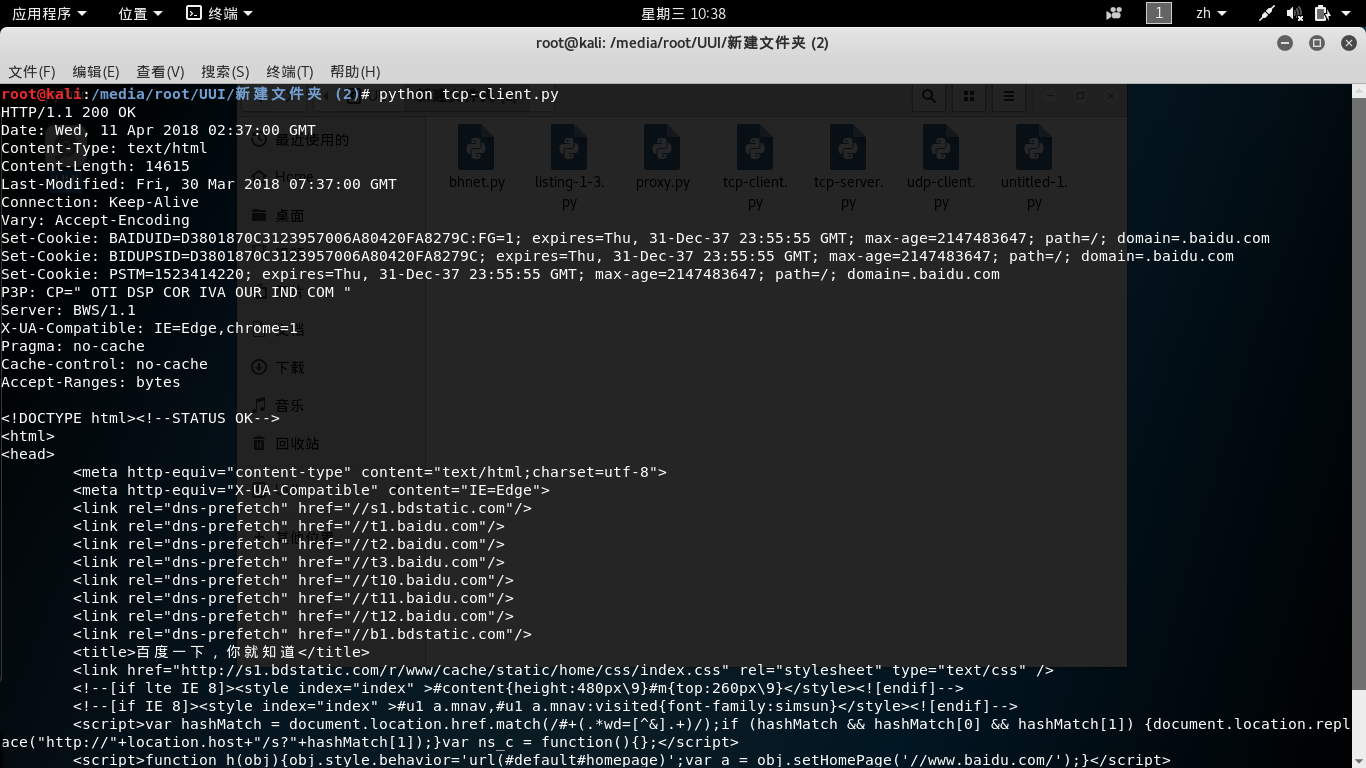

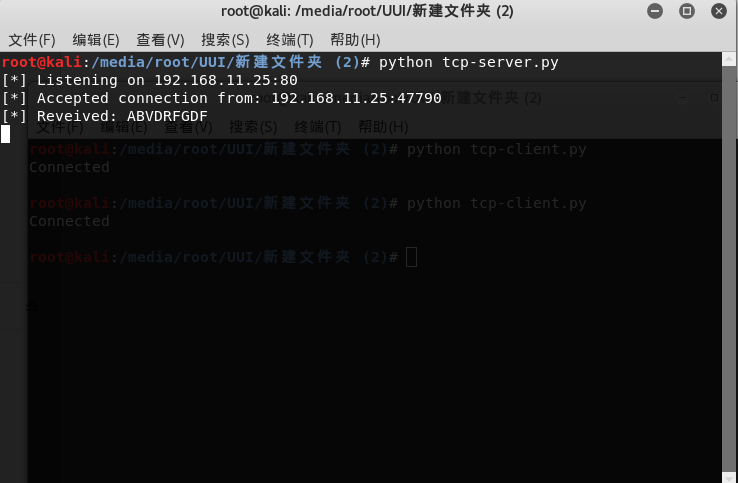

网络攻防教材学习 TCP/IP协议栈攻击 网络攻击基本模式 截获,中断,篡改和伪造 截获是被动攻击模式,具体攻击分为嗅探和监听。中断篡改伪造都是属于主动攻击模式。 主动攻击 主动攻击会导致某些数据流的篡改和虚假数据流的产生。这类攻击可分为篡改、伪造消息数据和终端(拒绝服务)。 (1) 篡改消息 篡改 阅读全文

摘要: