20154315 李惠航 Exp 6 信息搜集与漏洞扫描

2018-05-07 01:04 20154315李惠航 阅读(210) 评论(0) 编辑 收藏 举报Exp6 信息搜集与漏洞扫描

一、基础知识问答

1.哪些组织负责DNS,IP的管理?

(1)全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

(2)全球一共有5个地区性注册机构:ARIN(北美地区业务),RIPE(负责欧洲地区业务),APNIC(负责亚太地区业务),LACNIC(负责拉丁美洲美洲业务),AfriNIC(负责非洲地区业务)。

2.什么是3R信息?

Registrant:注册人

Registrar:注册商

Registry:官方注册局

3R注册信息分散在官方注册局或注册商各自维护数据库中,官方注册局一般会提供注册商和Referral URL信息,具体注册信息一般位于注册商数据库中。

3.评价下扫描结果的准确性。

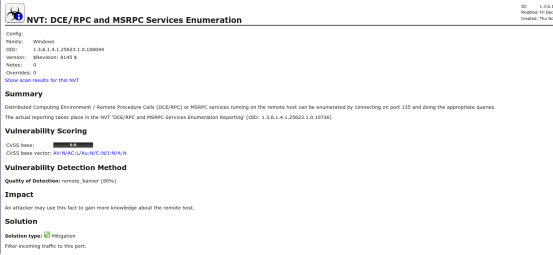

扫描结果并不全面,至少我拿360扫出来的就比openvas的多,不过openvas扫出来的漏洞也算挺关键的,能切中要害,基本可以为攻击者提供方法。

二、实验过程

1.信息搜集

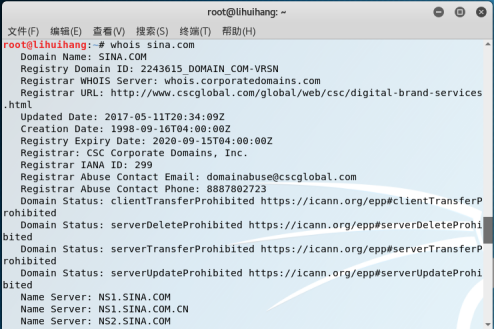

(1)whois

whois查询校网,发现是拒绝连接,再去查询新浪网,发现可以。

百度上查了一下其他可以进行域名查询的工具,发现有http://whois.chinaz.com

但是站长工具暂不支持EDU.CN域名查询,看来域名这边走不通了,利用ip地址尝试查询下

这里查看到了注册人信息:Feng dai qu fu feng lu 7 hao, 这拼音水平也是没谁了......

但没有查到完整的3R信息,尝试对使用的博客园进行whois查询,查看到了完整的3R信息。

(2)dig

使用dig查询新浪网 www.sina.com

IP地址为66.102.251.33

查询ip地址的对应具体地理位置,网址是http://ip.chinaz.com,用浏览器登陆这个网址查看位置

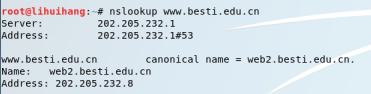

(3)nslookup

利用nslookup查询我们学校的信息

nslookup用途:

可以指定查询的类型,可以查到DNS记录的生存时间还可以指定使用哪个DNS服务器进行解释。在已安装TCP/IP协议的电脑上面均可以使用这个命令。主要用来诊断域名系统 (DNS) 基础结构的信息。

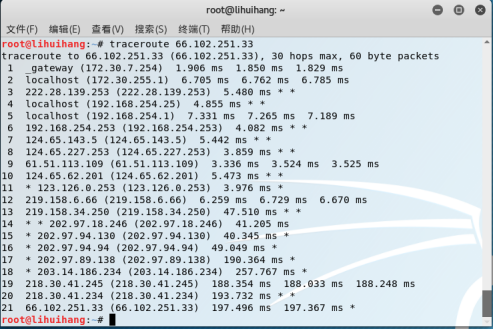

(4)Tracert

利用Tracert路由探测我们学校的IP,下面是linux下的查询结果

(5)搜索引擎

site:url.com //搜索这一类型的网站信息

intitle:xxx xxx //搜索标题关键字信息

allinurl:url //搜索xx网站的所有相关连接

filetype:filetype//搜索相应文件类型的文件

info:url //搜索指定站点的基本信息

cache:xxx xxx //搜索相应内容的缓存

比如。在www.baidu.com上查询政府网站上带有“信息”字样的表格(.xls)

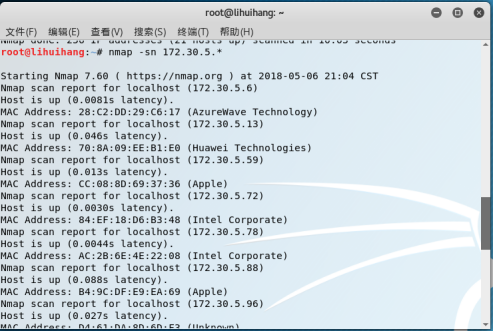

nmap扫描

存活探测

nmap -sn:

Kali:首先连到到图书馆的wifi,然后使用桥接,使用nmap -sn对于存活的主机进行扫描。

端口扫描

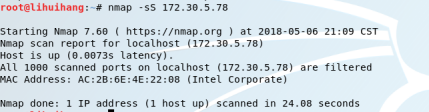

nmap -sS :

半开放扫描(非3次握手的tcp扫描)

使用频率最高的扫描选项:SYN扫描,又称为半开放扫描,它不打开一个完全的TCP连接,执行得很快,效率高

(一个完整的tcp连接需要3次握手,而-sS选项不需要3次握手)

发现被防火墙拦截了,sad......

开启自己的win7虚拟机进行扫描

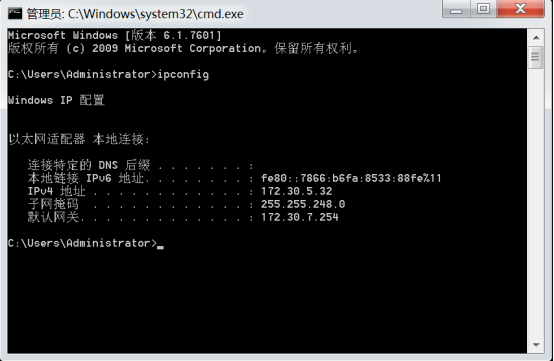

查询win7虚拟机的IP地址

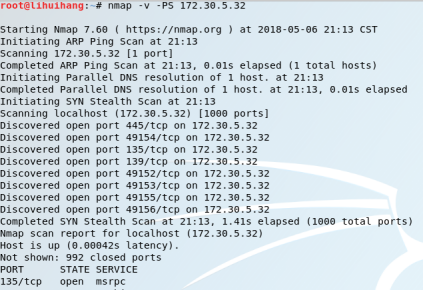

虚拟机扫描成功(有张图好像忘截了 nmap -sS 172.30.5.32)

这是TCP端口信息

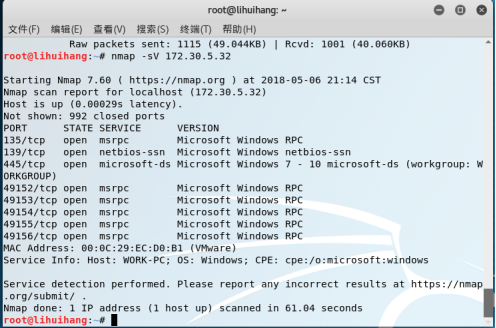

版本检测

sV

版本检测是用来扫描目标主机和端口上运行的软件的版本,如下扫描,多出了ssh的版本信息

2.漏洞扫描

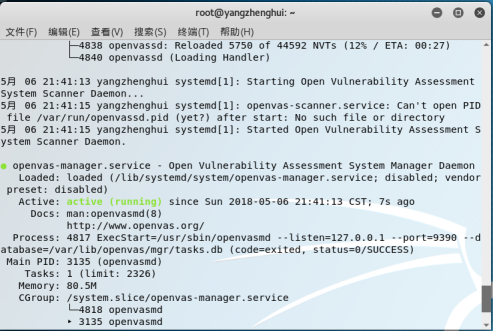

终端下输入指令:openvas-check-setup,自己电脑死活安装不上,只能借助别人的电脑了...

使用默认的用户名和密码登陆进去

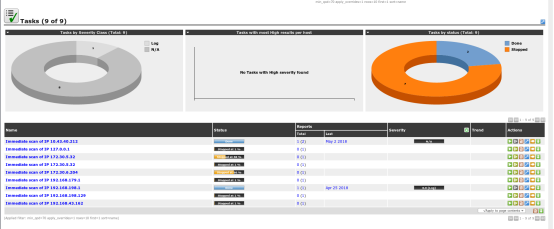

首页点击:Task Wizard,建立一个新的任务向导,进入扫描界面

输入要扫描主机的IP地址,经过漫长的等待~~~~~~

扫描完成提示Done后就可以查看具体的信息

选一个results点进去,查看详细信息

回到扫描的那一页,单击扫描项的名字,可以看到一些关于扫描配置的信息

三、实验心得与体会

这次实验耗时很长,很无助的感觉,最后经过努力居然还要借助同学的电脑完成,主要是openavs安装不了。其他的步骤还较为容易,希望在今后的实验中能吸取这次实验的教训,掌握更多的知识技能,更好地应用到各次实验中去,这样才能做到学有所用,做有所成,希望今后能更加细心、有耐心地完成好每一次实验。