C#.NET 大型企业信息化系统 - 防黑客攻击 - SSO系统加固优化经验分享

2016-05-18 17:43 通用C#系统架构 阅读(9227) 评论(27) 编辑 收藏 举报好久没写文章了,突然间也不知道写什么好了一样,好多人可能以为我死了,写个文章分享一下、证明一下自己还在,很好的活着吧,刷个存在感。

放弃了很多娱乐、休闲、旅游、写文章、看书、陪伴家人,静心默默的用了接近2年多的时间突破了自己在.NET领域的最重大的软件项目建设记录。全程经历了公司的核心业务系统从无到有,几十套系统被有序的建设起来投入生产、上百人的研发队伍建设起来、影响全国几十万人日常办公的庞大的核心信息系统建设完毕、顺利进入维护完善阶段了。

很多人说.NET的各种好与坏。其实实实在在的开发几套大型系统,多用一些.NET技术了,开发效率高、简单好用、用实际证明一下.NET并不差、只是看是谁开发出来的。每行代码都精益求精的编写的性能卓越、功能稳定、大型系统也可以用.NET实现的(当然不是100%,没有绝对、能做到相对就可以了、毕竟有些后台处理java也有优势、短短1-2年招聘上百个.NET熟练精通的开发人员也不容易,有时候只能是2个开发语言的都招聘、分工配合、优势互补)。

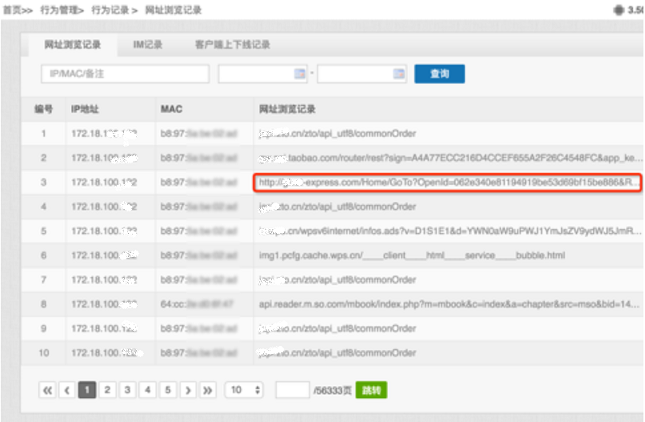

最近遇到一个黑客、能把公司无线网络给劫持了、路由日志都能获取到了、SSL通讯也能劫持,而且还获取了单点登录的url,其实每个公司的网络管理员也可以得到这些核心机密信息,如何加强安全性、防止严重的信息泄露?

1:需要把单点登录的机制修改一下,不在url里传递OpenId、这个是后台系统获取用户信息的核心参数。

2:授权码,url,只能消费一次,就是截获了url,第2次也无法使用、无法通过链接进入系统、知道了单点登录的url也没大用。

3:由于公司有几十套系统、几十万用户,这么多数据如何存储?如何保证系统的性能?高效?而且需要最少的服务器资源?毕竟也需要进行成本控制。

Redis 可以设置一个key值的过期时间,例如5分钟不用就自动过期,不需要额外进行处理了。一个授权码发出去后,其实就是马上就会消费掉、考虑到系统卡、系统异常、系统复杂的情况,宽容一些,设置为5分钟不用就自动过期了,其实也可以设置为2-3分钟也问题不是很大,正常情况下一般是1-5秒内就消费掉了才正常。

Redis 的访问效率高、因为几十万人在用的系统,高峰期并发量非常大、平时可以达到1万多人实时在线、需要能有高效的读取效率、飞快的处理速度。

现有的底层的代码由于结构还是很完好、思路严谨,在这个基础上主要加了2个方法,一个是生成 AuthorizationCode 的方法,一个是消费 AuthorizationCode 的方法,然后提供一些对外的调用接口,当然为了提高安全性、还需要有签名验证码,防止数据中途被截取篡改。

虽然有很少精力旺盛、无聊的人会干这样的事情、或者根本没遇见过这个样的人、但是只要遇到了,被破坏了,人家就说你系统不行、不安全、不稳健,太弱智、太低档次、架构不合理、能力不行、很差劲、没入门、门外汉、蛮干、糟烂系统。

1 /// <summary> 2 /// 获取登录操作的验证码 3 /// code作为换取access_token的票据,每次用户授权带上的code将不一样,code只能使用一次,5分钟未被使用自动过期。 4 /// </summary> 5 /// <param name="userInfo">用户信息</param> 6 /// <returns>操作码</returns> 7 public static BaseResult GetAuthorizationCode(BaseUserInfo userInfo) 8 { 9 BaseResult result = new BaseResult(); 10 11 if (ServiceUtil.VerifySignature(userInfo)) 12 { 13 // 产生一个授权码 14 string authorizationCode = Guid.NewGuid().ToString("N"); 15 // 设置缓存服务器,消费一次,5分钟过期。 16 using (var redisClient = PooledRedisHelper.GetTokenClient()) 17 { 18 // 2016-03-03 吉日嘎拉 让缓存早点儿失效 19 DateTime expiresAt = DateTime.Now.AddMinutes(5); 20 string key = "code:" + authorizationCode; 21 redisClient.Set(key, userInfo.OpenId, expiresAt); 22 } 23 result.ResultValue = authorizationCode; 24 result.Status = true; 25 result.StatusCode = Status.OK.ToString(); 26 result.StatusMessage = Status.OK.ToDescription(); 27 result.CreateSignature(userInfo); 28 } 29 30 return result; 31 }

1 /// <summary> 2 /// 验证授权码 3 /// 用掉一次后,一定要消费掉,确保只能用一次。 4 /// </summary> 5 /// <param name="userInfo">当前用户信息</param> 6 /// <param name="code">授权码</param> 7 /// <param name="openId">用户唯一识别码</param> 8 /// <returns>验证成功</returns> 9 public static bool VerifyAuthorizationCode(BaseUserInfo userInfo, string code, out string openId) 10 { 11 bool result = false; 12 openId = string.Empty; 13 14 if (userInfo != null && !ServiceUtil.VerifySignature(userInfo)) 15 { 16 return result; 17 } 18 19 using (var redisClient = PooledRedisHelper.GetTokenClient()) 20 { 21 // 2016-03-03 吉日嘎拉 让缓存早点儿失效 22 string key = "code:" + code; 23 openId = redisClient.Get<string>(key); 24 if (!string.IsNullOrEmpty(openId)) 25 { 26 result = true; 27 if (userInfo != null && !string.IsNullOrEmpty(userInfo.OpenId)) 28 { 29 result = userInfo.OpenId.Equals(openId); 30 } 31 } 32 redisClient.Remove(key); 33 } 34 35 return result; 36 }

以前版本的OpenId,也是有过期时间,但是把过期时间定为为16个小时了,黑客拿到OpenId后,在16个小时内什么事情都干出来了,而且可能还会进入其他系统里去了,安全性不高。然后把思路调整了一下,OpenId只在内部系统之间通讯用,外部通讯用 AuthorizationCode [Code],5分钟就过期,而且还只能用一次。只能进入一个子系统,无法进入全部子系统。虽然在理论上也存在被黑客劫持的概率、但是这个安全性比16个小时、能消费无数此次的还是安全很多很多、而且还能进入所有的系统的安全性比较下来,毛估估至少提高几十倍的安全性是有,从时间维度、可侵入的子系统范围上。

其实这个功能2年前就想修改、一直精力不够或者没足够重视安全性、年纪大了精力也有些不够了,毕竟整整38岁了,一直还在一线打拼写写核心代码。完成一些核心功能。

这次高度重视这个问题后,2天就代码写好了(功劳是前几天都睡足了),其实核心代码就是文章中的这几行代码。自己的系统被黑客攻克了或找出问题了,就得抓紧修改啊,不能有任何借口、马上、立刻、现在就修改过来。

当系统没几个人用时,单点登录怎么实现都可以、当系统每天有几十万人用时、就需要考虑:

1:需要多少的硬件设备?

2:需要消耗多少网络带宽?

3:需要多少存储设备?

4:算法需要的CPU计算量?

5:维护部署是否容易?

6:排查问题是否效率高?

7:子系统改造、衔接、难易程度如何?

8:安全程度如何?效率如何?

9:如何无缝的平稳过渡?

千万不能有投机心理、侥幸心理,踏踏实实把每个问题都处理好,优化好。

sso系统由于都是web的,无法post方式弹出一个网页、若能用post提交参数就安全多了、还可以加密、还可以传递很多参数,web的系统弹出页面都得是get方式的,欢迎在这方面有好思路的朋友门多沟通交流,本文章技术水平可能不够高深、本着分享的心态,写出来,欢迎大家留言,点评、Open的心态会让人提高很快、可以得到全行业人员的改进反馈。

开心生活每一天,再坚持2年写代码,我就写代码到40岁了,每天提高一点点、每天多认识几个好朋友、人生路会越来越宽、希望.NET的朋友圈越来越大吧。

写代码的大多 都是男人、看文章累了、休息一下眼睛,夏天了看看妹子吧,然后鼓足精神好好工作吧。