洞洞那么大-悲伤那么小

本文作者:i春秋作家——whoamiecho

前言

好久没认真的写过渗透过程了,这次来个长篇一点的,我尽量语言生动点,过程还蛮有意思的,大家看着玩吧。文章已做脱密处理,关键URL用******代替,截图已做专业打码。旨在技术交流。

事情的起因还不得不提到躺在硬盘中好几个月的沉甸甸的包裹着Active Server Pages的归档私有专利压缩数据流。我语文不好,百度翻译了好久才明白原来特么其实就是个asp代码的压缩包。

第一章、洞洞在这里

洞洞很大,不是因为危害大,而是因为真的很大。1GB的文件备份泄露。下载地址为:http://www.*******.com.cn/*******.rar。

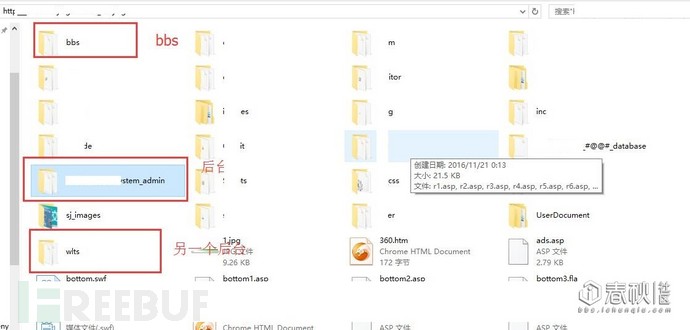

下载后简单查看:网站源码包含三精主站和bbs。管理后台总共三个,地址分别是:

bbs后台:http://www.*******.com.cn/bbs/admi***j/

主站管理后台:

http://www.*******.com.cn/wlts/login.asp

http://www.*******.com.cn/*******_2008_system_admin/

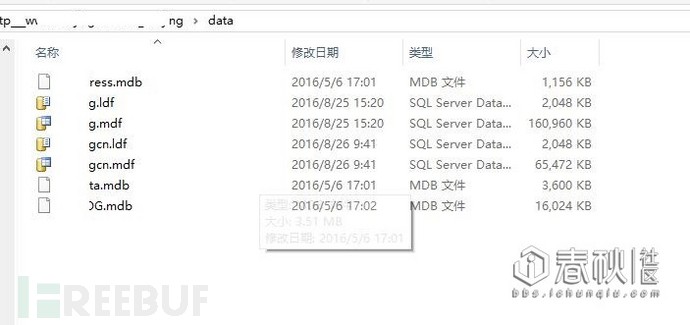

源码中包含了所有数据库以及数据库备份。access数据库和mssql数据库。

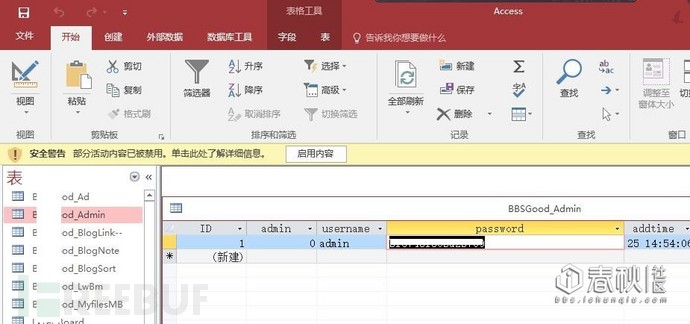

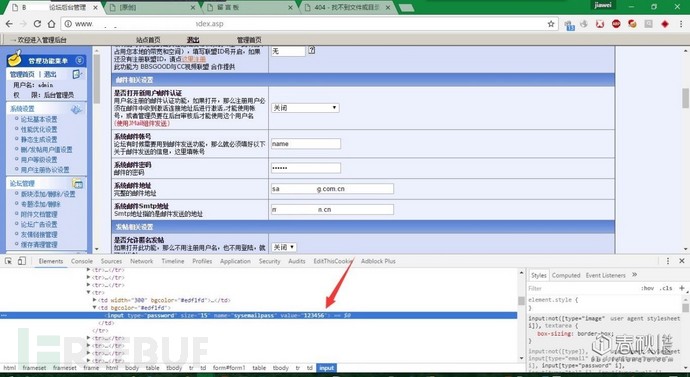

以前很少搞bbs,这里特地选取了bbs作为长征起点,先找到洞口钥匙:

不会开锁的黑阔不是好的砖家。

成功登陆后台:先在后台收集些信息: 2.8万用户;发现邮箱密码:居然是123456,窃喜。

第二章、我要进咯,怕不怕

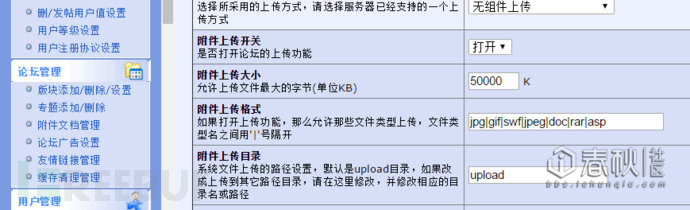

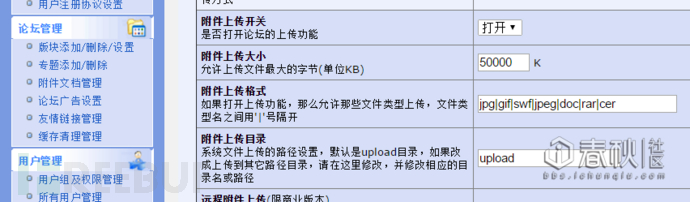

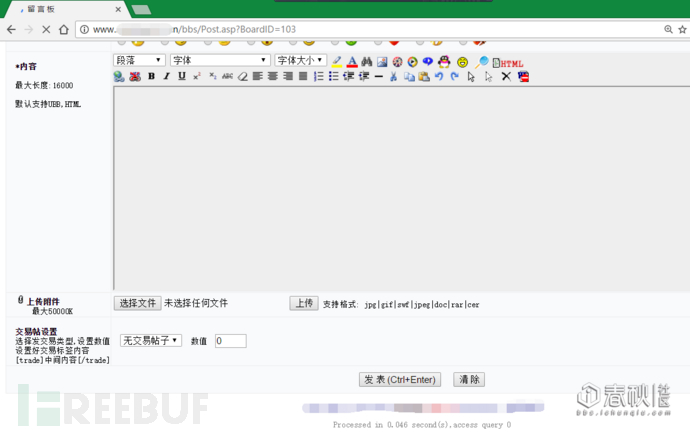

发现后台可以修改上传允许类型:于是加上asp。

发现被禁止添加了。

绕过方法有很多,比如添加cer后缀,aasp等等。cer可以成功,未尝试其他的。

悲剧的事情来了,在后台找了半天也没找到上传点,第一次见bbs后台没有上传点。气死我了。没办法,想了想,前台肯定可以上传。如果配置项是全局的的话,那我在前台也可以上传cer文件。网站不允许注册了,于是破解了个用户的密码,登陆后来到留言板栏目,发现在允许栏目里面多了个cer,看来是可行的。

第三章、洞口虽大,可不要乱入哦

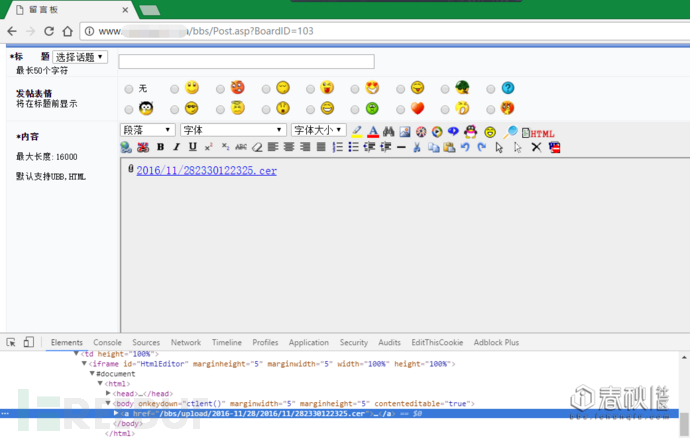

上传.cer的一句话木马成功。地址在html也找到了。我仿佛看到了美好的未来。

http://www.*******.com.cn//bbs/upload/2016-11/28/2016/11/282330122325.cer

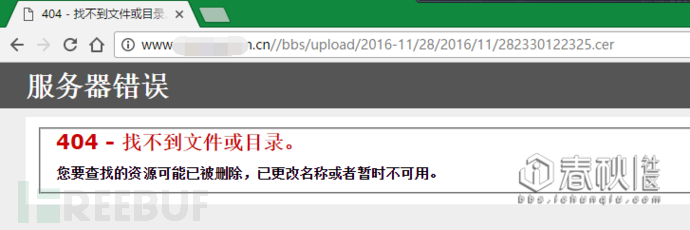

兴高采烈的去访问却发现,悲剧的事情在此发生了,我怎么找都找不到cer文件。各种路径都尝试了。还是访问404.

于是做了三种猜想:

- cer不被允许访问

- 路径错误了

- 文件上传失败了

证明猜想:

1:修改上传允许类型,为asa,aasspp等,发现同样上传后找不到文件———》排除不被解析的可能。

2:路径在下载的备份中找到正确的姿势,发现也不能访问到。————》应该不是路径错误。

第四章、大王叫我来巡山,抓个和尚当晚餐

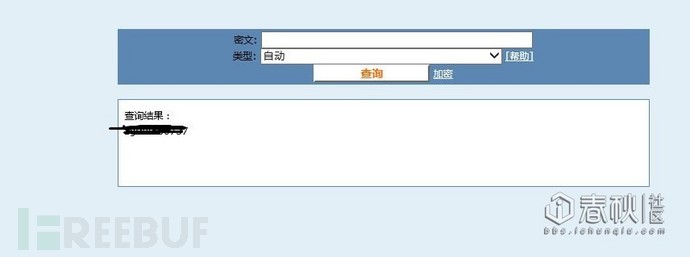

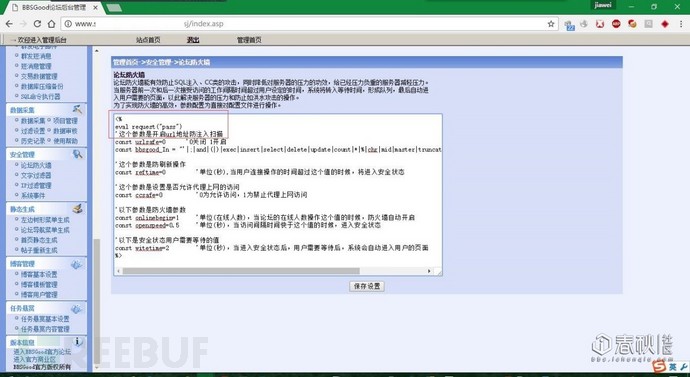

上传的路子堵死了,那么通过备份数据库拿shell也不行了。突然想到,网站可以配置全局的变量,比如刚刚的允许上传类型,那么肯定是包含了本地的asp文件。那么我可以直接写asp代码进去啊。最开始想的是改刚刚那个上传类型的代码。在源码中找了很久找到了配置文件,后来看到,在论坛防护墙这里有个栏目,直接加一句话代码就行了:

找到这个文件还要归功于本地的写了代码,不然也不能顺利的找到文件位置和文件名。getshell成功

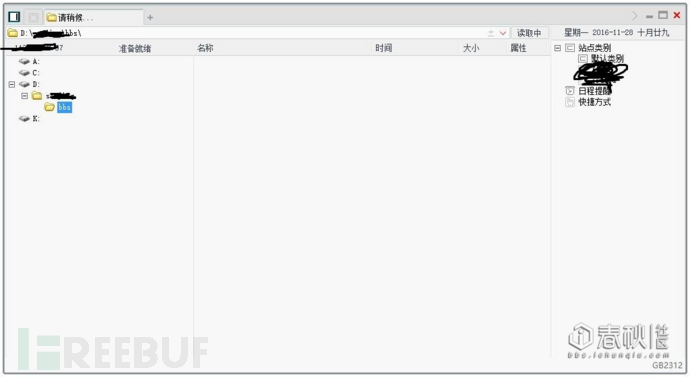

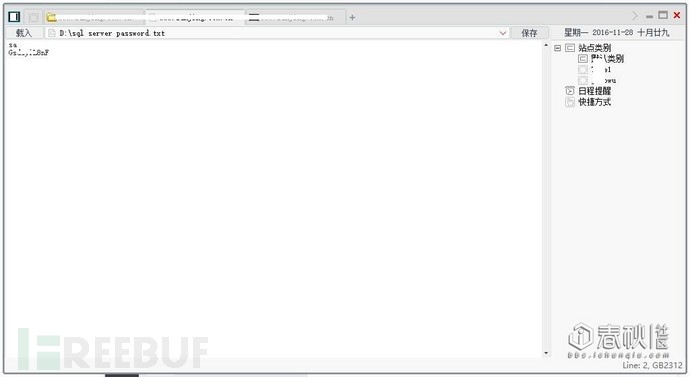

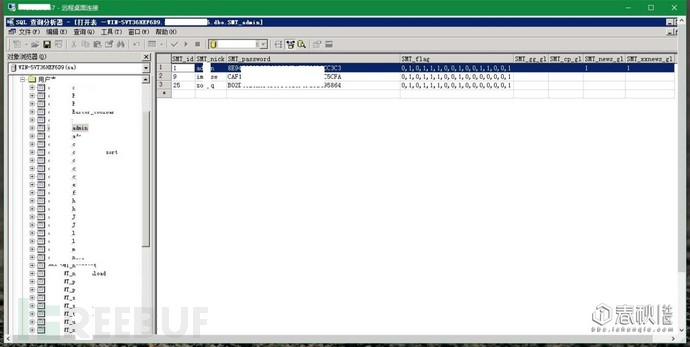

在D盘发现了sa用户密码。

看下权限:iis

第五章、起来不愿做奴滴人们

服务器上运行着mssql,所以提权思路有两种:

1:本地脚本链接数据库,通过sa用户本地提权。

通过菜刀脚本去链接本地的mssql数据库却连不上,这不科学啊,难道数据库没用?

于是在网站代码里面各种翻看,找到了很多配置文件,得到的数据库也是五花八门。都不能登陆。难道是数据库不在本服务器?感觉疑问很多啊。

既然连不上,那就只有走另一条路子了。

2:windows自身提权

尝试执行systeminfo发现总是超时,看来是得不到补丁信息了,一个一个试吧。

巴西烤肉,pr等最常用的先试试,看看管理员有木有补丁,发现很多都失败了,尝试了最新的也不行。

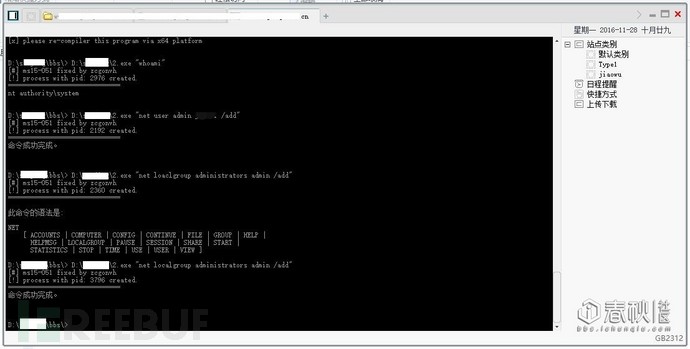

本想默默离开的,结果最后一发打响了武装反抗的第一枪,发现ms15-051可以提权:

3389对外开放,添加用户后登陆,

第六章、湿者,传道,兽业,截货

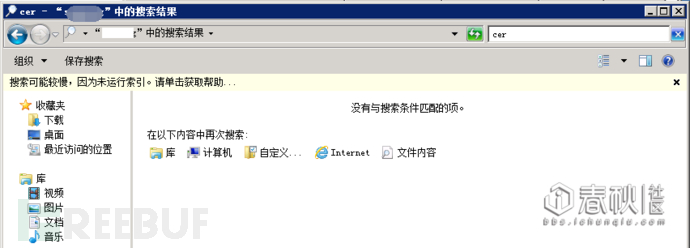

1:上传cer失败:在网站目录下搜素cer,发现没有找到,说明上传失败了

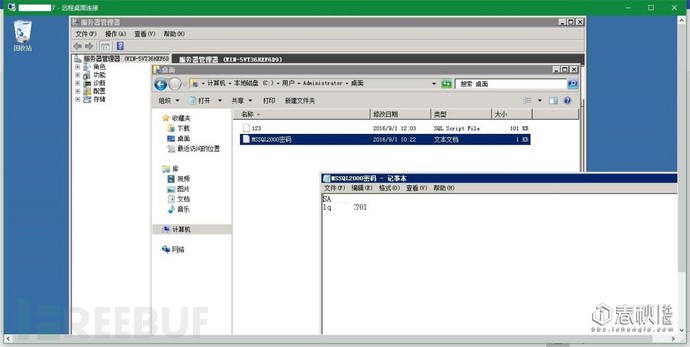

2:mssql数据库连接失败:居然在 在管理员的桌面上发现了新的数据库密码。

我擦,原来这才是我寻找的那个她。我就说怎么连接不上去,原来是密码变了,用最新的密码连接进去了。

第七章、亲爱的你慢慢飞

我有一只小毛驴我从来都不停,拿着上面后台的邮箱密码访问mail,但是发现123456并不能登陆。看来是乱写的。既然到了这里,还是尝试下手里面有的密码吧。于是把bbs的管理密码输入,居然登陆了,人品爆发啊。邮件还是不少:

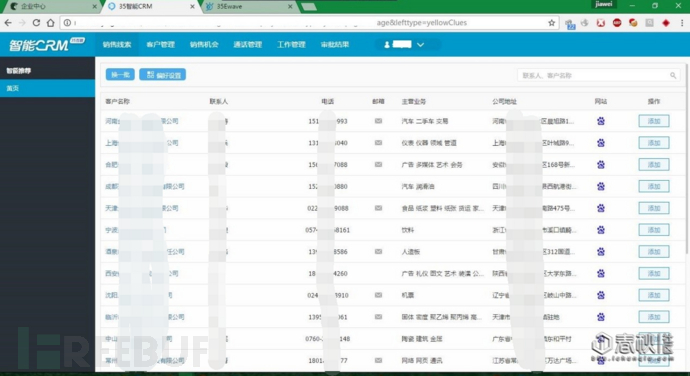

邮件登陆后关联了crm平台:

还有微博:

第八章、来个

由于网站说在服务器没有内网。不能漫游了。

这次入侵主要是

1:利用了手里面的源码,得到用户管理密码进入后台,:

2:在getsehll的时候也用到了查看源码所在文件,才能快速getshell。

3:提权想要放弃,结果多坚持了一下

4:扩大战果利用了管理员的惰性,设置相同的密码

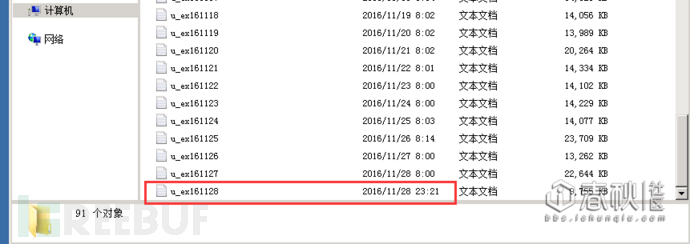

最后,由于当日web访问日志被某个系统进程占用着的,不能修改,为了处理日志,等到了第二天早上八点。